802.1X و IBNS چیست؟

| این مقاله در تاریخ 14 تیر 1400 نوشته و در تاریخ 01 دی 1403 مورد بازبینی قرار گرفته است. |

IEEE 802.1X چیست؟

فهرست محتوا

دستگاه هایی که سعی در اتصال به LAN یا WLAN دارند به مکانیسم احراز هویت نیاز دارند. IEEE 802.1X، استاندارد IEEE برای کنترل دسترسی شبکه مبتنی بر پورت (PNAC)، احراز هویت محافظت شده را برای دسترسی امن به شبکه فراهم می کند. این یک پروتکل لایه 2 از مدل OSI (data link) است. شبکه 802.1X از یک جهت عمده با شبکه های خانگی متفاوت است. این یک سرور احراز هویت به نام RADIUS Server دارد.

این اطلاعات اعتبار کاربر را بررسی می کند که آیا آنها عضوی فعال در سازمان هستند یا خیر و بسته به خط مشی های شبکه، سطح دسترسی مختلفی به شبکه را به کاربران اعطا می کند. این اجازه می دهد تا از اعتبارنامه ها یا گواهینامه های منحصر به فرد برای هر کاربر استفاده شود و اعتماد به یک پسورد شبکه که به راحتی قابل سرقت است را از بین ببرد.

بیشتر بخوانید: RADIUS Server چیست و چگونه کار می کند؟

802.1X چگونه کار می کند؟

802.1X یک پروتکل احراز هویت شبکه است که وقتی سازمانی هویت کاربر را تأیید می کند، پورت ها را برای دسترسی به شبکه باز می کند و آنها را برای دسترسی به شبکه مجاز می کند. هویت کاربر براساس اعتبار یا گواهی وی تعیین می شود که توسط سرور RADIUS تأیید می شود. سرور RADIUS می تواند با برقراری ارتباط با فهرست سازمان، معمولاً از طریق پروتکل LDAP یا SAML، این کار را انجام دهد.

بیشتر بخوانید: شبکه چیست و انواع آن

802.1X برای چه استفاده می شود؟

802.1X برای تأیید اعتبار شبکه استفاده می شود. اگر سازمانی هستید که با اطلاعات ارزشمند و حساس سرو کار دارید، به یک روش ایمن برای انتقال داده ها نیاز دارید. 802.1X استفاده می شود تا دستگاه ها بتوانند با نقاط دسترسی (روترهای سازمانی) به طور ایمن ارتباط برقرار کنند. این تکنولوژی اغلب فقط توسط سازمان های بزرگی مانند ادارات، دانشگاه ها و بیمارستان ها مورد استفاده قرار می گرفت، اما به دلیل تهدیدهای فزاینده امنیت سایبری به سرعت در حال پذیرش توسط مشاغل کوچکتر نیز است.

از 802.1X اغلب به عنوان WPA2-Enterprise یاد می شود. در مقابل، امنیت شبکه Pre-Shared Key که بیشتر در خانه استفاده می شود به عنوان WPA2-Personal شناخته می شود. WPA2-Personal برای هیچ سازمانی که با اطلاعات حساس سروکار دارد کافی نیست و می تواند سازمان ها را در معرض خطر جدی جرایم سایبری قرار دهد.

IBNS (Identity-Based Networking Services) چیست؟

Cisco IBNS یک سرویس یکپارچه است که احراز هویت (authentication)، کنترل دسترسی (access coccntrol) و اجرای سیاست های کاربر (user policy) را برای کمک به امنیت اتصال به شبکه و منابع ارائه می دهد. این فناوری مبتنی بر IEEE 802.1X است که علاوه بر تأیید آدرس MAC و IP دستگاه، با احراز هویت کاربران بر اساس هویت شخصی، امنیت شبکه را افزایش می دهد.

Cisco IBNS اجرای سیاست های سازمانی را برای همه کاربران و هاست ها، چه مدیریت شده و چه غیرمجاز، امکان پذیرمی کند و سطوح مختلف دسترسی به منابع شبکه را بر اساس سیاست های دسترسی شرکت فراهم می کند.

Cisco IBNS همچنین اطلاعاتی را در مورد این که چه کسی یا چه چیزی متصل شده است، آدرس IP، آدرس MAC، پورت و اطلاعات مجوز، که نقش مهمی در امکان کنترل دارد را ارائه می دهد. پایه و اساس این سرویس 802.1X است.

پیشرفت ها و توسعه ی IEEE 802.1X توسط IBNS:

ـ پیکربندی VLAN خودکار براساس هویت: با IBNS می توان VLAN را به صورت پویا براساس هویت کاربر تخصیص داد. پس از احراز هویت موفقیت آمیز کاربر، سرور RADIUS اطلاعات VLAN را برای سوئیچ شبکه ارسال می کند و سپس سوئیچ به صورت پویا پورت پیوست شده را برای VLAN خاص پیکربندی می کند.

ـ پیکربندی خودکار ACL: با استفاده از خط مشی تأیید اعتبار 802.1X می توان ACL ها را به صورت پویا به پورت متصل اختصاص داد.

ـ guest VLAN 802.1X: کاربران یا دستگاه های غیر سازگار با 802.1X به Guest VLAN متصل می شوند، که فقط دسترسی محدود به منابع اساسی شبکه مانند وب و مرورگر، ایمیل یا دسترسی به یک کلاینت 802.1X را فراهم می کند.

ـ ایجاد VLAN محدود برای کاربری که تایید اعتبار نشده: کلاینت هنوز هم می تواند به VLAN متصل شود حتی اگر احراز هویت ناموفق باشد اما VLAN محدود در اختیار او قرار می گیرد. پس از آن، پیام موفقیت آمیزی از سوی پروتکل احراز هویت (EAP) برای جلوگیری از تلاش مجدد او برای احراز هویت، به کلاینت ارسال می شود.

ـ قابلیت فعال سازی port security به صورت اختیاری: قابلیت فعال کردن امنیت پورت، روی پورت های سوئیچ را فراهم می کند.

ـ بای پس(Bypass) احراز هویت: این ویژگی به دستگاه های متصل به درگاه های مهم اجازه می دهد تا احراز هویت شوند و حتی اگر زمانی سرور (های) RADIUS، در دسترس نباشند، اجازه عبوردادن ترافیک را دارند. هنگامی که سرورهای RADIUS دوباره در دسترس قرار می گیرند، درگاه ها با استفاده از سرور، دوباره به طور خودکار احراز هویت می شوند.

ـ بایگانی احراز هویت MAC (MAB): هنگام استفاده از این ویژگی، احراز هویت دستگاه بدون پشتیبانی از 802.1X امکان پذیر است. این کار با مراجعه به یک پایگاه داده MAC که در سرور RADIUS نگهداری می شود انجام می شود. ویژگی MAB (MAC Authentication Bypass) فقط پس از اینکه کلاینت نتوانست به پروتکل احراز هویت قابل توسعه، از طریق درخواست های LAN (EAPOL) پاسخ دهد و باعث وقفه گردد، فعال می شود.

آشنایی با اجزای 802.1X:

ـ Supplicant: نقطه پایانی درخواست دسترسی به شبکه. به عنوان مثال می تواند یک کاربر نهایی (end user)، یک پرینتر یا یک آی پی فون باشد.

ـ Authentication server (سرور احراز هویت): سروری که هویت درخواست کننده را تأیید می کند و به احرازهویت اطلاع می دهد تا درخواست کلاینت برای دسترسی را قبول یا رد کند. به عنوان مثال، یک سرور RADIUS، مانند ACS، می تواند خدمات سرور احراز هویت را ارائه دهد.

ـ Authenticator: دستگاهی بین درخواست کننده و سرور احراز هویت است که احراز هویت را تسهیل می کند. کلاینت معمولاً مستقیماً به تأیید اعتبار متصل می شود. به عنوان مثال، یک سوئیچ یا یک اکسس پوینت وایرلس (AP) خدمات تأیید اعتبار را به کلاینت هایی که سعی در دسترسی به شبکه LAN دارند ارائه می دهد.

Extensible Authentication Protocol (EAP) چیست؟

پروتکل احرازهویت یا EAP یک چارچوب احرازهویت است نه یک مکانیزم احراز هویت خاص. این فقط برخی از توابع مشترک و مذاکره در مورد روش های تأیید اعتبار به نام روش های EAP را فراهم می کند. EAP مکانیسم تأیید اعتبار خاصی را در لایه 2 انتخاب نمی کند بلکه آن را به مرحله احراز هویت موکول می کند. EAP فقط قالب های پیام را تعریف می کند و هر پروتکلی که از EAP استفاده می کند روشی را برای محصور کردن پیام های EAP در پیامهای آن پروتکل تعریف می کند.

EAP Over LAN (EAPOL):

نشان دهنده EAP از طریق شبکه LAN است و آدرس MAC مقصد همیشه: 01: 80: C2: 00: 00: 03 است. مهم است که درک کنیم بسته های EAP فقط توسط EAPOL از درخواست کننده به تأیید کننده محصور می شوند. از احراز هویت تا سرور احراز هویت، بسته های EAP در بسته های RADIUS محصور شده اند.

مکانیسم احراز هویت EAP:

ـ EAP-MD5:

EAP-MD5 به پسورد کاربر ذخیره شده در سرور احراز هویت به صورت متن ساده یا برگشت پذیر نیاز دارد. به خوبی پشتیبانی می شود و مکانیسم ساده ای برای احراز هویت با استفاده از نام کاربری و پسورد فراهم می کند. همچنین به دلیل نیاز به پردازش سبک، سرور یا کلاینت (سرویس گیرنده) را تحت فشار قرار نمی دهد. سرور یک رشته تصادفی به صورت رندوم ایجاد می کند و آن را برای کاربر ارسال می کند. کلاینت پسورد خود را به عنوان کلید به سرور می فرستد. سپس سرور با تأیید احراز هویت، این هش مشترک را تأیید می کند. Packet Type = 4

ـ Protected EAP/MS-CHAPv2:

EAP محافظت شده است (PEAP). از روش های مختلف EAP-encapsulated در داخل یک tunnel محافظت شده لایه امنیتی (TLS) پشتیبانی می کند. Packet Type = 25

علاوه بر این، PEAP از مجموعه قابل توسعه روش های تأیید اعتبار کاربر، مانند احراز هویت یکبار مصرف و تغییر یا منقضی شدن رمز عبور پشتیبانی می کند. از احراز هویت گواهی دیجیتال سمت سرور بر اساس استاندارد زیرساخت کلید عمومی (PKI) استفاده می کند. در محیط هایی که برای هر کلاینتی گواهینامه صادر نمی شود، PEAP می تواند به جای سوال Windows Domain Controller ،Active Directory یا پایگاه داده های دیگر، از نام کاربری و پسورد Microsoft Windows استفاده کند.

ـ EAP Lightweight (LEAP):

برای تأیید اعتبار کاربر از مفهوم احراز هویت متقابل استفاده می کند. احراز هویت متقابل به یک رمز مشترک و رمزعبور کاربر وابسته است که توسط کلاینت و شبکه شناخته می شود. سرور احراز هویت یک پیام برای کلاینت ارسال می کند. کلاینت برای ارسال پاسخ به پیام از یک هش یک طرفه رمزعبور کاربر استفاده می کند.

سرور پاسخ خود را بر اساس اطلاعات پایگاه داده کاربر ایجاد می کند و آن را با پاسخ دریافت شده از سمت کلاینت مقایسه می کند. هنگامی که سرور، کلاینت را احراز هویت می کند، همان روند معکوس تکرار می شود تا کلاینت، بتواند سرور را احراز هویت کند. با تکمیل این فرآیند، پیام EAP-Success برای کلاینت ارسال می شود.

ـ EAP-Transport Layer Security (EAP-TLS):

مشابه روش LEAP سیسکو، EAP-TLS به طور متقابل کلاینت و سرور را تأیید می کند. با این حال، در این مورد از رمزهای عبور استفاده نمی شود. Packet Type = 13

در عوض رمزنگاری کلید عمومی بر اساس Rivest ،Shamir و Adelman (RSA) انجام می شود. EAP-TLS از گواهینامه های دیجیتال یا کارت های هوشمند برای تأیید هویت کاربر و سرور استفاده می کند. سرور RADIUS گواهینامه خود را در فاز 1 توالی احراز هویت (TLS سمت سرور) برای کلاینت ارسال می کند. کلاینت گواهی سرور RADIUS را با تأیید صادرکننده گواهینامه، موجودیت سرور به عنوان یک مرجع صدور گواهینامه و محتوای گواهی دیجیتال تأیید می کند.

وقتی این کار کامل شد، کلاینت گواهینامه خود را در مرحله 2 توالی احراز هویت (TLS سمت کلاینت) به سرور RADIUS می فرستد. سرور RADIUS با تأیید صادرکننده گواهینامه (موجودیت سرور CA) و محتوای گواهی دیجیتال، گواهی کلاینت را تأیید می کند. وقتی این کار کامل شد، یک پیام EAP-Success برای کلاینت ارسال می شود. این یکی از قوی ترین اشکال احراز هویت است که امروز وجود دارد، هرچند از نظر محاسباتی فشرده است.

ـ EAP – Tunneled Layer Transport Layer Security (EAP-TTLS):

شامل مفاهیمی است که برای EAP-TLS استفاده می شود، مشابه PEAP کار می کند و از دو مرحله استفاده می کند. مانند EAP-TLS ، EAP-TTLS از TLS برای ایجاد تونلی بین سرور تأیید اعتبار و درخواست کننده (Supplicant) استفاده می کند و در فاز 1 ایجاد می شود. مانند PEAP ، EAP-TTLS از تونل TLS برای کپسول کردن شکل دیگری از تأیید اعتبار EAP استفاده می کند اما از نظر PEAP که همچنین می تواند از روش های غیر EAP مانند پروتکل احراز هویت PPP (PAP) و پروتکل احراز هویت دستیابی چالش PPP (CHAP) پشتیبانی کند. با این حال، برخلاف EAP-TLS ، EAP-TTLS نیازی به احراز هویت سرور و سرویس گیرنده ندارد، این امر پیکربندی را آسان تر می کند.

ـ احراز هویت انعطاف پذیراز طریق (EAP-FAST)Tunneling Secure:

سیسکو EAP-FAST را برای پشتیبانی از کلاینت هایی که به اجرای سیاست گذرواژه قوی نیاز دارند اما نمی خواهند گواهی های دیجیتالی به کار گیرند، توسعه داد. EAP-FAST از انواع حملات شبکه، از جمله حملات در وسط(man-in-the-middle)، پخش مجدد (replay) و فرهنگ لغت (dictionary attacks)، محافظت می کند. Packet Type = 43

فاز 1 یک تونل دارای اعتبار سنجی متقابل است. سرویس گیرنده و سرور برای احراز هویت یکدیگر و ایجاد یک تونل امن از اعتبار دسترسی محافظت شده (PAC) استفاده می کنند.

فاز 2 احراز هویت کلاینت را در تونل مستقر انجام می دهد. کلاینت برای تأیید اعتبار و ایجاد خط مشی مجوز، نام کاربری و رمز عبور خود را ارسال می کند.

ایجاد تونل EAP-FAST به PAC متکی است که می تواند توسط EAP-FAST از طریق سرور احراز هویت در مرحله 2 تهیه و مدیریت شود. Packet Type = 21

802.1X Port States:

اگر IEEE 802.1X روی پورت های سوییچ شبکه پیکربندی شده باشد، پورت در حالت احراز هویت اتوماتیک (Auto) قرار می گیرد. هنگامی که در حالت Auto هستید، پورت در حالت غیرمجاز شروع به کار می کند و برای احراز هویت موفقیت آمیز به درخواست کننده احتیاج دارد. پس از تأیید اعتبار درخواست کننده، درگاه به حالت مجاز تغییر می کند و از طریق ترافیک از کلاینت به منابع شبکه اجازه می دهد.

اگر سرویس گیرنده از IEEE 802.1X پشتیبانی نکند، سوئیچ نمی تواند کلاینت را تأیید کند، مگر اینکه MAB برای استفاده پیکربندی شده باشد یا VLAN مهمان از قبل پیکربندی شود تا سطحی از دسترسی لازم شبکه را فراهم کند.

ـ Auto: در این حالت، پورت در حالت غیر مجاز شروع می شود و فقط اجازه ترافیک EAPOL ،CDP و STP را می دهد. پس از احراز هویت درخواست کننده، انتقال پورت به حالت مجاز و ترافیک عادی مجاز است.

ـ Forced-Authorized: در این حالت، 802.1X در پورت غیرفعال است. تمام ترافیک بصورت عادی و بدون محدودیت مجاز است. این حالت درگاه پیش فرض است وقتی 802.1X به طور کلی فعال نباشد.

ـ Forced-Unautorized: در این حالت پورت تمام ترافیک، از جمله هرگونه تلاش برای تأیید اعتبار را نادیده می گیرد.

بیشتر بخوانید: تفاوت پروتکل 802.1Q و ISL چیست؟

آموزش راه اندازی 802.1x در سیسکو:

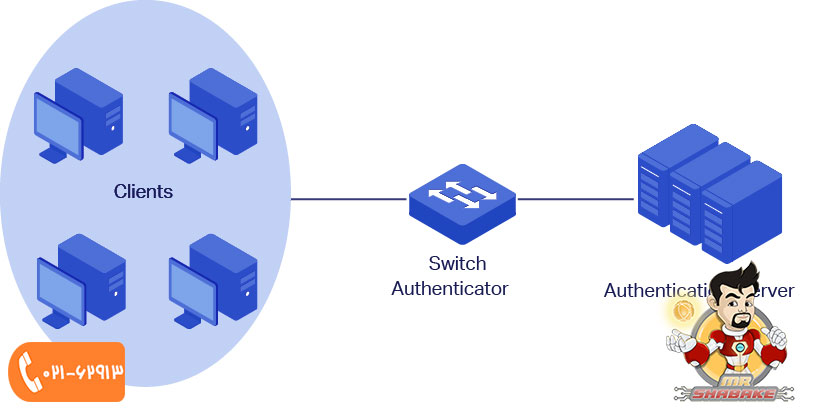

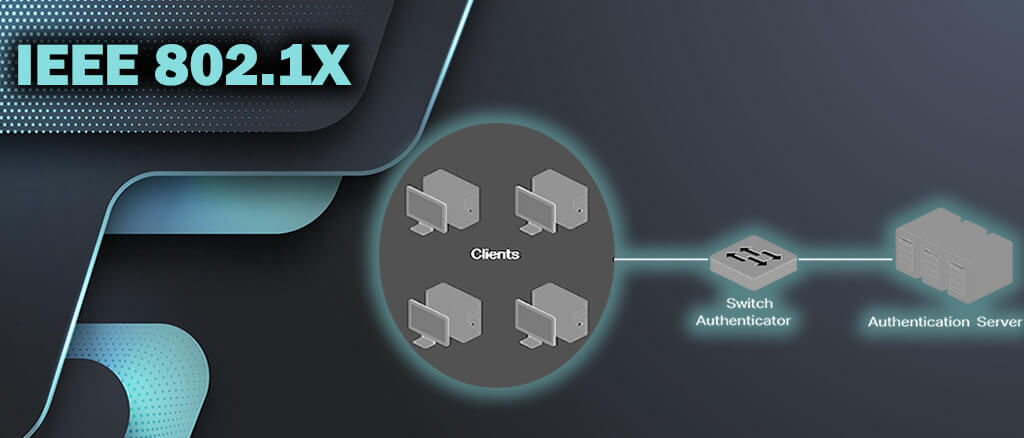

همانطور که در بالا به طور کامل توضیح داده شد به وسیله استاندارد 802.1x می توانیم دستگاه های متصل به شبکه را تایید هویت کنیم و دسترسی آنها را کنترل کنیم و همچنین از دسترسی دستگاه هایی که هویت آنها تایید نشود جلوگیری کنیم. برای تایید هویت و کنترل دسترسی ما نیاز به Supplicant (کلاینت)، یک authenticator (مانند روتر و سوئیچ) و یک authentication server داریم. در این بخش نحوی طراحی و پیاده سازی 802.1x را مورد بررسی قرار خواهیم داد.در تصویر زیر اجزای مورد نیاز برای پیاده سازی 802.1x نمایش داده شده است. :

این تایید هویت و کنترل دسترسی باعث می شود قبل از دریافت هرگونه سرویسی روی پورت هر کلاینت باید تایید هویت شود. قبل از اینکه پورت در وضعیت authorized قرار گیرد 802.1x تنها اجازه عبور ترافیک (Extensible Authentication Protocol over LAN (EAPOL) ،Cisco Discovery Protocol (CDP و (Spanning Tree Protocol (STP را روی پورت می دهد.

فعال کردن 802.1x روی پورت های لایه 2 از نوع Access و همچنین پورت های لایه 3 امکان پذیر است اما امکان فعال کردن 802.1x روی پورت های dynamic یا trunk و همچنین روی پورت های که در حالت (Switched Port Analyzer (SPAN یا (Remote SPAN (RSPAN قرار دارند وجود ندارد.