Honeypot چیست؟ (دام هوشمند برای هکر ها)

با تحول در شیوههای سرمایه گذاری و ظهور فناوریهای نوینی مانند: رمزارزها، فضای مالی دیجیتال به بستری تازه برای فعالیت مجرمان سایبری تبدیل شده است. استقبال گسترده از این نوع مبادلات مالی باعث شده تا هکرها نیز روشهای پیچیده تری برای نفوذ و سوءاستفاده به کار ببرند. کلاهبرداریهای اینترنتی نیز هم راستا با پیشرفت فناوری رشد کردهاند و به همان میزان، ابزارها و راهکارهای دفاعی نیز باید همگام با تهدیدات بروزرسانی شوند.

واضح است که هرچه شناخت بیشتری از روشهای حمله به دست آید، امکان مقابله مؤثرتر با آنها فراهم میشود. یکی از رویکردهای نوین و مؤثر در این زمینه، بهره گیری از فناوری هانی پات (Honeypot) است. در ادامه به بررسی” Honeypot چیست؟” و دام هوشمند برای هکرها می پردازیم. با ما همراه باشید.

Honeypot چیست:

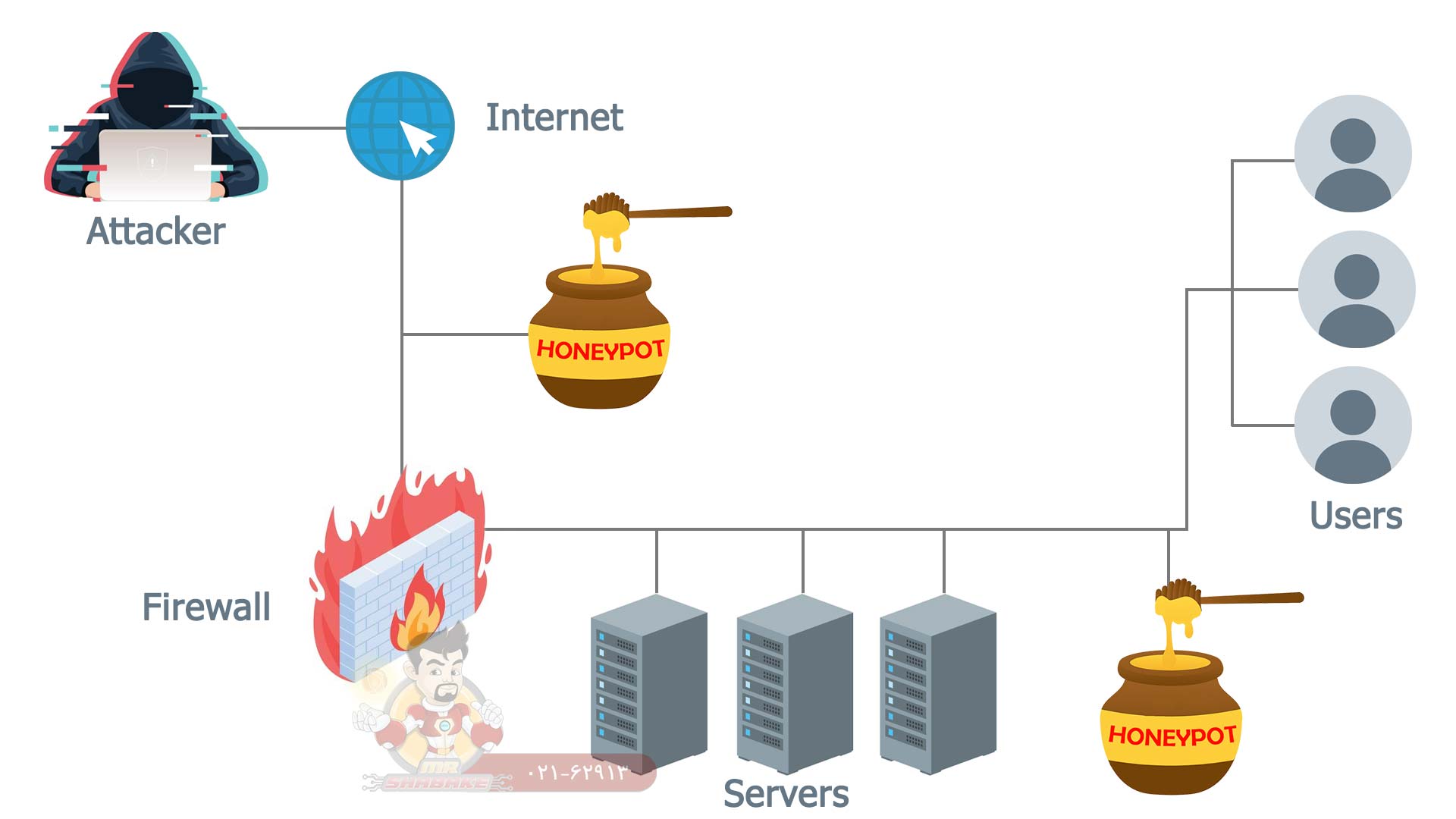

Honeypot یا همان تله عسل یا تله سایبری، راهکاری خلاقانه در عرصه امنیت اطلاعات است که به جای مقابله مستقیم با تهدیدات، مهاجمان را با یک سیستم جعلی و کاملاً کنترل شده مواجه میسازد. این سامانه شبیه سازی شده طوری طراحی میشود که برای مهاجم واقعی به نظر برسد و او را به تعامل وا دارد.

در این فرآیند، اطلاعات ارزشمندی درباره ی روشها، ابزارها و انگیزههای حمله گر به دست میآید Honeypot در حقیقت همچون طعمه ای هدفمند عمل میکند که تمرکزش بر کشف تهدیدات ناشناخته و تحلیل رفتارهای مخرب است، نه صرفاً جلوگیری سطحی از نفوذ عوامل مخرب.

Honeypot یک ابزار هوشمند و هدفمند در حوزه ی امنیت سایبری است که نه تنها برای فریب مهاجمان، بلکه برای تحلیل عمیق رفتار آنها طراحی میشود. برخلاف سامانههای امنیتی سنتی که تنها نقش دفاعی و بازدارندگی دارند، Honeypot بصورت آگاهانه خود را بهعنوان یک سیستم واقعی، دارای نقص یا اطلاعات حساس، جلوه میدهد تا مهاجم را به تعامل وا دارد.

این محیط ساختگی میتواند شامل سرورها، پایگاههای داده، یا حتی شبکه های کامل باشد که هیچ کاربرد واقعی در زیرساخت اصلی ندارند، اما برای یک مهاجم همانند یک هدف جذاب به نظر میرسند. به محض ورود مهاجم به این فضا، تمامی حرکات، ابزارها، تکنیکها و مسیرهای نفوذ او بصورت دقیق ثبت میشود. هدف از پیاده سازی هانیپات، شناسایی رفتار مهاجمان، کشف آسیب پذیریها، و ثبت دقیق فعالیتهای مشکوک است. بدون آنکه خطر مستقیمی متوجه زیرساخت واقعی شود

به این ترتیب، این تکنیک به متخصصان امنیت کمک میکند تا دید دقیق تری نسبت به تهدیدات داشته باشند و راهکارهای مؤثرتری برای مقابله با آنها ارائه دهند. در نتیجه، Honeypot نه تنها در شناسایی تهدیدات ناشناخته و الگوهای جدید حملات مؤثر است، بلکه به سازمانها امکان میدهد بدون به خطر انداختن سیستمهای واقعی خود، دید عمیق تری نسبت به استراتژیهای مهاجمان به دست آورند. این رویکرد فعال و تحلیلی، Honeypot را به یک عنصر کلیدی در دفاع سایبری نوین تبدیل کرده است.

مزایای استفاده از Honeypot:

-

کشف مهاجم، پیش از حمله

یکی از نادرترین قابلیت های Honeypot، توانایی دیدن خطر، پیش از آنکه آسیبی ایجاد شود، است. برخلاف آنتی ویروسها یا فایروالها که در زمان ورود تهدید به شبکه فعال میشوند، Honeypot در سکوت منتظر می ماند تا کنجکاوی مهاجم او را به دام بیندازد.

مهاجم هنوز وارد سیستم واقعی نشده، اما به تصور اینکه به یک سرور حیاتی رسیده، شروع به بررسی، اسکن، و تلاش برای نفوذ میکند. در همین لحظه است که Honeypot نه تنها او را شناسایی میکند، بلکه قدم به قدم حرکاتش را ثبت میکند. گویی پلیسی مخفی در تاریکی منتظر مجرم بوده باشد. این قابلیت، پیشآگاهی امنیتی میآورد.

-

مشاهدهی واقعی ذهن و رفتار مهاجم

بیشتر ابزارهای امنیتی فقط سیگنالهایی خشک و آماری ثبت میکنند. یک آدرس IP مشکوک، یک پورت باز، یا تلاش برای ورود ناموفق از جمله مواردی است که توسط ابزارهای امنیتی ثبت می شوند. اما Honeypot پا را فراتر میگذارد. این ابزار نه فقط نشانههای ظاهری، بلکه رفتار کامل مهاجم را ضبط میکند. به طور مثال چه دستوراتی وارد میکند یا به کدام فایلها علاقه مند میشود یا چه مسیرهایی را دنبال میکند یا با چه سرعت و مهارتی حرکت میکند و .. . Honeypot مانند یک آزمایشگاه روانشناسی است که روی هکرها آزمایش میکند و از دل همین رفتارشناسی، میتوان نه فقط از یک حمله، بلکه از الگوهای حملات آینده هم سر درآورد.

-

مهندسی ذهنی معکوس. فریبِ مهاجم با واقعیت جعلی

در جهانی که مهاجمان دائماً در پی فریب سیستمهای دفاعی هستند، Honeypot یک پاسخ بینظیر فریب در مقابل فریب است. مهاجم وارد سیستمی میشود که دقیقاً مانند یک سرور اصلی با فایلهای واقعی، دیتابیسهای فریبنده و پوشههایی با نامهای حساس طراحی شده است. اما در واقع او در یک تئاتر بازی میکند که تمام نقشها نوشته شدهاند و کارگردان آن، تیم امنیتی است.

این فریب نه فقط باعث اتلاف وقت مهاجم میشود، بلکه انگیزه اش را کاهش میدهد، شک و تردید در ذهنش میکارد و او را از مسیر درست منحرف میکند Honeypot یک سلاح روانی است که بیصدا عمل می کند ولی فلج کننده است.

-

دقت بدون خطا و هر حرکت، زنگ خطر

یکی از بزرگ ترین چالشهای ابزارهای امنیتی، هشدارهای کاذب است. سیستمی که بارها فریاد خطر میزند، حتی وقتی چیزی نیست. اما Honeypot از این دردسر رها شده است. چون هیچکس نباید به آن دسترسی داشته باشد، هر اتصال و هر بسته داده و هر اسکن، ذاتاً مشکوک است. این یعنی ترافیکی که وارد Honeypot میشود، نیاز به تفسیر ندارد. اگر کسی سراغش رفته، یعنی تهدیدی در راه است. درست مانند دزدگیری که فقط هنگام ورود واقعا روشن میشود.

-

امنیت اطلاعاتیِ ارزان اما بسیار ارزشمند

در دنیایی که نرم افزارهای امنیتی پیشرفته میتوانند میلیونها هزینه داشته باشند، Honeypot یکی از کم خرج ترین و درعین حال سود آورترین راهکارهاست. یک ماشین مجازی ساده، بدون نیاز به تجهیزات خاص، میتواند هزاران ساعت اطلاعات امنیتی تولید کند. این اطلاعات نه فقط در جلوگیری از حملات مفید هستند، بلکه میتوانند برای تحلیل گران تهدید، توسعه دهندگان سیستمهای دفاعی و حتی سازمانهای ملی برای ردیابی حملات گسترده نیز مفید واقع شوند. به عبارتی یعنی امنیت مبتنی بر هوش است نه قدرت سختافزاری.

-

سنجش سلامت امنیتی بدون ابزارهای پیچیده

فرض کنید تیم امنیتی بخواهد بفهمد شبکه سازمان چقدر در معرض خطر است. گزارشها، آمارها، اسکنها و .. همه پیچیدهاند و پر از پارامتر هستند ولی Honeypot این کار را ساده میکند. اگر ماهها بگذرد و هیچ فعالیت مشکوکی ثبت نشود، احتمالاً شبکه امن است. اما اگر در هفته دهها بار تلاش برای نفوذ به Honeypot انجام شود، این نشاندهندهی یک موضوع جدی است که شما در لیست مهاجمان هستید و Honeypot مثل یک دماسنج امنیتی عمل میکند.

-

فرصت بینظیر برای شبیه سازی حملات واقعی

با Honeypot میتوان سیستمهای تقلبی که دقیقاً مشابه زیرساختهای واقعیمی باشند همچون سرورهای پایگاه داده تا سیستمهای صنعتی یا حتی تجهیزات زیر ساخت IoT. این یعنی می توانید سناریوهایی خلق کنید که حتی خود مهاجم هم نتواند تفاوت بین واقعیت و فریب رو تشخیص بدهد. با این کار، نه فقط از مهاجم محافظت میکنید، بلکه رفتارش در مواجهه با سناریوهای مختلف را هم تحلیل میکنید. چنین امکانی در کمتر ابزار امنیتی وجود دارد.

بیشتر بخوانید: اینترنت اشیا IOT چیست و چه کاربردهایی دارد؟

کاربرد Honeypot:

در معماری مدرن دفاع سایبری، Honeypot فراتر از یک ابزار شناسایی ساده عمل میکند. یک نقطه تماس طراحی شده برای تعامل کنترل شده با مهاجم است. برخلاف سامانههای سنتی که صرفاً به تهدید واکنش نشان میدهند، Honeypot با شبیه سازی داراییهای واقعی، نه تنها مسیر مهاجم را منحرف میکند، بلکه اطلاعات عملیاتی دقیقی از نحوه عملکرد او ثبت میکند. این ساختار به تیمهای امنیتی امکان میدهد تا بینش واقعی نسبت به تاکتیکها، تکنیکها و الگوهای حملات به دست آورند. بررسی کاربردهای Honeypot، ابعاد تازه ای از امنیت را آشکار میسازد.

- شناسایی تهدیدات ناشناخته (Zero-Day & Unknown Threats)

Honeypot میتواند به عنوان نقطه تماس اولیه برای مهاجمانی که از آسیب پذیریهای ناشناخته استفاده میکنند، عمل کند. برخلاف ابزارهای سنتی که تنها تهدیدات شناخته شده را تشخیص میدهند، Honeypot این امکان را فراهم میکند که هر رفتار غیرعادی، حتی بدون سابقه قبلی، شناسایی و تحلیل شود. این کاربرد برای کشف بد افزارها، اکسپلویتهای روز صفر و رفتارهای غیرمعمول بسیار حیاتی است.

- تولید داده واقعی برای تحلیل امنیتی

یکی از منابع کلیدی برای تولید دادههای تهدید، Honeypot است. این سیستم اطلاعاتی دقیق و غنی از رفتار مهاجم جمع آوری میکند که شامل روش حمله، ابزار استفاده شده، دستورات اجرا شده و مسیرهای پیمایش در سیستم است. این دادهها برای تحلیل تهدید (Threat Intelligence)، توسعهی الگوریتمهای تشخیص و تحلیل رفتار مهاجم کاربرد عملی دارند.

- ایجاد انحراف و تاخیر در مسیر مهاجم

Honeypotها باعث هدایت مهاجم به مسیرهای غیرواقعی میشوند. در این فرایند، منابع اصلی سازمان از تیر راس مهاجم خارج میمانند، در حالی که زمان لازم برای کشف و پاسخ به حمله در اختیار تیم امنیتی قرار میگیرد. این کاربرد به عنوان لایه دفاعی مبتنی بر فریب (Deception-Based Defense) شناخته میشود و در سناریوهای پیشرفته امنیتی ارزش زیادی دارد.

- تحلیل نقشهی تهدید علیه سازمان یا زیرساخت

با بررسی الگوهای حمله ثبت شده در Honeypot، میتوان تشخیص داد که سازمان تحت چه نوع تهدیدهایی قرار دارد، چه سرویسهایی بیشتر هدف هستند، و حملات از چه نواحی جغرافیایی یا IP های خاصی منشأ میگیرند. این اطلاعات دید دقیقی نسبت به جایگاه سازمان در اکوسیستم جهانی تهدید ایجاد میکند و به تعیین اولویت در اقدامات امنیتی کمک میکند.

- تغذیه سامانههای SIEM،XDR و سیستمهای مانیتورینگ

Honeypot یا همان تله عسل میتواند به عنوان منبع اطلاعاتی برای سامانههای امنیتی مانند SIEM یا XDR عمل کند. دادههایی که از Honeypot استخراج میشوند، بسیار غنی و هدفمند هستند و میتوانند برای آموزش الگوریتمها، ایجاد قوانین تشخیص تهدید، یا بررسی الگوهای حمله استفاده شوند.

- ارزیابی عملکرد تیم امنیت و آزمایش دفاع سایبری

با استفاده از Honeypot میتوان تمرینهای امنیتی انجام داد یا رفتار تیم پاسخ به حادثه (Incident Response) را در مواجهه با حمله واقعی ارزیابی کرد. این کاربرد در تست عملکرد SOC (Security Operations Center) و تیمهای Red/Blue Teaming اهمیت دارد.

- شناسایی بات نتها، اسکنرها و ابزارهای خودکار نفوذ

بخش زیادی از حملات سایبری توسط ابزارهای خودکار، اسکریپتها و بات نتها انجام میشود. Honeypot میتواند الگوهای رفتاری این ابزارها را شناسایی و مستند کند. این اطلاعات برای ایجاد امضاهای دفاعی و جلوگیری از فعالیتهای خودکار مخرب حیاتی است.

- سنجش سطح تهدید در شبکه و سلامت امنیتی سازمان

میزان فعالیت ثبت شده در Honeypot میتواند شاخصی برای ارزیابی وضعیت امنیتی شبکه باشد. حجم، نوع و فرکانس فعالیتهای مشکوک در Honeypot نشاندهندهی سطح علاقه مهاجمان به زیرساخت سازمان و میزان دیده شدن آن در فضای اینترنت است. این سنجش به صورت زنده و دقیق انجام میشود.

عملکرد Honeypot چیست:

Honeypot یک سیستم واقعی نیست، اما دقیقاً طوری طراحی میشود که مهاجم آن را واقعی تصور کند. این ابزار نه برای ارائه سرویس، بلکه برای ایجاد توهم سرویس وجود دارد. عملکرد آن بر پایه یک اصل کلیدی است که هیچ فعالیتی نباید به صورت عادی به این سیستم انجام شود، پس هر فعالیتی که رخ میدهد، مشکوک است و باید بررسی شود.

-در سطح فنی:

- شبیه سازی سرویسها و پورتها: Honeypot ممکن است وانمود کند که یک دیتابیس MySQL، سرور SSH، وب سرور یا API داخلی است. این سرویسها یا واقعاً روی سیستم اجرا میشوند (High-Interaction)، یا فقط پاسخهای جعلی ایجاد میکنند (Low-Interaction).

- پاسخدهی هدفمند و فریب کارانه: وقتی مهاجم با سیستم تعامل میکند مثلاً پورت را اسکن میکند، رمز عبور امتحان میکند یا سعی دارد کد تزریق کند Honeypot به گونه ای رفتار میکند که انگار در حال پردازش واقعی درخواست است. اما در پشت صحنه، هیچ عملیات جدی بجز ثبت دقیق و بی درنگ تمامی فعالیتها انجام نمیشود.

- ثبت، تحلیل و هشداردهی: کلیه فعالیتها، از ابتدایی ترین تا پیچیده ترین دستورات، با زمان، مسیر، IP، ابزار مورد استفاده و سایر ابعاد رفتاری ذخیره میشوند. بسته به طراحی، این دادهها میتوانند برای تحلیل تهدید (Threat Intelligence) ذخیره شوند و به سیستم SIEM یا XDR ارسال شوند یا حتی در لحظه باعث فعال سازی هشدار یا پاسخ خودکار شوند.

چرخه عملکرد Honeypot به صورت مرحله ای:

هانیپات سیستمی است که به گونهای طراحی می شود تا از نگاه مهاجم، یک سامانه واقعی، فعال و دارای ارزش اطلاعاتی بنظر برسد. این سیستم ممکن است ظاهر یک پایگاه داده مالی، یک پورتال صورتحساب مشتری یا یک سرور ایمیل شرکتی را شبیه سازی کند. در واقع، هدف آن ایجاد یک محیط فریب دهنده است که مهاجم را به تعامل سوق دهد، بدون اینکه هیچگونه عملکرد واقعی در سازمان داشته باشد.

برای مثال، یک هانیپات میتواند نقش یک سیستم پرداخت یا حسابداری را بازی کند. جایی که مهاجم تصور میکند به اطلاعاتی مانند شماره کارتهای بانکی یا سوابق مالی دسترسی پیدا کرده است. در همین حین، هر فعالیت، دستور، اسکن یا دسترسی، به طور کامل ثبت میشود و میتوان از آن برای تحلیل رفتار مهاجم، شناسایی ابزارهای مورد استفاده، و استخراج الگوهای حمله بهره گرفت.

نکته مهم این است که هانی پاتها بهطور آگاهانه و کنترل شده دارای نقاط ضعف طراحی شده هستند. ممکن است پورتهایی باز نگه داشته شوند که به اسکن و تلاش برای ورود واکنش نشان دهند یا گذرواژههایی ساده و قابل حدس در آن تعریف شده باشد تا سطح تعامل با مهاجم افزایش یابد. این فریب ساختاری، هکر را به گونهای هدایت میکند که تصور کند با یک هدف واقعی رو به رو است.

در نهایت، هانیپات نه یک ابزار دفاعی کلاسیک، بلکه یک سامانه هوشمند اطلاعاتی است که نقش کلیدی در شناسایی تهدیدات نوظهور و اولویت بندی پاسخهای امنیتی دارد. اطلاعات به دست آمده از آن به مدیران امنیت کمک می کند تا سطح آسیب پذیری شبکه را بهتر درک کنند و سیاستهای دفاعی را بر اساس دادههای واقعی بهینه سازی کنند. چرخه ی عملکرد به صورت مرحله به مرحله به شرح زیر می باشد:

- جذب (Attraction): سیستم طوری در شبکه قرار میگیرد که برای مهاجم دستیافتنی و جذاب به نظر برسد. این جذابیت میتواند یک دامنه خاص، آدرس IP در معرض دید، یا حتی نام گذاری فریبنده در فایلها باشد.

- تعامل (Engagement): مهاجم شروع به اسکن یا نفوذ میکند و سیستم کاملاً به صورت طبیعی واکنش نشان میدهد. Honeypot نه تنها فعالیت را شناسایی میکند، بلکه اجازه میدهد تا تعامل ادامه پیدا کند تا رفتار کامل مهاجم کشف شود.

- مستندسازی (Capture): تمام اعمال، از اولین اسکن تا آخرین دستور، ثبت میشود. این دادهها بسیار دقیق تر از لاگهای سنتی هستند، چرا که فقط شامل ترافیک مشکوک اند و سیگنال های غلط در آنها حداقل است.

- تحلیل (Analysis): اطلاعات جمعآوری شده قابل تحلیل از جنبههای مختلف است. تاکتیکها، تکنیکها، ابزارها (TTPs)، زمان حمله، منشأ IP، روشهای دسترسی، و الگوهای رفتاری را تحلیل می کند.

- پاسخ امنیتی (Optional): بسته به تنظیمات، Honeypot میتواند از یک سیستم منفعل به یک مؤلفه فعال تبدیل شود. یعنی مستقیماً پاسخ دهد، دسترسی مهاجم را مسدود کند، یا هشدار به تیم امنیت ارسال کند.

ویژگی مهم و برتر Honeypot:

- برخلاف فایروالها یا آنتیویروسها، Honeypot مهاجم را نه فقط متوقف، بلکه فریب میدهد.

- برخلاف IDS/IPS، نیازی به الگوریتمهای پیچیده برای رفتار سالم از مخرب ندارد. چون هر تماسی، نشانه تهدید است.

- برخلاف لاگهای سیستمی، دادههای Honeypot فیلتر شده، دقیق، و متمرکز بر رفتار مخرب است.

- Honeypot در مرکز هیچ سرویس حیاتی قرار ندارد. بنابراین مهاجم هیچ آسیبی نمیزند، اما خودش را به طور کامل لو میدهد.

بیشتر بخوانید: تکنولوژی IPS و IDS چیست

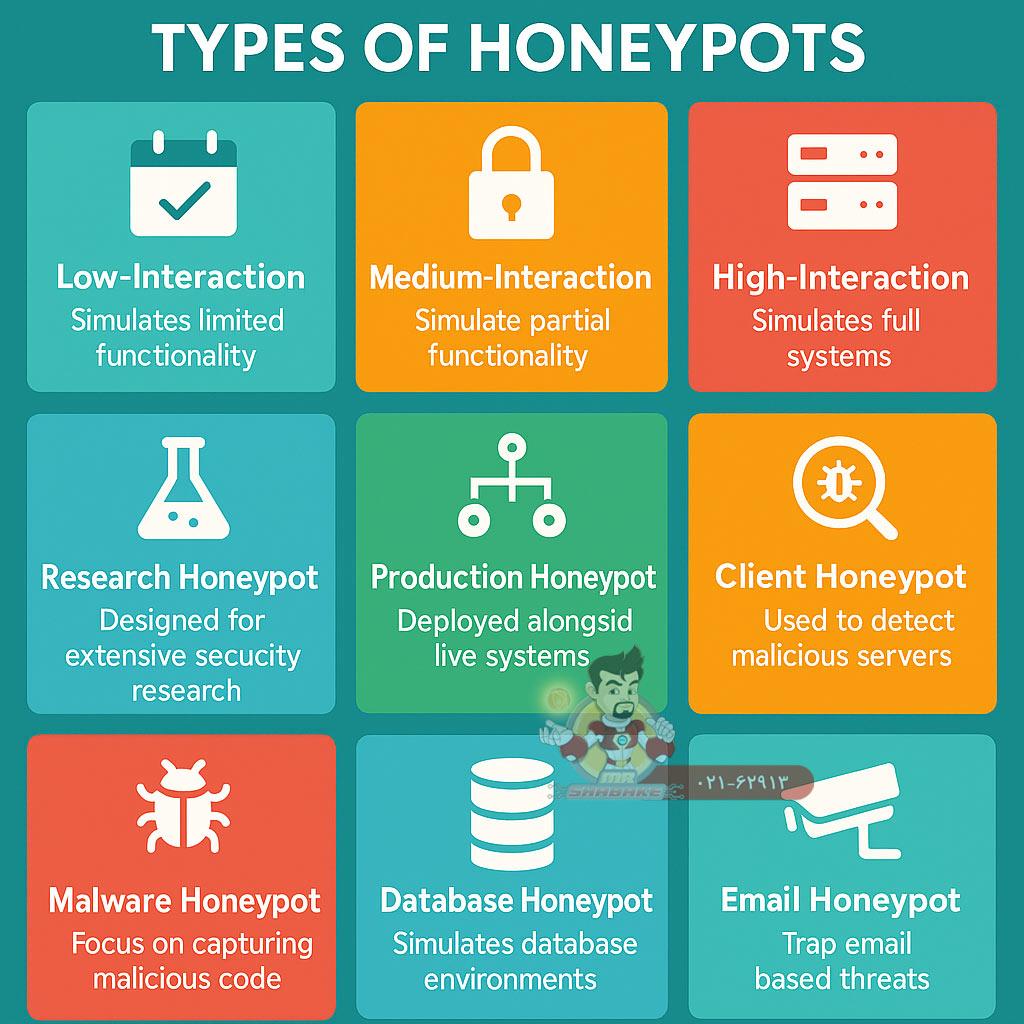

انواع Honeypot بر اساس تعامل:

همان طور که تا به اینجا برایتان شرح دادیم، Honeypot برای فریب هکرها طراحی گردیده است و یک نوع تله برای جمع آوری اطلاعات حمله کننده و بالا بردن امنیت شبکه می باشد. به طور کلی Honeypot به 4 دسته تقسیم می شود.

- Pure Honeypots (هانی پات خالص)

واقعی ترین نوع Honeypot است، یک سیستم کاملا واقعی و عملیاتی نه شبیه سازی شده. از این نوع هانی پات برای فریب مهاجم استفاده می شود و کل سیستم از قبیل سیستم عامل، سرور، فایل ها و .. برای این منظور راه اندازی شده است.

مزیت: اطلاعات بسیار دقیق و واقعی جمع آوری می شود.

عیب: بسیار پرهزینه و خطرناک است (چون مهاجم میتواند از سیستم برای حمله به بقیه نیز استفاده کند).

- Low-Interaction Honeypot (تعامل پایین)

هانیپاتی سبک، ساده و ایمن که تنها بخشی از رفتار یک سرویس را شبیه سازی میکند همچون FTP، HTTP و SSH. مهاجم میتواند با چند پورت یا پاسخ از پیش تعیین شده تعامل کند، اما هیچ امکان واقعی برای اجرای دستورات یا کنترل سیستم ندارد. مناسب برای کشف اسکنهای خودکار، شناسایی بات نتها و تحلیل حملات سطحی می باشد. رفتار سیستم سطحی و ابتدایی است و بیشتر برای تشخیص اسکنها و حملات ساده استفاده میشود.

مزیت: مصرف پایین منابع، راهاندازی سریع، مناسب برای مانیتورینگ وسیع است.

عیب: رفتار مهاجم محدود میماند و عمق تحلیل پایین می باشد، اطلاعات کمی میدهد و مهاجم حرفهای راحت متوجه فیک بودنش می گردد، به طور کلی کمهزینه، امن، سریع برای نصب است.

- Medium-Interaction Honeypots (تعامل متوسط)

سرویسها واقعگرایانهتر شبیهسازی میشوند. مهاجم میتواند کمی بیشتر تعامل کند، ولی هنوز محدودیتهایی وجود دارد. آن ها میتوانند رفتارهای پیچیدهتری را ثبت کنند همچون ورود دستورات ابتدایی. (همچون Cowrie برای SSH و Telnet)

مزیت: اطلاعات این نوع بیشتر از low-interaction است، نسبتاً امن است.

عیب: این نوع نیز در برابر مهاجم حرفهای محدود است.

- High-Interaction Honeypot (تعامل بالا)

هانیپاتی با تعامل بالا از سیستمعامل واقعی یا ماشین مجازی استفاده میکند. در این مدل، مهاجم آزاد است تا همانند یک سیستم واقعی، در آن نفوذ کند، کد اجرا کند یا فایل بارگذاری کند. همه سرویس ها و سیستم عامل ها در این نوع واقعی هستند. امکان برقراری تعامل به طور کامل برقرار است و اقداماتی از قبیل نصب بدافزار، اجرای کد، تغییر فایل و .. وجود دارد. همچنین هانی پات با تعامل بالا مناسب برای تحلیل تکنیکهای پیشرفته، حملات هدفمند و کشف تهدیدات پیچیده (APT) است.

مزیت: تحلیل کامل رفتار واقعی مهاجم، جمعآوری دادههای عمیق و دقیق.

عیب: محدودیت آن ریسک بالاتر و نیاز به ایزولهسازی دقیق برای جلوگیری از آسیب و همچنین مانیتورینگ قوی می باشد، این نوع هانی پات بسیار پر هزینه است.

| سطح تعامل | واقعی بودن | امنیت | اطلاعات خروجی | ریسک | نوع Honeypot |

|---|---|---|---|---|---|

| بسیار بالا | واقعی کامل | کم | بسیار بالا | زیاد | Pure |

| پایین | شبیهسازیشده | بالا | کم | کم | Low-Interaction |

| متوسط | شبیهسازیشده | متوسط | متوسط | کم | Medium-Interaction |

| بالا | واقعی/نیمهواقعی | پایین | زیاد | زیاد | High-Interaction |

زیرمجموعه هایی از انواع هانی پات:

-

Client Honeypot

برخلاف مدلهای معمول که مهاجم وارد سیستم میشود، در اینجا هانی پات بهعنوان یک کلاینت فعال طراحی میشود که به سرورها، وب سایتها یا سرویسهای خارجی متصل میشود تا بررسی کند آیا آنها رفتار مخربی دارند یا خیر و مناسب برای شکار تهدیدات وب، بررسی بدافزارهای سمت سرور و دفاع پیشگیرانه است. کاربرد Client Honeypot کشف وب سایت های مخرب، بدافزارهای drive-by download یا exploit های مرورگر و شبیه سازی رفتار یک کاربر واقعی که در حال وبگردی و یا دانلود است.

مزیت آن صفحات آلوده و سرورهای مخرب است و محدودیت آن نیاز به بروزرسانی مداوم و کنترل دقیق رفتارهای خروجی می باشد. Client Honeypot دارای دو نوع است High-Interaction Client Honeypot و Low-Interaction Client Honeypot که در تعامل بالا: مرورگر واقعی، سیستم عامل واقعی می باشد، بسیار دقیق اما پرهزینه است. در تعامل پایین: از شبیه سازهایی همچون HoneyClient استفاده می شود که سریع تر اما محدودتر هستند.

-

Honeytoken

نه یک سیستم یا سرور، بلکه یک داده تقلبی هدفمند است. مثلاً یک فایل اکسل با رمزهای جعلی، یک کلید API اشتباهی یا حتی یک حساب کاربری غیرواقعی در دیتابیس و مناسب برای کشف نشت اطلاعات، بررسی دسترسی غیرمجاز و شناسایی مهاجمان داخلی است. این طعمه دیجیتال همچون یک فایل PDF یا Credential تقلبی است که اگر کسی به آن دست بزند، یعنی نفوذی است و نیازی به سیستم کامل ندارد. مزیت آن سبک، مخفی، قابل استفاده در هر کجا (ابر، شبکه، اپلیکیشن) و محدودیت آن وابسته به دسترسی مهاجم به داده می باشد.

-

Virtual Honeynet

مجموعهای از چند هانیپات که با هم در قالب یک شبکه شبیه سازیشده کار میکنند. این ساختار پیچیده تر است و میتواند الگوی ارتباط، lateral movement و حملات چندمرحلهای را ثبت کند. مناسب برای سازمانهای بزرگ، پژوهشهای امنیتی و تحلیل رفتار گروههای پیشرفته مهاجم می باشد. هدف این نوع بررسی رفتار حمله در مقیاس شبکه است نه تنها یک ماشین. مزیت آن تحلیل حملات پیچیده در سطح شبکه، امنیت بالا، هزینه پایین، قابلیت تست و شبیه سازی آسان است همچنین می توانید بدون نیاز به سخت افزار واقعی یک ساختار کامل امنیتی بسازید. از محدودیت هانی پات مجازی می توان به پیکربندی و مدیریت دشوارتر و نیاز به تخصص و منابع اشاره کرد.

-

Traditional Honeypot

Traditional Honeypot یا Honeypot سنتی، نوع کلاسیکی از honeypot است که در نقش یک سیستم یا سرویس فریبدهنده ظاهر میشود و منتظر میماند تا مهاجم به آن حمله کند. هدف اصلی آن جمعآوری اطلاعات درباره روشهای حمله، ابزارها و اهداف مهاجم است. Traditional Honeypot در دسته های Low-interaction، Medium-interaction و High-interaction جای می گیرد.

-

Database Honeypot

مخصوص فریب دادن هکرهایی می باشد که دنبال نفوذ به دیتابیس هستند (مثل MySQL, MSSQL).

-

IoT Honeypot

شبیهسازی دستگاههای IoT (مثل دوربین، ترموستات و…) برای بررسی حملاتی که به آن ها می شود.

| هدف | توضیح | مدل |

|---|---|---|

| ثبت رفتار مهاجم | سرور یا سیستم تله | Traditional Honeypot |

| یافتن سرورهای آلوده | کلاینت شبیهسازیشده | Client Honeypot |

| بررسی حملات شبکهای | مجموعهای از چند Honeypot | Honeynet |

| تست/آموزش/تحلیل کمهزینه | نسخه مجازیشدهی Honeynet | Virtual Honeynet |

دلایل استفاده از Honeypot:

- استفاده بهعنوان یک لایه هوشمند دفاعی برای رصد و مهار تهدیدات قبل از نفوذ به زیرساخت واقعی

- ردیابی و شناسایی منابع ارسال اسپم از طریق تحلیل رفتار باتها و استخراج الگوهای مخرب در حملات ایمیلی

- آشکارسازی تلاشهای هدفمند برای سوءاستفاده از کیف پولها، کلیدهای API و زیرساختهای ارز دیجیتال

- دریافت دادههای واقعی از رفتار مهاجم، تکنیکها، ابزارها و مراحل مختلف نفوذ در محیطی کنترل شده

- تحلیل نقاط ورودی آسیب پذیر در شبکه یا نرمافزار بدون آسیب به سیستمهای عملیاتی اصلی

- کشف نوع حملات و الگوهای آنها مانند اسکن پورت، تزریق کد، Brute Force و حرکات جانبی (lateral movement)

- ایجاد هشدارهای هدفمند و فوری برای مدیران امنیتی هنگام شناسایی فعالیتهای غیرمجاز در سطح Honeypot

Honeypot بهعنوان یک ابزار استراتژیک در دفاع سایبری، نقش بسیار فراتر از یک سیستم فریب ساده ایفا میکند. این فناوری به گونهای طراحی شده که مهاجمان را به سمت خود جذب کرده و آنها را در محیطی کنترل شده به دام میاندازد، جایی که میتوان رفتار، تاکتیکها و ابزارهای مورد استفاده شان را به طور دقیق و بی وقفه رصد و تحلیل کرد. این دادههای ارزشمند، نه تنها به شناسایی تهدیدات فعلی کمک میکند، بلکه دیدگاههای پیشرو برای مقابله با حملات آینده را نیز فراهم میآورد.

از سوی دیگر، Honeypot به سازمانها این امکان را میدهد که پیش از نفوذ واقعی مهاجم به سیستمهای حیاتی، ضعفها و آسیب پذیریهای شبکه را شناسایی و تقویت کنند. این رویکرد پیشگیرانه، امنیت را از حالت صرفاً واکنشی به یک فرآیند فعال و هوشمندانه تبدیل میکند که بر مبنای دانش واقعی تهدیدها ساخته شده است.

علاوه بر این، با توجه به اینکه Honeypot ترافیک عادی ندارد و هر تعاملی با آن نشانه ای از تهدید است، میزان هشدارهای کاذب کاهش مییابد و تیمهای امنیتی میتوانند با دقت و تمرکز بیشتری به تحلیل دادهها بپردازند. به این ترتیب، هانی پات نه فقط یک ابزار امنیتی، بلکه یک منبع بی بدیل اطلاعاتی و یک رکن کلیدی در استراتژی دفاع چند لایه سازمان محسوب میشود.

در نهایت، هانیپات نمونه ای از تحول در حوزه امنیت سایبری است که با هزینه و ریسک پایین، توانسته است دریچه ای نوین برای فهم و مقابله با تهدیدات پیچیده و پیشرفته باز کند. تکنولوژی که به جای انتظار برای حمله، به استقبال آن میرود و بر اساس رفتار واقعی مهاجم، امنیت را به سطحی هوشمند و تطبیقی میرساند. این رویکرد، آیندهای روشن تر و مقاوم تر برای حفاظت از داراییهای دیجیتال رقم میزند.

| مسترشبکه بزرگترین فروشگاه اینترنتی تجهیزات شبکه در ایران ارائه دهنده کلیه تجهیزات شبکه با بهترین قیمت و کیفیت، همراه با گارانتی معتبر می باشد. |