IPsec و IPSec tunnel چیست؟

IPsec چیست؟

فهرست محتوا

IPsec گروهی از پروتکلها هستند که با هم برای راهاندازی اتصالات رمزگذاری شده بین دستگاهها استفاده میشوند و کمک می کند تا داده های ارسال شده از طریق شبکه های عمومی را ایمن نگه دارد. IPsec اغلب برای راه اندازی VPN ها استفاده می شود و با رمزگذاری بسته های IP، همراه با احراز هویت مبدأ که بسته ها از آنجا آمده اند، کار می کند.

در اصطلاح IP مخفف پروتکل اینترنت و sec به معنای ایمن است. پروتکل اینترنت پروتکل اصلی مسیریابی مورد استفاده در اینترنت است. IPsec مشخص می کند که داده ها با استفاده از آدرس های IP به کجا خواهند رفت.این پروتکل امن است زیرا رمزگذاری و احراز هویت را به این فرآیند اضافه می کند.

رمزگذاری، فرآیند پنهان کردن اطلاعات با تغییر ریاضی داده ها به گونه ای است که تصادفی به نظر برسد. به عبارت ساده تر، رمزگذاری استفاده از یک «کد مخفی» است که فقط اشخاص مجاز می توانند آن را تفسیر کنند.در مقاله IPsec چیست قصد داریم تا آموزش راه اندازی پروتکل IPSEC در ویندوز سرور به صورت تصویری به شما ارائه دهیم.

VPN چیست؟ IPsec VPN چیست؟

virtual private network (VPN) یک اتصال رمزگذاری شده بین دو یا چند کامپیوتر است. اتصالات VPN از طریق شبکه های عمومی انجام می شود، اما داده های مبادله شده از طریق VPN همچنان خصوصی هستند زیرا رمزگذاری شده است.

VPN ها دسترسی ایمن و تبادل داده های محرمانه را از طریق زیرساخت شبکه مشترک، مانند اینترنت عمومی، ممکن می سازند. به عنوان مثال، زمانی که کارمندان به جای اینکه در دفتر کار کنند از راه دور کار می کنند، اغلب از VPN برای دسترسی به فایل ها و برنامه های شرکتی استفاده می کنند.

بسیاری از VPN ها از مجموعه پروتکل IPsec برای ایجاد و اجرای این اتصالات رمزگذاری شده استفاده می کنند. با این حال، همه VPN ها از IPsec استفاده نمی کنند. پروتکل دیگر برای VPN ها، SSL/TLS است که در مدل OSI در لایه ای متفاوت از IPsec عمل می کند.

بیشتر بخوانید: مدل OSI چیست؟ تفاوت مدل OSI و TCP/IPو بررسی کامل

چگونه کاربران به IPsec VPN متصل می شوند؟

کاربران می توانند با ورود به یک برنامه VPN یا “کلاینت” به IPsec VPN دسترسی پیدا کنند. این معمولاً مستلزم آن است که کاربر برنامه را روی دستگاه خود نصب کرده باشد.ورود به VPN معمولاً مبتنی بر رمز عبور است.

در حالی که داده های ارسال شده از طریق VPN رمزگذاری شده است، اگر رمزهای عبور کاربر به خطر بیفتد، مهاجمان می توانند وارد VPN شده و این داده های رمزگذاری شده را بدزدند. استفاده از احراز هویت دو مرحلهای (FA2) میتواند امنیت IPsec VPN را تقویت کند، زیرا سرقت رمز عبور به تنهایی دیگر به مهاجم اجازه دسترسی نمیدهد.

کلید مشترک IPSec:

پروتکل IPSec برای تبادل امن اطلاعات از کلیدهای امنیتی استفاده میکند. در ادامه توضیحات کاملی در خصوص کلیدهای این پروتکل و کاربرد آنها ارائه خواهیم داد.

- Key exchange: کلید رشتهای از حروف تصادفی است که برای رمزگذاری و رمزگشایی بستههای اطلاعاتی مورد استفاده قرار میگیرد. برای استفاده از پروتکل IPSec وجود کلید الزامی است.

- IPSec کلیدهایی را با key exchange بین دستگاههای فرستنده و گیرنده تنظیم میکند به نحوی که هر دستگاه امکان رمزگشایی پیام دستگاه دیگری را داشته باشد.

- Packet headers and trailers: دادههایی که در سطح شبکه ارسال میشوند به قسمتهای کوچکی به نام پکت تبدیل شده که این پکتها دارای دو قسمت هستند بخش Payload که دادههای واقعی هستند و بخش header که شامل اطلاعات راهنما برای دستگاه گیرنده است.

در این میان IPSec چند header شامل اطلاعات رمزگذاری و احراز هویت به بستههای در حال ارسال اضافه میکند. IPSec چندین trailer نیز اضافه میکند تا به جای این که قبل از هر payload قرار گیرد، بعد از آن قرار گیرد.

- Authentication: هر پکت اطلاعاتی که موفق به دریافت تاییدیه اعتبار از IPSec شود نشان اصالت خود را دریافت کرده و مشخص میشود این بسته از منبعی مطمئن ارسال شده است.

- Encryption: پروتکل IPSec دادهها و header هر پکت را رمزگذاری میکند. (البته به شرط استفاده از حالت Transport) این عملیات سبب میشود تا دادههای ارسالی از روش IPSec خصوصی و ایمن بمانند.

- Transmission: برای ارسال بستههای اطاعاتی IPSec از پروتکل Transport استفاده میشود. ترافیک ایجاد شده توسط بستههای IPSec با ترافیک IP متفاوت است و معمولا از UDP به عنوان پروتکل Transport استفاده میشود.

- Transmission Control Protocol: وظیفه برقراری ارتباط اختصاصی بین دستگاهها را برعهده دارد و همچنین تضمین میکند که تمام بستهها به مقصد برسند.

- Decryption: در مقصد پکتهای دریافتی رمزگشایی میشوند و برنامههایی مانند مرورگرها میتوانند از دادههای دریافت شده، استفاده کنند.

IPsec چیست و چگونه کار می کند:

IPsec connections شامل مراحل زیر است:

ـ تبادل کلید:

کلیدها برای رمزگذاری ضروری هستند. یک کلید رشته ای از کاراکترهای تصادفی است که می تواند برای “قفل کردن” (رمزگذاری encrypt) و “باز کردن قفل” (رمزگشایی decrypt) پیام ها استفاده شود. IPsec کلیدهایی را با تبادل کلید بین دستگاه های متصل تنظیم می کند، به طوری که هر دستگاه می تواند پیام های دستگاه دیگر را رمزگشایی کند.

ـ سرصفحه ها و تریلرهای بسته:

تمام داده هایی که از طریق شبکه ارسال می شوند به قطعات کوچکتری به نام packet ها تقسیم می شوند. packet ها شامل یک بار یا داده های واقعی ارسال شده و header ها یا اطلاعات مربوط به آن داده ها هستند تا سیستم های دریافت کننده packet ها بدانند که با آنها چه کاری انجام دهند.

IPsec چندین هدر به packet های داده حاوی اطلاعات احراز هویت و رمزگذاری اضافه می کند. IPsec همچنین تریلرهایی را اضافه می کند که به جای قبل از هر packet، پس از بارگیری هر packet می روند.

ـ احراز هویت:

IPsec احراز هویت را برای هر packet فراهم می کند، مانند یک مهر اعتبار بر روی یک آیتم کلکسیونی. این تضمین می کند که packet ها از یک مبدا قابل اعتماد هستند و نه یک مهاجم.

ـ رمزگذاری:

IPsec محموله های درون هر packet و هدر IP هر بسته را رمزگذاری می کند. این داده های ارسال شده از طریق IPsec را امن و خصوصی نگه می دارد.

ـ انتقال:

packet های IPsec رمزگذاری شده با استفاده از یک پروتکل حمل و نقل از طریق یک یا چند شبکه به مقصد خود می روند. در این مرحله، ترافیک IPsec با ترافیک IP معمولی متفاوت است زیرا اغلب از UDP به عنوان پروتکل حمل و نقل خود به جای TCP استفاده می کند.

TCP( Transmission Control Protocol) اتصالات اختصاصی را بین دستگاه ها تنظیم می کند و اطمینان می دهد که همه packet ها می رسند. UDP یا User Datagram Protocol این اتصالات اختصاصی را راه اندازی نمی کند. IPsec از UDP استفاده می کند زیرا به بسته های IPsec اجازه می دهد از فایروال ها عبور کنند.

ـ رمزگشایی: در انتهای دیگر ارتباط، packet ها رمزگشایی میشوند و برنامهها (مانند مرورگر) اکنون میتوانند از دادههای تحویلشده استفاده کنند.

چه پروتکل هایی در IPsec استفاده می شود؟

در شبکه، پروتکل یک روش مشخص برای قالببندی دادهها است به طوری که هر سیستم شبکهای میتواند دادهها را تفسیر کند. IPsec یک پروتکل نیست، بلکه مجموعه ای از پروتکل ها است. پروتکل هایی که زیر مجموعه IPsec را تشکیل می دهند:

- Authentication Header یا AH: پروتکل AH تضمین می کند که packet های داده از یک منبع قابل اعتماد هستند و داده ها دستکاری نشده اند، مانند یک مهر و موم ضد دستکاری روی یک محصول مصرفی. این هدرها هیچ رمزگذاری ارائه نمی دهند. آنها به پنهان کردن داده ها از مهاجمان کمک نمی کنند.

- Encapsulating Security Protocol یا ESP : این پروتکل هدر IP و محموله هر packet را رمزگذاری می کند (مگر اینکه از transport mode استفاده شود، در این صورت فقط محموله را رمزگذاری می کند). ESP هدر و یک تریلر خود را به هر packet داده اضافه می کند.

- Security Association یا SA: پروتکل SA به تعدادی از پروتکل های مورد استفاده برای مذاکره کلیدهای رمزگذاری و الگوریتم ها اشاره دارد. یکی از رایج ترین پروتکل های SA، Internet Key Exchange (IKE) است.

در نهایت، در حالی که پروتکل اینترنت (IP) بخشی از مجموعه IPsec نیست، IPsec مستقیماً در بالای IP اجرا می شود.

بیشتر بخوانید: پروتکل اینترنت IP چیست؟

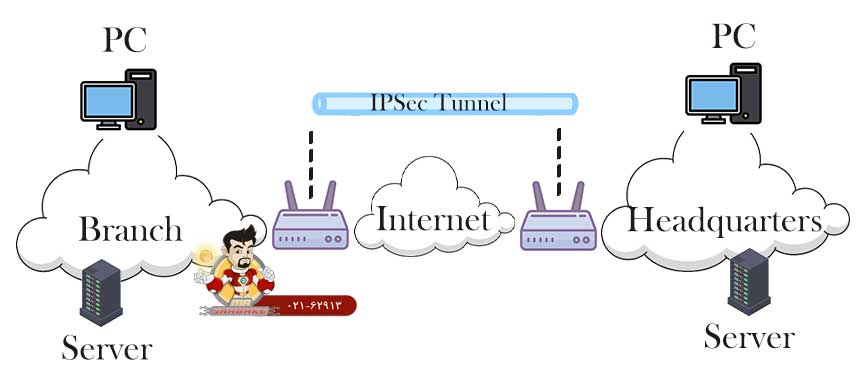

IPSec tunnel چیست:

IPSec tunnel یا Internet Protocol Security tunnel مجموعهای از استانداردها و پروتکلها است که در ابتدا توسط گروه Internet Engineering Task Force (IETF) برای پشتیبانی از ارتباطات امن بهعنوان بستههای اطلاعاتی از یک آدرس IP در سراسر مرزهای شبکه و بالعکس، توسعه داده شد.

یک tunnel IPSec امکان پیادهسازی یک شبکه خصوصی مجازی (VPN) را فراهم میکند که یک شرکت ممکن است از آن برای گسترش ایمن دسترسی خود فراتر از شبکه خود به مشتریان، شرکا و تامینکنندگان استفاده کند.

IPSec VPN ها ممکن است به صورت زیر طبقه بندی شوند:

- Intranet VPNs: دفتر مرکزی شرکت را با دفاتر در مکان های مختلف متصل می کند.

- Extranet VPNs: شرکت ها را با شرکای تجاری یا تامین کنندگان متصل می کند.

- Remote-Access VPNs: کاربران فردی و از راه دور مانند مدیران یا افرادی که از راه دور کار می کنند را به شبکه شرکت خود متصل می کند.

بیشتر بخوانید: پروکسی سرور چیست و چگونه کار می کند؟

IPSec tunnel در مقابل Normal security tunnel:

انواع مختلفی از پروتکل های VPN برای تونل زدن یا انتقال داده ها از طریق اینترنت وجود دارد. به عنوان مثال، اکثر سایت های تجارت الکترونیک از Secure Sockets Layer (SSL) و Transport Layer Security (TLS) استفاده می کنند.

برخی از شبکه ها از Secure Shell (SSH) و برخی دیگر از Layer 2 Tunneling Protocol (L2TP) استفاده می کنند. در مقایسه با انواع مختلف tunnelهای معمولی، IPSec قویترین امنیت رمزنگاری را فراهم میکند. IPSec tunnel لایه های امنیتی قوی ایجاد می کند تا به طور کامل از داده هایی که از طریق اینترنت یا از طریق شبکه سازمانی منتقل می شود محافظت کند.

tunnel IPSec کل بسته داده را چنان به طور کامل رمزگذاری می کند که هیچ نهادی نمی تواند منبع داده، نقطه پایان داده یا نقطه مبدا داده را ببیند. تونل های امنیتی “عادی” به سادگی این نوع رمزگذاری را ندارند.

بیشتر بخوانید: پروتکل SSH چیست و چه کاربردی دارد؟

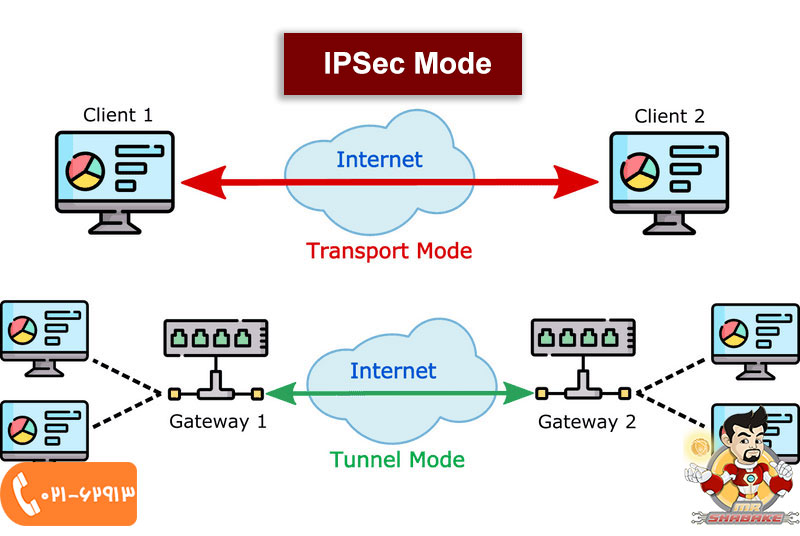

تفاوت بین حالت IPsec tunnel و حالت IPsec transport چیست؟

حالت tunnel IPsec بین دو روتر اختصاصی استفاده می شود که هر روتر به عنوان انتهای یک “تونل” مجازی از طریق یک شبکه عمومی عمل می کند. در حالت tunnel IPsec، هدر IP اصلی حاوی مقصد نهایی بسته، علاوه بر payload بسته، رمزگذاری می شود. ب

ای اینکه به روترهای واسطه بگوید کجا بسته ها را ارسال کنند، IPsec یک هدر IP جدید اضافه می کند. در هر انتهای tunnel، روترها هدرهای IP را رمزگشایی می کنند تا بسته ها را به مقصد تحویل دهند.

در حالت انتقال، payload هر بسته رمزگذاری شده است، اما هدر IP اصلی رمزگذاری نشده است. بنابراین روترهای واسطه می توانند مقصد نهایی هر بسته را مشاهده کنند مگر اینکه از یک پروتکل tunneling جداگانه (مانند GRE) استفاده شود.

بیشتر بخوانید: نحوه راه اندازی تانل IPIP در میکروتیک

IPsec از چه پورتی استفاده می کند؟

پورت شبکه مکانی مجازی است که داده ها در یک سیستم در آنجا قرار می گیرند. پورت ها نحوه پیگیری فرآیندها و اتصالات مختلف توسط کامپیوترها هستند. اگر داده ها به پورت خاصی بروند، سیستم عامل کامپیوتر می داند که به کدام فرآیند تعلق دارد. IPsec معمولا از پورت 500 استفاده می کند.

آموزش راه اندازی پروتکل IPSEC در ویندوز سرور:

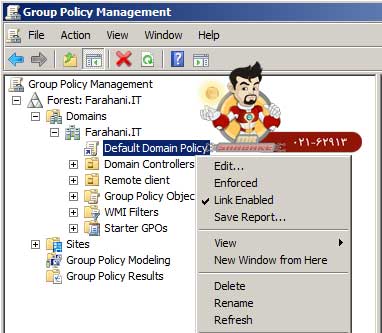

برای دسترسی به تنظیمات IPSEC نیاز است که به تنظیمات Group Policy وارد شوید. با توجه به اینکه در این سناریو از کامپیوتر DC استفاده شده است دسترسی به کنسول Group Policy متفاوت می باشد. بعد از اجزای کنسول Group Policy Management بر روی نام Forest کلیک تا زیر شاخه های آن نمایش داده شود.

در ادامه بر روی Domains کلیک و در زیر شاخه آن بعد از انتخاب نام Domain وارد تنظیماتDefault Domain Policy شوید و نهایتاً مطابق تصویرزیر بر روی آن راست کلیک و گزینه Edit را انتخاب کنید.

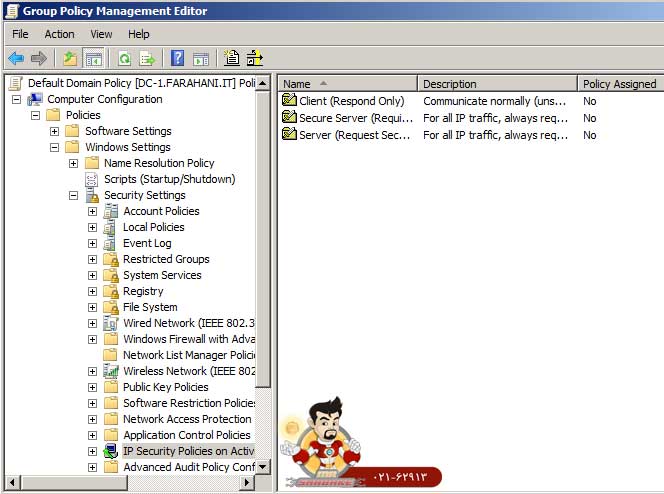

در ادامه کنسول group policy را در دسترس خواهید داشت. برای دسترسی به پالسی های IPSEC باید به مسیر زیر در داخل این کنسول مراجعه تا تصویرزیر را مشاهده کنید.

Computer configuration>policies>windows Setting>security setting>IP Security policies on Active Directory

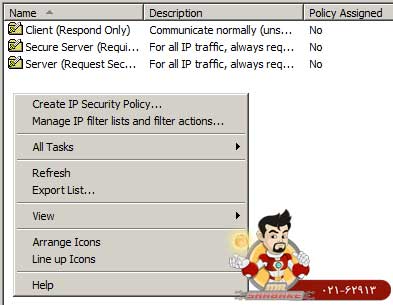

در این کنسول سه پالسی در Level های متفاوت امنیتی در دسترس قرار دارد. می توانید از پالسی های موجود استفاده کنید و آنها را بر اساس نیاز خود تنظیم یا اینکه با راست کلیک کردن در این بخش و انتخاب گزینه Create IP Security Policy مطابق تصویرزیر اقدام به ایجاد یک پالسی جدید کنید.

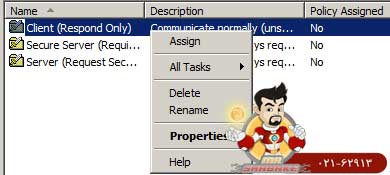

در حالت معمول برای اینکه از این پالسی ها استفاده کنید می توانید بر روی آنها راست کلیک و با استفاده از گزینه Assign استفاده کنید.

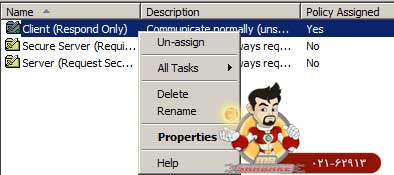

در این حالت پالسی برای Domain اعمال می شود. اگر بخواهید این پالسی را لغو کنید همانند تصویرزیر مجدداً بر روی پالسی مورد نظر راست کلیک و گزینه Un-assign را انتخاب کنید.

IPsec چگونه بر MSS و MTU تأثیر می گذارد؟

MSS و MTU دو اندازه گیری اندازه packet هستند. بسته ها فقط می توانند به اندازه معینی برسند (بر حسب بایت اندازه گیری می شود) قبل از اینکه سیستم ها، روترها و سوئیچ ها نتوانند آنها را مدیریت کنند. MSS اندازه محموله هر packet را اندازه گیری می کند، در حالی که MTU کل packet، از جمله هدرها را اندازه گیری می کند.

packet هایی که از MTU شبکه فراتر می روند ممکن است تکه تکه شوند، به این معنی که به packet های کوچکتر تقسیم شده و سپس دوباره سرهم می شوند. packet هایی که بیش از MSS هستند به سادگی حذف می شوند.

پروتکل های IPsec چندین هدر و تریلر به packet ها اضافه می کنند که همه آنها چندین بایت را اشغال می کنند. برای شبکههایی که از IPsec استفاده میکنند، یا باید MSS و MTU بر این اساس تنظیم شوند، یا بستهها تکه تکه شده و کمی تأخیر خواهند داشت.

معمولا MTU برای یک شبکه 1500 بایت است. یک هدر IP معمولی 20 بایت طول دارد و یک هدر TCP نیز 20 بایت طول دارد، به این معنی که هر بسته می تواند حاوی 1460 بایت payload کند. با این حال، IPsec یک header احراز هویت، یک هدر ESP و تریلرهای مرتبط اضافه می کند. اینها 50-60 بایت به یک بسته یا بیشتر اضافه می کنند.

| شما می توانید کلیه تجهیزات شبکه مورد نیاز خود را از فروشگاه اینترنتی مسترشبکه با بهترین قیمت و کیفیت، همراه با گارانتی معتبر خریداری نمایید. |