حمله man in the middle چیست؟

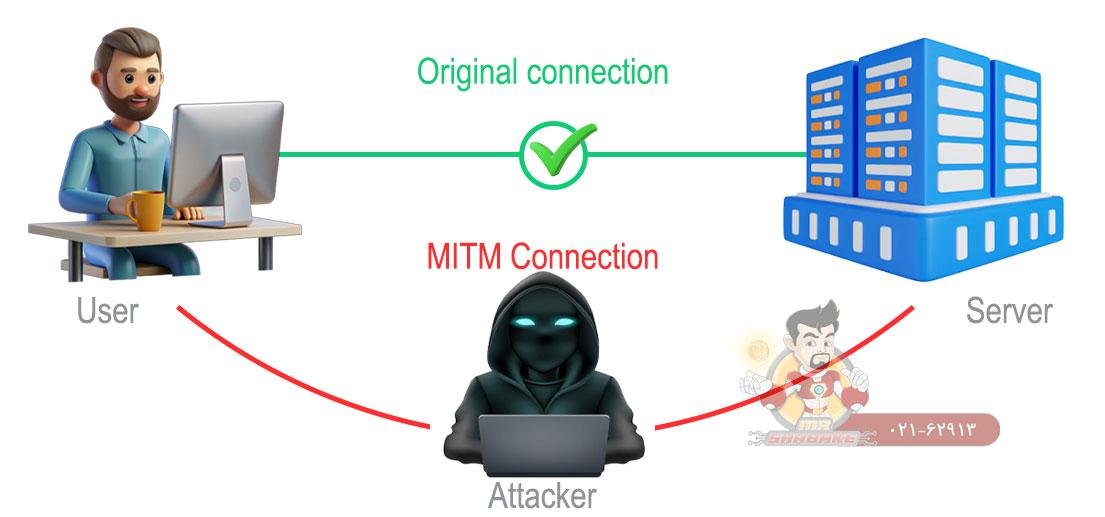

حمله man in the middle یا به اختصار MITM، نه صرفاً یک تکنیک نفوذ رایج، بلکه یک ترفند زیرکانه در دنیای امنیت دیجیتال است که در آن مهاجم مثل یک شبح نامرئی، خود را بین دو طرف ارتباط قرار میدهد تا بتواند بدون اطلاع آنها، پیامها و دادههای رد و بدل شده را بدزدد، تغییر دهد یا حتی دستکاری کند.

این نوع حمله بیشتر شبیه به شنود مکالمه دو نفر در یک اتاق است، با این تفاوت که مهاجم نه تنها شنونده است، بلکه گاهی سخنگوی دو طرف نیز میشود. در این مقاله به بررسی کامل ” حمله man in the middle چیست ” می پردازیم، پس در ادامه با ما همراه باشید.

حمله man in the middle چیست:

در عصر دیجیتال که اطلاعات نقش گنجینه ای ارزشمند را دارند، چنین نفوذهایی نه تنها تهدیدی برای امنیت فردی، بلکه چالشی جدی برای کل ساختارهای ارتباطی و تجاری محسوب میشوند. بنابراین، آگاهی از این خطر و اتخاذ تدابیر محافظتی، نظیر استفاده از ارتباطات رمزنگاری شده و شبکههای امن، از اهمیت ویژه ای برخوردار است تا بتوانیم در فضای پر ریسک امروز، از دادهها و حریم خصوصی خود نگهداری کنیم.

حمله مرد میانی یا همان به اختصار MITM به زبان ساده تر، زمانی رخ میدهد که فردی ناشناس، بیاجازه، در میانهی مسیر ارتباطی میان شما و سامانه ای که با آن در تعامل هستید، جای میگیرد. بدین ترتیب، او قادر خواهد بود تمامی دادهها و اطلاعات رد و بدل شده را بدون اطلاع شما رصد و ضبط کند. چنین نفوذی میتواند در هر گونه ارتباط اینترنتی، از پیامهای ایمیل گرفته تا شبکههای اجتماعی و مرور صفحات وب، رخ دهد و امنیت حریم خصوصی شما را به شدت به خطر اندازد.

اصلیترین نکتهای که حمله مرد میانی را منحصر به فرد میکند، توانایی مهاجم در تظاهر به هر دو طرف است. یعنی مهاجم خودش را طوری جا میزند که طرف اول فکر میکند با طرف دوم صحبت میکند، و طرف دوم نیز گمان میکند در ارتباط با طرف اول است. این تظاهر دوگانه رمز موفقیت MITM است و باعث میشود شناسایی و مقابله با آن به شدت دشوار شود.

یکی دیگر از نکات مهم این است که این دستبرد تنها به مشاهده اطلاعات محدود نمیماند. مهاجم میتواند با بهره گیری از دادههای به دست آمده، خود را به جای شما یا سامانهی مقابل جا زده و با ارسال دستورات مخرب، امنیت سیستم شما را بهم بریزد و به آن آسیب جدی وارد کند. این نوع حملات، گاهی میتوانند به سرقت هویت دیجیتال، افشای رمزهای عبور، و حتی کنترل کامل دستگاه شما منجر شوند.

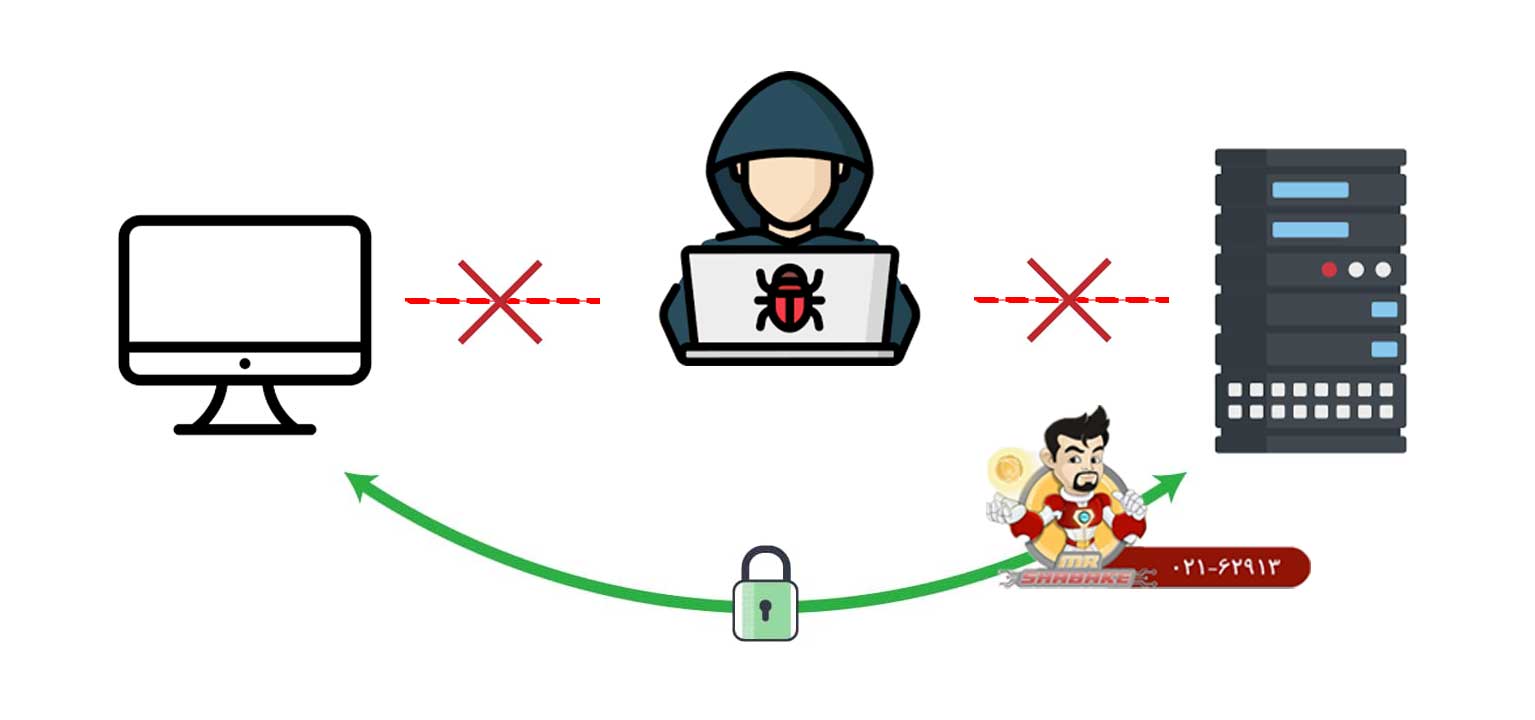

در مواجهه با این تهدید پیچیده، تنها آگاهی کافی نیست، بلکه ضرورت دارد که راهکارهای عملی و هوشمندانه ای به کار گرفته شود تا از نفوذ این جاسوس نامرئی جلوگیری شود. بهره گیری از پروتکلهای رمزنگاری قدرتمند مانند TLS (Transport Layer Security) که ارتباطات را رمزگذاری میکند، نقش محوری در محافظت از دادهها ایفا میکند. همچنین، استفاده از شبکههای خصوصی مجازی (VPN) میتواند مسیر ارتباطی را از دید مهاجم مخفی نگه دارد و امنیت تبادل اطلاعات را افزایش دهد.

علاوه بر آن، آگاهی کاربران در شناخت نشانه های حمله man in the middle اهمیت بسزایی دارد. به عنوان مثال، هشدارهای امنیتی مرورگر هنگام ورود به سایت هایی که گواهینامه امنیتی معتبر ندارند، یا درخواستهای غیرمنتظره ورود دوباره به حساب کاربری، میتوانند زنگ خطری برای وقوع چنین حملاتی باشند. هوشیاری در مواجهه با این علائم، اولین گام در جلوگیری از نفوذ به حسابهای شخصی و اطلاعات حساس است.

در نهایت، میتوان گفت که حمله مرد میانی مانند سایه ای است که بیصدا و نامحسوس در پس پرده ارتباطات دیجیتال حضور دارد و تنها با ترکیبی از فناوریهای پیشرفته، آموزش مستمر و مراقبت دقیق، میتوان بر آن غلبه کرد. حفظ امنیت در دنیای امروز، بیشتر از همیشه به مشارکت فعال کاربران و استفاده از ابزارهای امنیتی بستگی دارد، زیرا هر داده ای که در فضای مجازی تبادل میشود، میتواند همانند طلا در دسترس باشد و تبعات جبرانناپذیری به دنبال خواهد داشت.

بیشتر بخوانید: تفاوت بین VPN و VPS

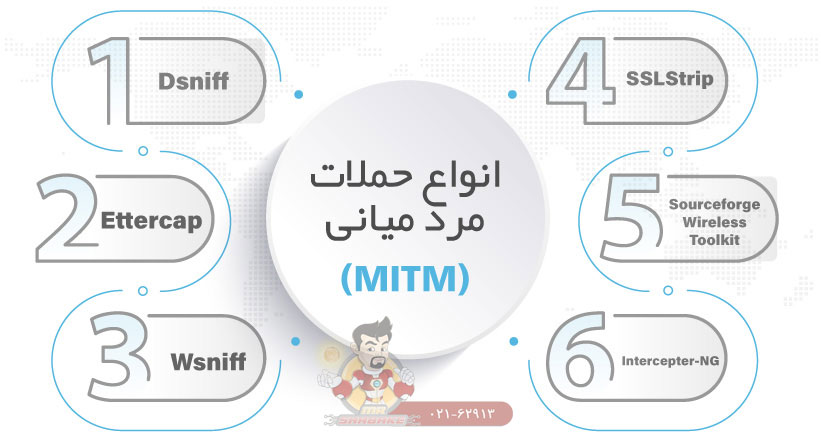

انواع حملات مرد میانی (MITM):

در فضای امنیت سایبری جمله ای رایج وجود دارد که بهترین دفاع، شناخت دقیق حمله است. کارشناس امنیتی زمانی میتواند تدابیر مؤثری برای مقابله با حملات مرد میانی اتخاذ کند که با رویکردها، ابزارها و تکنیکهایی که مهاجمان استفاده میکنند، آشنایی کامل داشته باشد.

هکرها برای اجرای حملات MITM از ابزارهای مختلفی استفاده میکنند، اما برخی از این ابزارها به دلیل کارایی بالا و انعطاف پذیری در سناریوهای مختلف، محبوبیت بیشتری دارند. در ادامه، مهم ترین ابزارهایی که برای پیاده سازی این نوع حملات مورد استفاده قرار میگیرند، معرفی میشوند:

- Dsniff: یکی از ابزارهای کلاسیک در حملات مرد میانی است که به طور خاص برای رهگیری ارتباطاتی طراحی شده که با استفاده از پروتکلهای رمزنگاری شده مانند SSL و SSH انجام میشوند. این ابزار به مهاجم اجازه میدهد اطلاعات رمزنگاری شده را استخراج کرده یا حتی تلاش کند مسیر رمزنگاری را دور بزند، تا به محتوای اصلی ارتباط دسترسی پیدا کند.

- Ettercap: ابزاری جامع برای اجرای حمله man in the middle در بستر شبکههای LAN است. این ابزار قادر است با دستکاری در جدول ARP، خود را به عنوان واسطه ی جعلی بین گرههای شبکه معرفی کند. Ettercap علاوه بر شنود ترافیک، امکان تزریق داده، مسموم سازی DNS، و جعل پاسخها را نیز فراهم میکند و در محیط های سازمانی، تهدیدی جدی از جانب کاربران داخلی محسوب میشود.

- Wsniff: برای بهره برداری از ارتباطات نا امن طراحی شده است. به ویژه در شرایطی که همچنان از پروتکلهای قدیمی مانند HTTP استفاده میشود. این ابزار میتواند تمام دادههایی را که بدون رمزنگاری از شبکه عبور میکنند، جمعآوری کرده و برای استخراج اطلاعات حساس مانند لاگینها یا دادههای بانکی مورد استفاده قرار دهد.

- SSLStrip: این ابزار بدون شکستن رمزنگاری، آن را از ابتدا از مسیر ارتباط حذف میکند. به عبارتی، اتصال امن HTTPS را به HTTP نا امن تبدیل کرده و باعث میشود کاربر بدون آگاهی، اطلاعات حساس خود را روی کانالی ناامن ارسال کند. این ابزار با دستکاری در لایههای مختلف SSL نظیر Handshake و Header امکان نفوذ به دادههای رمزنگاری شده را برای مهاجم فراهم می سازد.

- Sourceforge Wireless Toolkit: در محیطهایی که شبکههای بیسیم نقشی کلیدی ایفا میکنند، این ابزارها میتوانند بهعنوان دروازه ی ورود عمل کنند. این ابزار با تحلیل استانداردهای مورد استفاده در شبکه های وای فای مانند سری IEEE 802.11، الگوریتمهای رمزنگاری به کار رفته را شناسایی کرده و بر اساس آسیب پذیریهای شناخته شده، راه نفوذ به کلیدها و رمزگشایی ترافیک را برای مهاجم فراهم میسازد.

- Intercepter-NG: ابزاری پیشرفته برای اجرای حملات مرد میانی با تمرکز بر ARP Spoofing است. این ابزار با جعل آدرسهای MAC در جدول ARP، مسیر ارسال بستهها را تغییر داده و آنها را از طریق سیستم مهاجم عبور میدهد. این تکنیک، به ویژه در شبکههای محلی، میتواند کنترل کامل ارتباط میان دو نقطه را به دست مهاجم بسپارد و بدون دخالت مستقیم در سیستم قربانی، اطلاعات حیاتی را استخراج کند.

انواع تکنیک حمله man in the middle:

حمله man in the middle تنها یک روش ساده شنود نیستند. بلکه طیفی گسترده از تکنیکهای پیچیده و ابزارهای هدفمند را در بر میگیرند که هر یک، در پوششی متفاوت، ارتباطات بین دو نقطه را هدف قرار میدهند. برخی از این تکنیک ها شامل موارد زیر می باشد:

-

شنود (Sniffing):

در این نوع از حمله، مهاجم در سکوت کامل، همانند سایه ای در دل شبکه، بسته های اطلاعاتی را که در حال عبورند، رهگیری میکند. Sniffing میتواند چهره ای قانونی داشته باشد. مثلاً برای عیب یابی شبکه ها توسط متخصصین IT اما در دستان هکرها، به ابزاری برای استخراج اطلاعات مالی، لاگینها، یا حتی تزریق بدافزار تبدیل میشود.

این تکنیک معمولاً به کمک ابزارهایی موسوم به Packet Sniffers انجام میشود که جریان دادهها را مانند ماهی در تور خود به دام میاندازند. اسنیفینگ به مهاجم این امکان را میدهد که بدون جلب هیچ توجهی، اطلاعات حیاتی کاربران را بیرون بکشد.

-

تصاحب جلسه:

در حمله تصاحب جلسه، مهاجم دقیقاً در لحظهای وارد عمل میشود که دو طرف ارتباطی در حال گفت وگو یا تبادل اطلاعات هستند. درست مانند کسی که در میانه مکالمه دو نفر وارد می شود و خود را جای یکی از آنها جا می زند، این حمله به مهاجم اجازه میدهد کنترل کامل یک Session یا جلسه فعال را در اختیار بگیرد.

اغلب، این حملات با دزدیدن کوکیهای احراز هویت یا سوء استفاده از نقصهای امنیتی در پروتکل های شبکه صورت میگیرد. مهاجم پس از ورود، میتواند پیام ارسال کند، اطلاعات حساس را سرقت کند یا حتی عملیات تخریبی انجام دهد. در حالی که همچنان در چهره یک کاربر عادی ظاهر شده است. تشخیص این نوع حمله، بسیار دشوار است، چرا که همه چیز طبیعی به نظر میرسد.

-

جعل DNS (DNS Spoofing):

DNS، همان راهنمای تلفن اینترنت است که نامهای دامنه مانند example.com را به آدرسهای IP قابل فهم برای ماشینها تبدیل میکند. در حمله جعل DNS، مهاجم با دستکاری در این فرآیند، مسیر را تغییر میدهد. وقتی شما آدرسی معتبر را وارد میکنید، بهجای سایت اصلی، به یک سایت تقلبی و فریبنده هدایت میشوید. سایتی که ظاهرش فریبنده و واقعی ست، اما سرور آن در کنترل مهاجم قرار دارد. مهاجم میتواند پاسخهای DNS را دست کاری کند و ترافیک کاربر را به مقصد دلخواه خود بفرستد. در نتیجه، کاربر نا آگاه اطلاعات حساس خود مانند رمزها یا شماره کارت را به سادگی در اختیار دشمن قرار میدهد.

روش حمله مرد میانی (MITM):

حمله مرد میانی (MITM) یکی از روشهای پیشرفته و پنهان نفوذ در دنیای ارتباطات دیجیتال است که در آن مهاجم بدون جلب توجه، خود را میان دو نقطهی ارتباطی قرار میدهد. در این روش، دادههایی که بین کاربر و سرویس مقصد در حال تبادل هستند، توسط فردی ثالث رهگیری، مشاهده یا تغییر داده میشوند، بیآنکه هیچ یک از طرفین اصلی متوجه شوند که ارتباطشان از حالت مستقیم خارج شده است.

این نوع حمله میتواند به دو صورت کلی انجام گیرد که: شنود صرف یکطرفه یا دستکاری فعال. در حالت اول، مهاجم تنها به دریافت و ثبت اطلاعات عبوری بسنده می کند، در حالیکه در حالت دوم، محتوای ارتباطات را تغییر داده یا دادههای جعلی به آن وارد میکند. مهاجم برای اجرای چنین حملهای، ابتدا باید دسترسی به مسیر ارتباطی میان کاربر و سرور را به دست آورد. این دسترسی معمولاً از طریق تکنیکهایی مانند:

- ARP Spoofing در شبکههای محلی

- DNS Spoofing برای هدایت کاربر به مقصدی تقلبی

- یا ایجاد نقطه دسترسی جعلی در شبکههای بیسیم عمومی (Evil Twin)

پس از جا گرفتن در مسیر ارتباط، مهاجم قادر است اطلاعات عبوری مانند کوکیهای نشست، رمزهای عبور، اطلاعات بانکی و سایر دادههای حساس را به صورت مستقیم در اختیار بگیرد یا آنها را تغییر دهد. در مواردی، حتی میتواند خود را به جای یکی از طرفین ارتباط معرفی کرده و به طور کامل کنترل جریان تبادل داده را به دست گیرد.

نکته قابل توجه در حمله مرد میانی، طبیعت نامحسوس آن است. در بسیاری از موارد، این نوع نفوذ بدون هیچ نشانهی واضحی انجام میشود و قربانیان تا زمان مشاهده آسیب، از وقوع حمله اطلاعی ندارند. همین ویژگی، آن را به یکی از خطرناک ترین و در عین حال رایج ترین روشهای تهدید امنیت در فضای آنلاین تبدیل کرده است.

شناسایی دشوار حمله man in the middle:

یکی از دلایل اصلی که شناسایی حمله man in the middle را پیچیده و دشوار میسازد، ماهیت پنهانکارانه و غیرفعال این نوع حمله است. در اغلب موارد، مهاجم بدون نیاز به آلوده سازی مستقیم دستگاه قربانی، تنها با نفوذ به زیرساختهای ارتباطی نظیر روترها، نقاط دسترسی بیسیم (Access Points) یا شبکههای انتقال داده، کنترل ارتباط را در دست میگیرد. این بدان معناست که هیچ نشانه آشکاری روی سیستم کاربر ظاهر نمیشود و بنابراین راه های سنتی تشخیص بدافزار یا نفوذ، کارآمد نخواهند بود.

در این نوع حمله، مهاجم به جای آلوده سازی ایستگاههای پایانی، به زیرساختهای ارسال سیگنال یا مسیریابهای شبکه حمله میکند. این روش موجب میشود کاربران، کاملاً نا آگاه از وجود واسطه ای مخرب، به استفاده از شبکه ادامه دهند. دقیقاً به همین دلیل، هیچ گونه فعالیت مشکوک یا اختلالی در سیستم کاربر ثبت نمیشود که بتواند نشانه ای از وقوع حمله باشد.

یکی از شایع ترین بسترهای اجرای این حملات، شبکه های وای فای عمومی هستند. مهاجم ممکن است یک نقطه دسترسی جعلی با نامی آشنا ایجاد کند یا حتی از یک روتر آلوده بهره بگیرد. کاربران هنگام اتصال، در ظاهر به یک شبکه معمولی متصل میشوند، اما هر بسته دادهای که ارسال یا دریافت میکنند، به طور نامحسوس برای شخص ثالثی نیز ارسال میشود.

بیشتر بخوانید: Third Party چیست

اگر اطلاعات رد و بدل شده در این شبکهها به صورت متن خام (Plain Text) باشد، مهاجم به راحتی میتواند محتوای آنها را تحلیل و استفاده کند. اما حتی اگر دادهها رمزنگاری شده باشند، در صورتی که از الگوریتمهای رمزنگاری ضعیف یا قدیمی مانند برخی نسخههای 56 یا 128 بیتی استفاده شود، مهاجم میتواند با در اختیار داشتن توان محاسباتی مناسب، آنها را در زمانی نسبتاً کوتاه رمزگشایی کند. امروزه برخی الگوریتمها به دلیل پیشرفت سخت افزارهای محاسباتی، دیگر ایمنی گذشته را ندارند.

در میان راهکارهای موجود برای جلوگیری از این نوع نفوذ، استفاده از پروتکلهای ارتباطی امن و احراز هویت قوی در نقاط پایانی از اهمیت بالایی برخوردار است. هرچند برخی پروتکلهای خاص مانند Interlock Protocol برای مقابله مستقیم با حملات MITM طراحی شدهاند، اما بیشتر سیستمهای مدرن از مکانیزم تبادل کلید رمزنگاریشده همراه با سیاستهای امنیتی سختگیرانه استفاده میکنند تا خطر شنود و دست کاری را به حداقل برسانند.

نکته کلیدی دیگر، مسئله احراز هویت دوطرفه است. حملات مرد میانی اغلب زمانی به موفقیت میرسند که هیچکدام از طرفین ارتباط از احراز هویت چند مرحلهای یا گواهی نامههای دیجیتال معتبر استفاده نکرده باشند. در پروتکلهایی مانند SSL/TLS، امکان پیاده سازی مکانیزمهایی وجود دارد که هر دو طرف را ملزم به ارائه و بررسی گواهینامه معتبر میکند. البته این رویکرد زمانی مؤثر خواهد بود که زنجیره اعتماد بین کاربر، سرور و مرجع صادرکننده گواهینامه به درستی عمل کرده و مورد نفوذ قرار نگرفته باشد.

چگونگی شناسایی حمله مرد میانی (MITM):

شناسایی حملات مرد میانی یکی از چالش برانگیزترین وظایف در حوزه ی امنیت شبکه است. این نوع حمله به دلیل طبیعت پنهانی خود، معمولاً بدون بر جای گذاشتن ردپای مستقیم بر روی سیستمهای قربانی رخ میدهد و برای تشخیص آن، دانش تخصصی، تجربه عملی و مهارت در تحلیل ترافیک شبکه کاملاً ضروری است.

یکی از مؤثرترین روشها برای شناسایی این حمله، پایش دقیق جریان دادهها در سطح شبکه است. تحلیلگران امنیتی باید با استفاده از ابزارهای مانیتورینگ و تحلیل بستهها (Packet Inspection)، بهدنبال الگوهای غیرعادی در تبادل دادهها باشند. هرگونه افزایش غیرمنطقی در حجم ترافیک بین دو نقطه، تاخیرهای مشکوک در برقراری ارتباط، یا تکرار بسته های مشابه، میتواند نشانه ای از وجود یک واسطه ی ناخواسته در مسیر ارتباط باشد.

نخستین نقطهای که باید بررسی شود، وضعیت ارتباطات مبتنی بر پروتکل SSL/TLS است. هرگونه اختلال در گواهی نامهها، مانند گواهی نامههای منقضیشده، صادرشده توسط مراجع غیرمعتبر، یا هشدارهای مرورگر نسبت به گواهیهای نامعتبر، میتواند زنگ خطر باشد. مهاجمان در حملات MITM گاهی با جایگزینی گواهینامه ی معتبر با نمونه جعلی، تلاش می کنند تا رمزنگاری را خنثی کرده و به محتوای ارتباطات دسترسی پیدا کنند.

استراتژی های مقابله با حمله مرد میانی (MITM):

برای جلوگیری از پیاده سازی موفق حملات مرد میانی، ضروری است که زنجیره ارتباطی میان دو طرف ارتباط، هم از نظر فنی امن باشد و هم از نظر هویتی قابل اطمینان باشد. در حمله ای مانند MITM، مهاجم تلاش می کند به ارتباط اعتماد شده نفوذ کند، بدون آنکه اثری از حضور خود به جای بگذارد. به همین دلیل، باید از مکانیزم هایی استفاده شود که اصالت، صحت و محرمانگی ارتباط را تضمین کنند.

- احراز هویت دوطرفه (Mutual Authentication)

یکی از کلیدیترین راهکارها برای مقابله با شنود و جعل هویت، استفاده از احراز هویت متقابل بین فرستنده و گیرنده است. در این مدل، هر دو طرف ملزم به ارائه کلیدهای رمزنگاریشده و معتبر هستند که رمزگذاری شده اند.

این مکانیزم، نه تنها رمزهای عبور را ایمن نگه می دارد، بلکه فرآیند جعل را نیز برای مهاجم بسیار دشوار و پرهزینه میکند. الگوریتمهای مدرن، در این ساختار نقشی حیاتی دارند.

- کنترل تأخیر زمانی در فرآیند تبادل داده

یکی از تکنیکهای هوشمندانه برای شناسایی دخالت شخص ثالث در جریان ارتباط، تحلیل زمان تبادل پیامها است. اگر اختلاف زمانی غیرعادی میان ارسال و دریافت دادهها مشاهده شود مانند عملیات رمزنگاری که رمزگشایی معمولاً 20 ثانیه طول میکشد اما ارتباط بیش از 60 ثانیه به طول بینجامد را میتوان احتمال دخالت یک ناظر یا واسطه مطرح کرد. این اختلاف، نشانه ای از تغییر در مسیر یا پردازش اضافه توسط یک عامل غیرمجاز است.

- احراز هویت مبتنی بر ساختار Carry-Forward

در این روش، معتبر بودن گواهی دیجیتال مورد استفاده توسط هر طرف ارتباط، در هر مرحله بررسی میشود. سامانههایی که از این الگوی احراز هویت بهره میبرند، اعتبار گواهی نامهها را با مراجع صدور (CA) تطبیق داده و از اصالت آن اطمینان حاصل می کنند. در این حالت، اگر مهاجم سعی کند از گواهی جعلی استفاده کند، سیستم به سرعت آن را شناسایی کرده و ارتباط را مسدود میکند.

شناسایی نقاط دسترسی جعلی (Rogue Access Points)

یکی از رایج ترین مسیرهای اجرای حملات MITM، راه اندازی اکسس پوینتهای جعلی با نامهای آشنا و سیگنال قوی است. دستگاههای بیسیم اغلب به صورت خودکار به سیگنالهای قوی تر متصل میشوند و همین مسئله میتواند منجر به اتصال ناخواسته به شبکه ای شود که زیر نظر مهاجم است.

برای مقابله با این تهدید، باید از ابزارهای امنیتی نظیر EvilAPDefender استفاده شود. این ابزار محیط شبکه را به صورت پیوسته اسکن میکند و در صورت کشف اکسس پوینتهای مشکوک یا غیرمجاز، هشدارهای دقیق همراه با موقعیت مکانی تقریبی در اختیار مدیران امنیت شبکه قرار میدهد.

سخن آخر:

حمله مرد میانی (Man-in-the-Middle) یکی از پیچیده ترین و تهدید آمیزترین چالشهای امنیت سایبری است که میتواند حریم خصوصی و امنیت کاربران را در شبکه های ارتباطی به شدت به خطر بیندازد. این نوع نفوذ به هکر اجازه میدهد به طور مخفیانه به اطلاعات حساس دسترسی پیدا کرده و جریان ارتباط بین دو طرف را کنترل یا حتی تغییر دهد، بدون آنکه طرفین اصلی از حضور او با خبر شوند.

ظرافت و دشواری شناسایی این حمله در قدرت جعل هویت دوطرفه و نفوذ هوشمندانه به مسیرهای ارتباطی است که سیستمهای امنیتی را در مقابله با آن ناتوان میسازد و در نتیجه خسارات بزرگی به کاربران، سازمانها و زیرساختهای فناوری وارد میکند.

در دنیای امروز که ارتباطات دیجیتال به ستون اصلی زندگی مدرن تبدیل شده، محافظت از این ارتباطات به امری حیاتی بدل شده است. فهم عمیق سازوکار حمله مرد میانی، شناخت ابزارها و تکنیکهای هکرها و بکارگیری تدابیر حفاظتی مانند رمزنگاری پیشرفته، احراز هویت چند مرحله ای و شناسایی ورودهای غیرمجاز، از ارکان اصلی دفاع در برابر این تهدید محسوب میشوند.

همچنین، آموزش کاربران و افزایش آگاهی نسبت به خطرات اتصال به شبکههای عمومی و استفاده از پروتکل های امن، نقش کلیدی در کاهش آسیب پذیریها ایفا میکند. حمله man in the middle، تنها زمانی موفق میشود که مکانیسمهای امنیتی در طراحی ارتباطات لحاظ نشده باشند.

رمز موفقیت در مقابله با این نوع حمله، در لایه بندی امنیتی است. از رمزنگاری قوی گرفته تا احراز هویت دوطرفه، بررسی دقیق زمان پاسخ دهی، و نظارت بر سلامت زیرساخت بیسیم از جمله موارد مهم مورد بررسی می باشد. هیچ راهکاری به صورت تکی نمیتواند تضمین کننده ی امنیت کامل باشد، اما ترکیبی از فناوری، نظارت و آموزش مداوم می تواند شانس نفوذ مهاجم را به حداقل برساند.

در نهایت، امنیت فضای دیجیتال تنها با ترکیب هوشمندانه فناوریهای نوین، سیاستهای دقیق امنیتی و فرهنگ سازی مستمر به دست میآید. این رویکرد جامع، راهکار نهایی برای پیشگیری از نفوذ و سوء استفادههای مخرب است و زمینه ای امن برای تبادل اطلاعات فراهم میآورد. مقابله با حمله man in the middle دیگر یک انتخاب نیست، بلکه ضرورتی است که باید در اولویتهای افراد و سازمانها قرار گیرد تا اعتماد به فناوریهای نوین حفظ و حریم خصوصی در دنیای دیجیتال تضمین شود.

برای مطالعه سایر مقالات ما در زمینه تجهیزات شبکه، پروتکل ها و حملات سایبری همچون حمله man in the middle، می توانید به مجله مسترشبکه مراجعه کنید و با اشتراک گذاشتن نظرات خود، در جهت بالا بردن رضایت مندیتان و همچنین کیفیت مطالب به ما کمک کنید.

| شما می توانید کلیه تجهیزات شبکه مورد نیاز خود را از فروشگاه اینترنتی مسترشبکه بزرگترین فروشگاه اینترنتی در ایران با بهترین قیمت و کیفیت، همراه با گارانتی معتبر خریداری نمایید. |