Network segmentation چیست

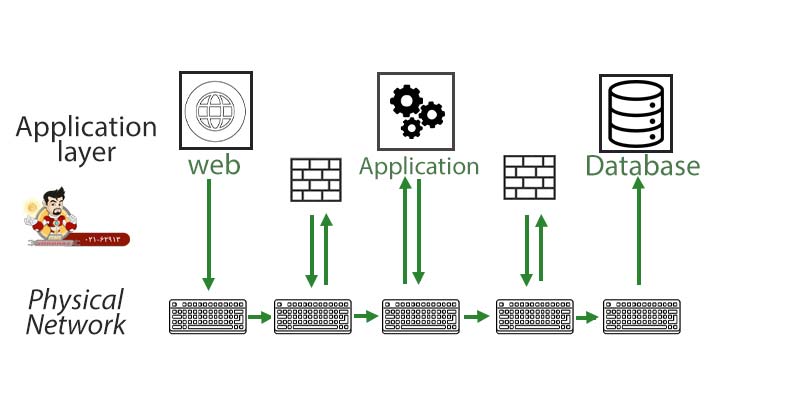

بسیاری از فناوری های قدیمی همانند فایروال های داخلی یا Internal firewall، پیکربندی فهرست کنترل دسترسی یا ACL و یا شبکه های محلی مجازی VLAN که بخشی از تجهیزات شبکه هستند برای تقسیم بندی شبکه یا Network segmentation مورد استفاده قرار می گرفتند، اما بسیار گران و سخت می باشند.

امروزه برای کنترل ترافیک شبکه و مدیریت آن، روش های ساده تری از قبیل grouping و tagging استفاده کرده و این امر را ساده تر کرده اند و همچنین پیچیدگی های روش های قبلی را ندارند. در این مقاله می خواهیم بیاموزیم که چگونه می توانیم با استفاده از تقسیم بندی، ترافیک را در سراسر شبکه کنترل کنیم؛

Network segmentation چیست:

تقسیم بندی شبکه کامپیوتری به بخش های کوچکتر را تقسیم بندی شبکه می گویند. بخش بندی شبکه یک روش امنیتی است که شبکه شما را به زیر شبکه های کوچک تر تقسیم می کند. این ویژگی به شما این امکان را می دهد که بتوانید زیر شبکه ها را مدیریت و کنترل کنید و همچنین امنیتی منحصر به فرد برای زیر شبکه ها ایجاد کنید. هدف از تقسیم بندی شبکه، بهبود عملکرد و برقراری امنیت شبکه است.

گاهی ممکن است شما عباراتی مشابه جداسازی، پارتیشن بندی شبکه و یا بخش بندی نیز شنیده باشید، همگی همین مفهوم را دارند. در واقع تقسیم بندی شبکه یک تقسیم بندی فیزیکی است، زیرا شما شبکه خود را از نظر فیزیکی به چند زیر شبکه تقسیم می کنید، در این صورت کنترل کردن آنها در قالب واحدهای کوچکتر راحت تر بوده و هر بخش، مدیریتی جداگانه خواهد داشت.

در گذشته برخی از Network segmentation قدیمی مورد استفاده قرار می گرفتند که اگر آنها را در کنار تکنیک های جدید همچون micro segmentation هم قرار دهیم نمی توانند امنیت مورد نیاز را فراهم کنند و از طرفی پویایی کافی ندارند و اگر یک کاربر، دستگاه و یا اپلیکیشن را مجاز بدانند، همیشه امکان دسترسی برای آن ها برقرار است.

از دیگر محدودیت هایی که این روش های قدیمی دارند؛ عدم برقراری امنیت جامع و کامل بر روی شبکه و رمزگذاری ترافیک است که موجب کاهش مدیریت ریسک می شود.

Network segmentation چگونه کار می کند:

ترافیک بین قطعات با تقسیم بندی کنترل می شود، بدین صورت که شما می توانید ترافیک را کنترل کنید و ترافیک یک قسمت قبل از رسیدن به قسمت دیگر کنترل شده و یا متوقف شود و یاحتی می توانید جریان حرکت را با توجه به نوع ترافیک، منبع، مقصد و سایر گزینه ها محدود کنید. نحوه تصمیم گیری شما برای بخش بندی شبکه، سیاست تقسیم بندی نامیده می شود.

Segmentation مدت ها است که بخش هایی در شبکه با VLAN ایجاد می کند. شبکه های محلی مجازی یا VLAN ها بخش های کوچک تری به وجود می اورند که همه میزبان ها به هم متصل هستند و گویی در یک LAN قرار دارند.

این زیر شبکه ها از آدرس IP برای تقسیم یک شبکه به زیر شبکه استفاده می کنند که نه تنها عملکرد را بالا می برند بلکه تهدیدات ناشی از دسترسی وسیع VLAN را محدود می کنند. روش های متفاوتی در Network segmentation وجود دارد و مبتنی با محیطی هستند که VLAN در آن ها پیاده سازی می گردد. در ادامه با جزئیات بیشتری هر یک را توضیح خواهیم داد:

انواع Network segmentation:

- تقسیم بندی بر اساس محیط Perimeter-based segmentation:

در این نوع بخش بندی، بخش بندی داخلی و خارجی بر اساس اعتماد است. هر چه در شبکه داخلی قرار دارد قابل اعتماد است و هر آنچه در شبکه خارجی وارد می شود قابل اعتماد نیست، بنابراین برای شبکه های داخلی محدودیت کمتری وجود دارد.

برای تقسیم بندی دامنه و بالا بردن عملکرد آن در ابتدا VLAN ها معرفی شدند و به مرور به یک ابزار امنیتی تبدیل گشتند. در حالی که بخاطر عدم وجود فیلتر در VLAN ها و دسترسی وسیعی که دارند، هیچ گاه قرار نبوده که به عنوان یک ابزار امنیتی مورد استفاده قرار بگیرند. علاوه بر این موضوع برای حرکت بین زیر شبکه ها نیاز به داشتن یک سیاست است که بتوانید جریان ترافیک بین بخش ها را محدود یا متوقف کنید.

- مجازی سازی شبکه یا Network Virtualization:

سازمان ها دارای حوزه های مختلفی هستند که هر کدام عملکرد مختص به خود را دارند و نیاز دارند که در نقاط مختلف شبکه تقسیم بندی شوند و همچنین از نقاط پایانی شبکه پشتیبانی می کنند. این نقاط پایانی به گونه ای هستند که انواع متعددی دارند و سطح اعتماد هر یک از این نقاط متفاوت است.

از این رو تنها نمی توان از تقسیم بندی بر اساس محیط استفاده کرد، و با ظهور cloud، موبایل و BYOD مرزهای شبکه از بین رفته است. حال برای برقراری امنیت و بالارفتن کارایی بیشتر و بهتر باید بخش بندی بیشتر و عمیق تری داشته باشید.

در این هنگام بخش بندی مجازی وارد کار شده زیرا Network segmentation شکل دیگری از خودش را نشان می دهد. مجازی سازی شبکه، خدمات و امنیت مستقل از زیر ساخت فیزیکی ارائه می دهد که این بخش بندی در کل شبکه ایجاد شود نه تنها در محیط.

به عبارتی تقسیم بندی شبکه یا Network segmentation کارایی بیشتری پیدا می کند. اگر بخواهیم تعریف زیبایی از مجازی سازی شبکه داشته باشیم می توان گفت؛ همان بخش بندی بر اساس محیط است که همراه با سیاست های امنیتی انعطاف پذیر، با دقت بالا در تمام بخش های شبکه به صورت مجازی توزیع می شود.

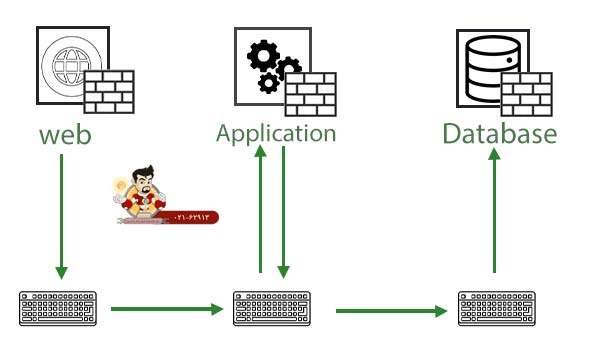

- Firewall segmentation:

به جای استفاده از شبکه برای اعمال بخش بندی، فایروال ها گزینه دیگری هستند. فایروال ها که در داخل یک شبکه یا مرکز داده مستقر شده اند تا مناطق داخلی ایجاد کنند و مناطق عملکردی را از یکدیگر جدا کرده و سطوح حمله را محدود سازند در نتیجه از گسترش حملات جلوگیری می کنند.

مدیران شبکه و امنیت با فایروال های مستقر در محیط آشنا هستند. با این حال، زمانی که از فایروال های مشابه برای بخش بندی داخلی استفاده می شود، آنها پیچیدگی قابل توجهی ایجاد می کند. به دلیل هزاران قانون فایروال که برای بخش بندی داخلی اعمال کرده است موارد بالا ضروری است.

نکته دیگر خطر پیکربندی نادرست فایروال است که می تواند یک برنامه را خراب کند و به کسب و کار آسیب برساند. یکی دیگر از اشکالات استفاده از فایروال ها برای تقسیم بندی هزینه قابل توجهی است که آن ها تحمیل می کنند زیرا آنها به صورت جفت برای چندین سایت خریداری می شوند که اغلب میلیون ها دلار است.

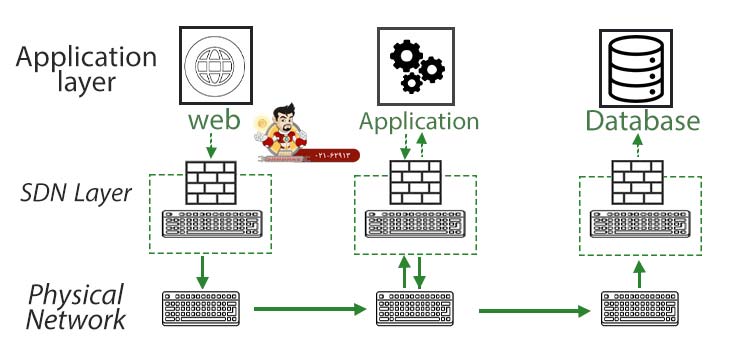

- Segmentation یا بخش بندی با SDN:

شبکه های نرم افزاری تعریف شده SDN بر پایه اتوماسیون و قابلیت برنامه ریزی بیشتر شبکه که از طریق کنترل کننده های متمرکزی از سخت افزار فیزیکی شبکه انتزاع شده اند، متکی است. برخی از اپراتورهای شبکه با استفاده از آن برای ایجاد خط مشی هایی برای قیف کردن بسته ها از طریق مجموعه ای از فایروال های توزیع شده، به دنبال تقسیم بندی از اجرای همپوشانی شبکه SDN خود هستند.

نقطه ضعفی که در اینجا وجود دارد، سطح وسیعی از پیچیدگی است که برای ریزبخش بندی موفقیت آمیز به آن نیاز دارید. به ویژه زمانی که برنامه ها در مرزهای شبکه قرار نمی گیرند. SDN بر روی خط مشی های شبکه متمرکز است تا دید امنیتی در بارهای کاری و جریان های برنامه که سایر رویکردها به آن توجه می کنند، به وجود آورد.

- Microsegmentation:

این نوع از بخش بندی، دارای اطلاعات بسیار زیادی در سیاست Network segmentation مانند اطلاعات لایه برخوردار است که شبکه شما را دقیق تر و منعطف تر می سازد و نیاز های یک سازمان را برآورده می کند. یک راه جایگزین برای دسترسی به یک شبکه تقسیم بندی شده، اجرای بار میزبان به جای زیر شبکه ها و فایروال هاست.

هر سیستم عامل حجم کاری در مرکز داده یا ابر حاوی یک فایروال حالت بومی است که تمایل دارد از مدل های لیست سفید استفاده کند و تمام ترافیک را به جز موارد مجاز مسدود می کند. تقسیم بندی میکرو گاهی اوقات به بخش بندی مبتنی بر میزبان با تقسیم بندی امنیتی نیز گفته می شود.

چرا Network segmentation برای شبکه انجام می دهیم:

با انجام Network segmentation خدمات امنیتی در شبکه خود برقرار می سازید و می توانید عملکرد قابل قبول و بهینه تری دریافت کنید، بخش بندی شبکه دارای مزایایی است که در ادامه آن ها را بررسی خواهیم کرد:

- امنیت: هنگامی که شبکه شما بزرگ باشد، ناخواسته مورد حملاتی قرار می گیرد و هنگامی یک شبکه بزرگ به شبکه های کوچکتر تقسیم بندی می شود، تفکیک ترافیک سطح حمله یا ATTACK SURFACE را کاهش می دهد و از حرکات جانبی جلوگیری می کند. این تقسیم بندی شبکه درواقع از حمله مهاجمان در سراسر شبکه جلوگیری می کند.

- جلوگیری از حمله فعال در سراسر شبکه: هنگامی که یک حمله در شبکه شما فعال است، تقسیم بندی شبکه به شما کمک می کند و از انتشار حمله در سراسر شبکه جلوگیری کنید. Network segmentation به شما این تضمین را می دهد که اگر یک بدافزار در یک بخش از شبکه قرار داشت بر روی سایر بخش های آن تاثیر نگذارد، در حقیقت حمله را محدود کرده و به حداقل می رساند.

- بهبود عملکرد شبکه: با کاهش ترافیک شبکه و از بین بردن ترافیک های غیر ضروری، موجب می گردد که عملکرد شبکه شما بهتر گردد. به این مثال توجه کنید، مثلا در یک سازمان، شبکه بازدیدکنندگان مدیران را از سایر کاربران جدا می کنیم؛ در این صورت با تقسیم بندی شبکه، میزبان کمتری در زیر شبکه ها داریم که این امر موجب می گردد، ترافیک به حداقل برسد و کارایی و عملکرد شبکه شما بالا برود.

- محافظت از دستگاه های آسیب پذیر: برخی از تجهیزات، بسایر آسیب پذیر هستند و آسیب به آنها ممکن است عواقب بدی برای شبکه و یا سیستم به همراه داشته باشد. از این رو تقسیم بندی موجب می گردد که ترافیک مضر و یا حمله به آن تجهیزات نرسد و یا به بیان بهتر از این تجهیزات در برابر ترافیک مخرب، محافظت می کند.

بیشتر بخوانید: پروتکل VXLAN سیسکو چیست و نحوه راه اندازی آن

چرا Network segmentation قدیمی، امنیت کافی ندارند:

بسیاری از سازمان ها و تیم های IT نمی توانند “شبکه” و “امنیت” را در کنار هم به صورت یکپارچه پیاده سازی کنند. در صورتی که استقرار این دو در کنار یکدیگر از اهمیت بالایی برخوردار است. در نتیجه موجب بروز ناهماهنگی و پیچبدگی در سراسر شبکه می گردد.

- طراحی Network segmentation قدیمی به گونه ای هستند که توانایی سازگاری با Segment های داخلی را ندارند.

- پویایی کافی ندارند و سریع از بین می ورند.

- با توجه به عدم برقراری امنیت لایه 7، امکان کنترل امنیت و نظارت بر آن وجود ندارد.

- برای مدیریت ریسک در شبکه نیازمند آپدیت بودن و داشتن اطلاعات روز در مورد شبکه، کاربران و اپلیکیشن ها است و عدم پویایی Trust Valuation ها یکی دیگر از ضعف ها به شمار می آید.

- محدودیت های موجود در access control

- هزینه های مالکیت TCO

- کاربردی نبودن المان های امنیتی و عدم یکپارچگی بین آن ها

یکپارچه نبودن فاکتورهای امنیتی چه پیامدهایی دارند:

اگر عوامل برقرار کننده امنیت یکپارچگی کامل را نداشته باشند نمی توانند به اندازه کافی موثر باشند از طرف دیگر عدم یکپارچگی می تواند پیامدهای زیادی به همراه داشته باشد. وقتی یک فایروال داده مشکوکی را ارزیابی و شناسایی می کند، چندین ساعت زمان می برد تا کارشناسان از آن مطلع شوند.

از طرفی اگر فاکتورهای امنیتی متفاوت باشند نمی توانند اطلاعاتی که به دست آوردند را با هم به اشتراک بگذارند که موجب بالا رفتن زمان شناسایی داده می شود. معمولا سازمان ها نمی توانند از تهدیدات امنیتی جلوگیری کرده و با آن ها مقابله کنند. بنابراین بدون sandboxing که داده ها را خودکار شناسایی کرده و متوقف می کند و یا سایر راه های خودکار نمی توانند امنیت را برقرار سازند.

با وجود ضرورتی که Network segmentation دارد، اما کافی نیست. سازمان هایی که ارزیابی مناسبی برای Network segmentation خود ندارند، موجب آسیب پذیری کاربران و داده ها می شوند. اگر اولویت عملکرد جایش را به امنیت بدهد در این صورت Network segmentation برای برقراری امنیت، بی تاثیر خواهند بود.

از طرف دیگر شبکه ای که به امنیت، اهمیت ندهد و بر آن نظارت نداشته باشد، لایه 7 امنیتی که برای مقابله با تهدیدات بسیار مهم است را نمی توانند یکپارچه سازند. امروزه با گسترش یافتن سطح حملات یکی از وظایف مهم مهندسان شبکه اطمینان از اجرای درست access control برای segment های داخل شبکه می باشد. باید توجه داشت یک سازمان زمانی می تواند توانایی خود را در از بین بردن تهدیدات بالا ببرد که Network segmentation را به درستی طراحی و پیاده سازی کرده باشد.

| خرید انواع تجهیزات شبکه از مسترشبکه همراه با گارانتی معتبر مسترشبکه |