حمله DDos چیست و معرفی 7 نوع جدید DDoS Attack به همراه ویدئو

| این مقاله در تاریخ 23 اسفند 1399 نوشته و در تاریخ 12 آبان 1400 مورد بازبینی قرار گرفته است. |

به طور کلی حمله DDoS به عنوان یکی از خطرناکترین حملات در شبکه های کامپیوتری به حساب می آید که نحوه تشخیص آن بسیار مشکل است و حتی به سختی می توان آن را رفع کرد. پس شناخت روش های نفوذ شاید بتوان تا حدی از آن جلوگیری کرد.

حمله DoS چیست؟

فهرست محتوا

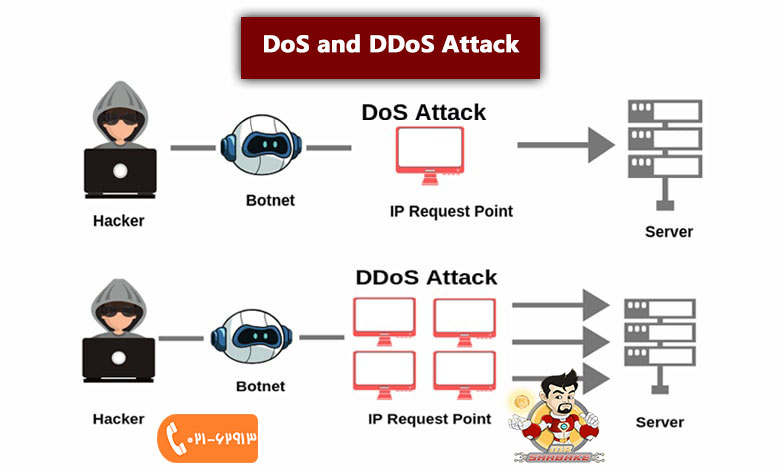

قبل از هر چیز حمله DoS را بررسی نماییم. تصور کنید سروری، در حال ارائه یک سرویس کاربردی است و به درخواستهای مختلف کاربران پاسخ میدهد. هر سرور، ظرفیت محدودی برای پاسخگویی به درخواستهای کاربران دارد و اگر به آستانه اشباع برسد، قادر نیست در زمان مناسب به درخواستها پاسخ دهد.

پس هکرها از همین ظرفیت محدود سوء استفاده کرده و عملکرد سرور را مختل می کند. به این صورت که اگر کاربر به صورت مستمر به سرور درخواست ارسال کند، سرور با توجه به محدود بودن ظرفیت آن از دسترس خارج می شود.

معمولا DoS attack از طریق یک کامپیوتر و آدرس آیپی ثابت پیاده سازی میشود، به همین دلیل در برخی موارد امکان اضافه کردن آدرس آیپی حملهکننده به فهرست سیاه وجود دارد.

DDoS Attack چیست؟

حمله DDoS نوعی حمله سایبری است که برای ایجاد اختلال در بازدید عادی یک سایت یا سرویس استفاده می شود. این حمله بر روی سیستم عامل های مختلف، از جمله وب سایت ها و بازی های ویدیویی تأثیر می گذارد.

در یک حمله DDoS، زیرساخت سرور که یک سرویس آنلاین به آن متکی است، ترافیک غیر منتظره ای را تجربه می کند و آن را مجبور می کند که در حالت آفلاین قرار گیرد.

برای انجام حملات DDoS ممکن است از گروهی از ماشین های متصل به اینترنت استفاده شود. لازم به ذکر است این ماشین ها شامل کامپیوترهای متصل به اینترنت هستند. مجموعه دستگاه های مورد استفاده برای یک DDoS به عنوان botnet شناخته می شوند. مهاجمان DDoS از بدافزار برای کنترل دستگاهها استفاده می کنند تا از راه دور حملات را هدایت کنند. تشخیص بین botnet و یک دستگاه عادی دشوار است زیرا متاسفانه سیستم عامل ها به طور معمول botnet را به عنوان دستگاه های اینترنتی معتبر تشخیص می دهند.

شما می توانید جهت اطلاعات بیشتر در رابطه با روش های ذخیره اطلاعات به مقاله 7 روش برتر ذخیره سازی اطلاعات در سال 2021 مراجعه نمایید.

جهت آشنایی بیشتر با حملات DDoS ویدئو زیر را مشاهده کنید:

تفاوت میان حملات DoS و DDoS:

DOS حملات و DDOS حملاتی هستند که در آن نفوذگر با ارسال درخواستهای زیاد به یک کامپیوتر یا سرور آن را از دسترس خارج می کند.

در حملات Dos نفوذگر از یک سیستم درخواستها را ارسال میکند. ولی در حملات DDoS که نوعی حمله DoS محسوب میباشد، حملات از طریق چند سیستم صورت میگیرد. در این نوع حملات نفوذگر امکان دارد از کامپیوتر شما برای حمله به سیستم دیگری استفاده کند به شکلی که کنترل کامپیوتر شما را به دست گرفته و از آن برای حمله به دیگر سرویسها استفاده کند.

در کل هدف از هر دو نوع حمله DoS و DDoS خارج نمودن سرور از دسترس کاربران میباشد.

انواع حملات DDoS چیست؟

حملات DDoS به سه گروه تقسیم می شوند:

ـ حملات حجمی یا Volumetric:

رایجترین نوع حمله دی داس به شمار می رود که در این روش زیرساخت شبکه از طریق اشغال پهنای باند از کار می افتد.

ـ حملات بر پایه TCP:

در این روش با سو استفاده از حالت Statefull طبیعی پروتکل TCP، عملکرد سرورهای Load-Balancer و فایروالها مختل میشوند.

ـ حملات لایهی برنامه یا Application Layer:

در این روش به قسمتی از یک برنامه کاربردی یا سرویس لایه هفتم حمله میشود.

حملات جدیدی از ترکیب هر سه روش و همچنین افزایش مدت زمان و مقیاس، در حال افزایش هستند.

معرفی 7 نوع جدید از حمله DDoS:

در اینجا ما به هفت نوع از این حملات اشاره خواهیم کرد و در ادامه خواهید دید که چگونه این هفت نوع جدید از حمله DDoS بر امنیت شما در فضای آنلاین تأثیر می گذارند؟

1ـ پروتکل Windows Remote Desktop:

پروتکل دسکتاپ از راه دور Windows (RDP) برای اتصال کامپیوتر از طریق شبکه استفاده می شود. پروتکل مایکروسافت اتصال کامپیوتر از طریق شبکه را برای افراد آسان کرده است.

تحقیقات Netscout نشان می دهد که از Windows RDP برای تقویت حملات DDoS و بهره برداری از بردارهای جدید استفاده شده است. پروتکل نمودار کاربر (UDP) یکی از مولفه های مهم مورد استفاده مهاجمان برای انجام حملات DDoS با سرورها بوده است.

در واقع UDP یک پروتکل ارتباطی است که برای انتقال صدا و فیلم استفاده می شود. سرعت آن به این صورت است که قبل از انتقال داده، ارتباط برقرار نمی کند. این معایب مختلفی دارد، از جمله گم شدن بسته ها در حمل و نقل و آسیب پذیری در برابر حملات DDoS.

بر اساس این تحقیقات اگرچه از همه سرورهای RDP سواستفاده نشده است، اما مجرمان اینترنتی از RDP ویندوز برای پرش و تقویت ترافیک ناخواسته برای حملات DDoS خود استفاده کردند. مهاجمان از سیستم هایی استفاده کردند که احراز هویت RDP بر روی پورت UDP 3389 بالای پورت استاندارد TCP3389 فعال بود. مهاجمان، بسته های UDP را قبل از انعکاس در دستگاه های هدف، به پورت های UDP در سرورهای RDP ارسال می کردند.

2ـ سرورهای Jenkins:

Jenkins یک سرور open-source است که برای توسعه نرم افزار استفاده می شود. از یک سرور Jenkins می توان برای انجام وظایف حیاتی توسعه نرم افزار، از جمله ساخت، آزمایش، استقرار و یکپارچه سازی مداوم استفاده کرد.

هنگامی که یک آسیب پذیری شناسایی می شود، امکان شروع حملات DDoS با Jenkins را فراهم می کند. در حالی که این قسمت های آسیب پذیر برطرف شود، برخی از خطرات DDoS موجود در سرورها را مشخص می کند.

محققان امنیتی کشف کردند که یک مهاجم می تواند با استفاده از پروتکل Jenkins UDP (در پورت UDP33848) حملات DDoS را تقویت کند و ترافیک سرور را به هدف مورد نظر برساند.

سپس هکرها می توانند با استفاده از سرورهای آسیب پذیر Jenkin تا 100 برابر ترافیک را افزایش دهند. این اختلال باعث می شد سرورها فریب خورده و دیتا ها را به طور مداوم و پی در پی برای یکدیگر ارسال کنند که می تواند خرابی های زیادی را ایجاد نماید.

3ـ پروتکل کشف پویا خدمات وب (WS-DD):

پروتکل کشف پویا خدمات وب (WS-DD) یک پروتکل کشف چندپخشی است که برای مکان یابی سرویس ها یا دستگاه ها در یک شبکه محلی استفاده می شود. برای مثال ویدئو مانیتورینگ و پرینت نمونه ای از فعالیت های WS-DD به شمار می روند.

تحقیقات نشان می دهد که مجرمان اینترنتی از WS-DD به عنوان تکنیک تقویت UDP استفاده کرده اند. در سال 2019، هکرها بیش از 130 حمله DDoS را با استفاده از بیش از 630،000 دستگاه برای تقویت حملات DDoS با این پروتکل انجام داده اند.

با افزایش استفاده از دستگاه های اینترنت اشیاء، این نوع از حملات می تواند نگران کننده باشد.

4ـ آسیب پذیری DDoS در 5G:

نسل جدید اینترنت یعنی 5G سبب بهبود سرعت پاسخگویی شبکه های بی سیم خواهد شد. نسل پنجم تلفن همراه با پهنای باند بهتر و فناوری پیشرفته، افراد و دستگاه ها را به یکدیگر متصل می نمایند. با این حال، افزایش تعداد دستگاه های متصل می تواند باعث افزایش خطر حملات DDoS شود.

همانطور که شبکه اینترنت اشیاء همراه با معرفی 5G رشد می کند، شرایط برای حملات DDoS می تواند گسترده تر شود. تعداد زیادی دستگاه آسیب پذیر و محافظت نشده در اینترنت اشیاء وجود دارد. به ناچار، پیشرفت های امنیتی بسیاری در مراحل اولیه پیاده سازی، برای یک شبکه جدید مانند 5G ایجاد خواهد شد.

آسیب پذیری ترکیبی دستگاه های اینترنت اشیا و ساختار امنیتی جدید شبکه های 5G ممکن است دستگاه های 5G را به عنوان هدفی آسان برای مجرمان اینترنتی خلاق قرار دهد. مجرمان اینترنتی احتمالاً از 5G برای گسترش پهنای باند حملات DDoS خود استفاده می کنند.

پهنای باند اضافی می تواند تأثیر حملات را افزایش دهد. در صورتی که از پهنای باند برای اشباع شدن پهنای باند هدف استفاده می شود.

5ـ ACK DDoS با امواج ضربان دار:

شرکت زیرساخت وب Cloudflare حمله DDoS را مشاهده کرد که ترافیکی را در امواج ضربان دار، مشابه ضربات طبل، ارسال می کند. سازندگان این حمله برای فریب سیستم های امنیتی از روش کم مرسوم در ارسال ترافیک استفاده کرده اند. حمله توزیع شده جهانی به مدت دو روز با استفاده از گره برای ارسال تعداد مساوی بسته با نرخ برابر شروع شد. بیش از 700 حمله شناسایی و کنترل شد.

6ـ حملاتMulti-Vector:

حملات Multi-Vector شامل استفاده ترکیبی از تکنیک های مختلف برای انجام حملات به برنامه و لایه های داده است. در واقع در سال های اخیر، حملات Multi-Vector دارای محبوبیت بیشتری برای هکرها برای حمله به سیستم عامل ها می باشد. دفاع از Multi-Vector می تواند بسیار دشوار باشد، زیرا تهیه منابع برای پاسخ به حملات چند وجهی دشوار است.

با اجرای پروتکل های بیشتر در اینترنت، بردارهای حمله که مجرمان اینترنتی می توانند استفاده کنند افزایش می یابد. پیشرفت های سخت افزاری و نرم افزاری در سراسر جهان فرصت های جدیدی را برای مجرمان اینترنتی فراهم می کند تا حملات جدید را تجربه کنند.BitTorrent ، HTML و TFTP از جمله بردارهای حمله ای هستند که معمولاً مورد استفاده قرار می گیرند.

7ـ Botnets موثر بر دستگاههای Android:

Botnets جدید، از دستگاه های اندرویدی برای راه اندازی حملات DDoS استفاده می کند. Botnets و Matryosh، برای اجرای حملات از یک ابزار خط فرمان، از Android Debug Bridge (ADB) در کیت توسعه نرم افزار Android (SDK) Google استفاده می کند.

ABD به توسعه دهندگان اجازه می دهد تا از راه دور دستورات را بر روی دستگاه ها اجرا کنند.

ADB یک سیستم احراز هویت نیست. این بدان معناست که مهاجم ممکن است با فعال کردن Debug Bridge در دستگاه Android از آن سواستفاده کند. همچنین به راحتی می توان از راه دور به چنین دستگاه دسترسی داشت. وقتی Matryosh روی دستگاهی اجرا می شود ، یک پروکسی TOR بدست می آورد تا فعالیت خود را پنهان کند. این امر می تواند شناسایی نرم افزارها و حملات مخرب را برای سیستم های نرم افزاری ضد ویروس بسیار دشوار کند.

انواع مختلف بردارهای حملات DDoS:

بردارهای مختلف حمله DDoS عبارتند از:

ـ حمله ICMP Floodچیست؟

پروتکل Internet Control Message Protocol (ICMP) یک پروتکل لایه (3) شبکه است که توسط تجهیزات شبکه برای تشخیص مشکلات ارتباط شبکه استفاده می شود. ICMP عمدتاً برای تعیین اینکه آیا داده ها به موقع به مقصد مورد نظر خود می رسند یا نه استفاده می شود. معمولاً پروتکل ICMP در دستگاه های شبکه مانند روترها استفاده می شود. ICMP برای گزارش و آزمایش خطا بسیار مهم است، اما میتواند در حملات DDoS نیز استفاده شود.

این حمله به این صورت است که حمله کننده پیام های بیشماری را برای قربانی ارسال می کند تا نهایتاً سرور از دسترس خارج شود. اگر این پیام ها از طریق سیستم های مختلفی ارسال شود به این معنی است که نوع حمله DDoS است. حال سوء استفاده از این روش به چند طریق صورت می گیرد:

ـ ساده ترین روشی که هکرها استفاده می کنند ارسال پیام های Ping برای سرور هدف است. چون این پیام ها در قالب Ping ارسال می شود به آن Ping Flood attack نیز گفته می شود. هنگامی که این اتفاق می افتد اولین کاری که کارشناسان امنیتی به جهت رفع این مشکل اقدام می کنند غیر فعال کردن پروتکل ICMP می باشد. البته با این کار امکان استفاده از فرمان Ping نیز از بین می رود.

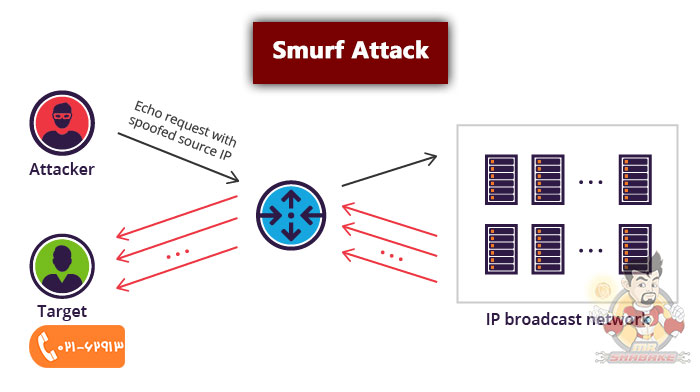

ـ روش دوم هکر توسط سایر دستگاه ها برای دستگاه هدف پیام Ping ارسال می کند. در این روش حجم بالایی از پیام Ping ارسال شده در حالیکه هویت هکر مخفی باقی می ماند.

ـ روش سومی که از طریق آن حمله صورت می گیرد Smurf attack نام دارد. در این روش محاجم از طریق سایت مبدأ بسته اطلاعاتی ارسال می کند، این اطلاعات در کل شبکه پخش شده و سایر سیستم ها به جای ارسال پاسخ به سایت مبدأ آن را به سایت هدف ارسال می کنند. در نتیجه سایت هدف به دلیل عدم آمادگی و ناشناس بودن بسته ها، امکان پاسخگویی نداشته و اصطلاحاً Crash می شود.

شما می توانید جهت آشنایی بیشتر با پروتکل ICMP به مقاله پروتکل ICMP چیست و چگونه کار می کند؟ به همراه ویدئو مراجعه نمایید.

ـ Syn Flood چیست؟

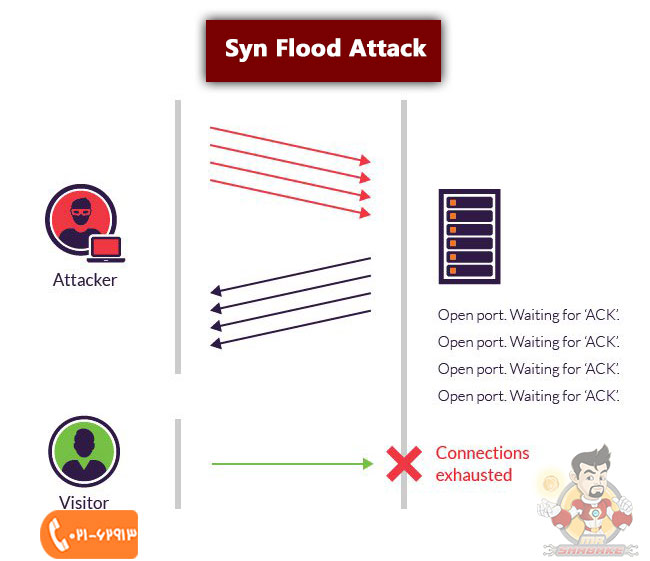

این حمله بر پایه نقض ذاتی پروتکل TCP به وجود می آید و هیچ راه حلی ندارد.

برای مثال کلاینت یک عدد را با پیام SYN برای سرور ارسال میکند تا سرور از این عدد برای شمارهگذاری بستههای ارسالی به سمت کلاینت استفاده کند. در ادامه سرور پاسخ خود را در قالب، یک پیام ACK در تایید دریافت SYN و یک پیام SYN با هدفی مشابه پیام SYN قبلی برای کلاینت ارسال میکند. در انتها اگر کلاینت پاسخ ACK را ارسال کند، اتصال TCP برقرار میشود. شما روزانه بر مبنای این مکانیزمِ ارتباطی با سرورها و سایتها ارتباط برقرار میکنید.

اما زمانی را در نظر بگیرید کاربر پیام SYN اولیه را ارسال و پاسخی از سرور دریافت میکند، اما ACK نهایی مورد نیاز برای برقراری ارتباط را برای سرور ارسال نمیکند. سرور این ارتباط را باز نگه داشته و برای دریافت پاسخ به انتظار مینشیند.

اگر این کار ادامه پیدا کند و درخواستها زیاد شوند، سرور همواره در حالت انتظار برای دریافت پاسخ برای هر کانال ارتباطی قرار میگیرد و با توجه به محدودیت در منابع به سایر درخواستهای کاربران پاسخ نخواهد داد و سرویس دهی دچار اختلال میشود که به آن Syn Flood گفته می شود.

ـ UDP Flood چیست؟

هر دو حمله DoS و DDoS از بردار UDP Flood استفاده می کنند. در شرایط عادی هنگامی که یک بسته UDP برای سرور ارسال می شود، سرور بسته را دریافت و طبق برنامه ای که مربوط به پورت مقصد است آن را تحویل می دهد. اگر هیچ پورت مقصدی درکار نباشد سرور یک پیام ICMP با عتوان Destination Unreachable برای مبدأ ارسال می کند.

اگر هکر به صورت مداوم بسته ICMP را به شکل تصادفی برای پورتهای مختلفی از سرور ارسال کند، سرور اشغال شده و دیگر فرصتی برای پاسخگویی به درخواستهای کاربران باقی نمیماند.

گاهی در حملههای UDP Flood، از تغییر آدرس آیپی برای عدم شناسایی آدرس اصلی استفاده میشود. در این روش، شناسایی مبدا حمله تقریبا ناممکن است و هنگامی که پیامهای icmp از جانب سرور ارسال میشوند برای آدرسهای آیپی دیگری میروند و در عمل شبکهای که هکر برای این منظور از آن استفاده کرده به مرز اشباع نمیرسد و حمله تداوم پیدا میکند.

برای پیشگیری از بروز UDP Flood، میتوان ارسال پیامهای ICMP را تا حد امکان محدود کرد یا بهطور کل سرویس فوق را روی سرور غیرفعال کرد. پیامهای ICMP بیشتر برای اطلاعرسانی وضعیت شبکه استفاده میشوند و غیرفعال کردن آنها تاثیری بر عملکرد سایر سرویسها ندارد.

فایروالها نیز تا حدودی قادر به مقابله با این حمله هستند. از طرفی بهتر است سرویسهای غیرضروری که از پروتکل UDP استفاده نمیکنند غیرفعال کرد و پورتهای مربوط به آنها را بسته نگه داشت و تنها تعدادی از آنها که ضروری هستند مثل پورت ۵۳ که سرویس DNS از آن استفاده میکند را باز نگه داشت.

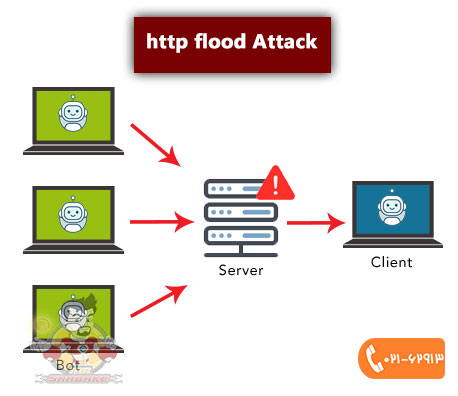

ـ حمله http flood چیست؟

این حمله از طریق ارسال درخواست های مبتنی بر http و استفاده بیش از حد از منابع سرور انجام می شود و بیشتر از طریق دستورات Get و Post پیاده سازی می شود. این حمله به پهنای باند کمی احتیاج داشته در نتیجه شناسایی و پیشگیری از بروز آن کمی دشوار است.

ـ روش Get:متد get به منظور دریافت اطلاعات از سرور استفاده میشوند. هنگامی که هکرها تصمیم میگیرند از آن استفاده کنند، شروع به ارسال تعداد زیادی درخواست میکنند. حمله با متد get نسبت به متد post به منابع بیشتری برای پیاده سازی نیاز دارد، اما پیچیدگی کمی دارد. در بیشتر موارد برای پیادهسازی حمله فوق از باتنتها استفاده میشود.

ـ روش Post: دومین دستوری که هکرها به سوء استفاده از آن میپردازند، متد POST است. این متد برای ارسال یک فرم یا اطلاعات برای سرور استفاده میشود. هر فرمی که برای سرور ارسال میشود باید در یک پایگاه داده ثبت شود که این فرآیند، زمانبر و از نظر پردازشی سنگین است. هنگامی که هکرها تصمیم میگیرند از این متد سواستفاده کنند، به اندازهای درخواستهای post برای سرور میکنند که پهنای باند سرور برای درخواستهای ورودی پاسخگو نباشد یا سرور منابع زیادی را صرف درخواستهای مرتبط با پایگاه داده کند و دیگر منابعی برای پاسخگویی به درخواستهای دیگر نداشته باشد.

برای مقابله با این حملات می توان از روش های مختلفی استفاده کرد:

ـاز الگوی کپچا برای شناسایی کاربر واقعی استفاده کرد.

ـWAF یا web application firewall که قادر به ارزیابی الگوهای رفتاری کاربران هستند و مانع ورود ترافیک مشکوک به زیرساختها میشوند. جهت آشنایی بیشتر به مقاله WAF یا Web application firewalls چیست مراجعه کنید.

همچنین شما می توانید جهت آشنایی بیشتر با HTTP به مقاله پروتکل HTTPS چیست و چه کاربردی دارد؟ به همراه ویدئو مراجعه کنید.

ـ حمله DNS flood چیست؟

از پیچیده ترین حملات می توان به DNS Flood اشاره کرد که در برخی منابع از اصطلاح حمله تقویت شده amplification attack برای توصیف آن استفاده میکنند. در حمله DNS Flood، هکر بستههایی با اندازه بسیار کم ارسال میکند که سرور را مجبور به پاسخگویی میکند، پاسخگویی که زمانبر هستند و توالی آنها باعث میشود منابع سرور بیهوده هدر روند.

در این حمله، هکر درخواستهای DNS زیادی را بر مبنای مکانیزم جعل آدرس آی پی برای سرور ارسال میکند. البته در روش فوق هدف، سرورهای DNS هستند که نقش دامین کنترلرها را بر عهده دارند.

منابع سرور در حملات DNS flood به هدر میرود درنتیجه سرور قادر به انجام وظیفه DNS خود نیست.

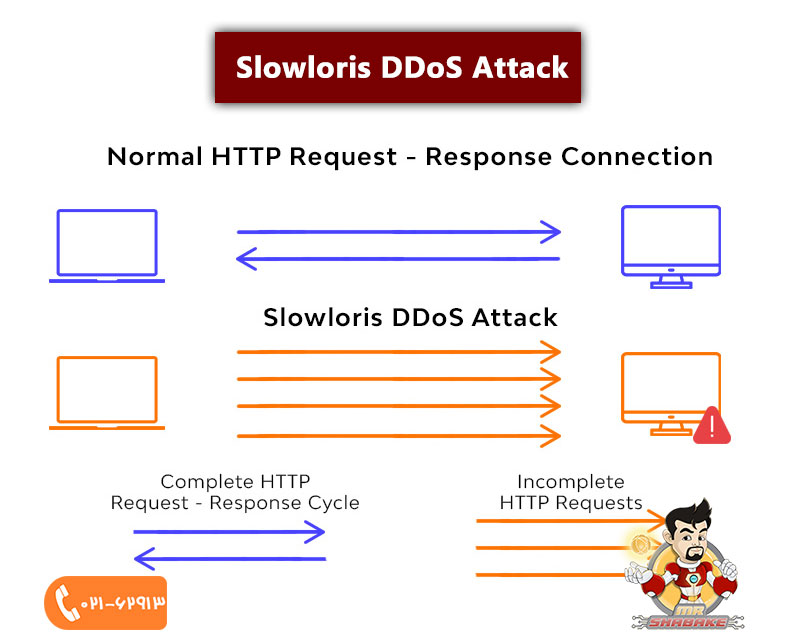

ـ حمله Slowloris چیست؟

حمله slowloris در لایه کاربرد پیاده سازی میشود و در تعامل با پروتکل http است. مکانیزم حمله Slowloris به این صورت است که بعد از ایجاد یک کانال ارتباطی موفق میان هکر و سرور، هکر تا حد امکان ارتباط را باز نگه دارد. برای این منظور، درخواستهای ناقص و با سرعت کم برای سرور ارسال میکند.

در این حالت سرور مجبور است بخشی از منابع پردازشی را برای باز نگه داشتن این کانال ارتباطی اختصاص دهد و صبر کند تا پاسخهایی از جانب کاربر ارسال شوند که هیچگاه این اتفاق نمیافتد.

اگر هکر حجم زیادی از درخواستها را ارسال کند، بخش عمدهای از منابع سرور هدر میروند. خوشبختانه برای این حمله slowloris مکانیزم دفاعی خوبی وجود دارد. به احتمال زیاد، بارها مشاهده کردید، هنگامی که یوتیوب را باز میکنید، صفحه کپچا را مشاهده میکنید که یوتیوب اعلام میکند ترافیک غیرعادی از طرف آدرس آیپی شما ارسال شده و برای حل این مشکل باید به سوال امنیتی پاسخ دهید.

این مکانیزم برای دو منظور استفاده میشود. اول آنکه اگر حملهای قرار است اتفاق بیفتد با تاخیر روبرو شود، اگر کاربر بات است با مکانیزم کپچا شناسایی شود یا اگر روند حمله قرار است تداوم پیدا کند، آدرس ip به فهرست سیاه منتقل شود.

حمله Slowloris در لایه کاربرد پیاده سازی میشود و در تعامل با پروتکل http است.

ـ حمله ترموکس چیست؟

این حمله یکی از خطرناک ترین حملات دیداس به شمار می رود که در بیشتر موارد بسیار موفق است و به روش های مختلفی این حملات را انجام می دهد. بهطور مثال از سامانههای آلوده به تروجان برای پیاده سازی حملات dos و ddos استفاده میشود.

این حمله به این صورت است که کلیه قربانیان و اهداف به طور کامل تحت کنترل هکر بوده و مالکان وب سایت ها هیچ کاری نمی توانند انجام دهند مگر آنکه هدف را به طور کامل از شبکه جدا کنند. در این حملات بیشتر cpu، حافظه اصلی یا دیسکهای جانبی قربانی مورد حمله قرار میگیرند.

در حمله ترموکس، ترافیکی اجماع شده توسط ماشینهای مختلف به سمت هدف ارسال میشود. حملهای که ممکن است بالغ بر صدها هزار یا بیشتر کلاینت در آن شرکت داشته باشند و منابع مختلف سرور را به سرعت مصرف کنند؛ یعنی cpu سرور، حافظه اصلی یا دیسکهای جانبی قربانی مورد حمله قرار میگیرند.

دلیل خطرناک بودن این حمله این است که متخصصان شبکه نمی توانند با مسدود کردن یک آدرس آی پی حمله را متوقف کنند.این حمله با هدف مصرف تمام پهنای باند موجود بین هدف و اینترنت پیادهسازی میشود.

در حالت کلی هکرها از بات نتها برای پیاده سازی این حمله استفاده میکنند، هرچند امکان پیادهسازی آن از طریق یک دستگاه واحد مثل گوشی اندرویدی نیز وجود دارد. از نظر فنی، تکنیکهایی وجود دارد که شدت این حمله را کم میکنند، اما قادر به متوقف کردن کامل آن نیستند. بهطور مثال، با افزایش پهنای باند میتوان تا حدودی از شدت این حمله کم کرد تا سرور بهطور کامل از مدار خارج نشود.

روش های تشخیص حملات DDoS:

یکی از دلایل اصلی این مقاله آشنایی شما با روش های جلوگیری و مقاله با حملات DDoS می باشد. محافظت از کل شبکه در مقابل حملات DDoS تقریبا مشکل و غیر ممکن است. اما می توان با تنظیم دقیق پروتکل های محافظتی مانند NTP و DNS و SSDP و SNMP و Chargen روی سرورهای اختصاصی امنیت را تا حد زیادی بالا برد.

سرورها باید به طور مداوم تست و آزمایش شده تا تا آسیب پذیریهای احتمالی شبکه مشخص و رفع شوند، استفاده از فیلترهای Anti-Spoofing یکی دیگر از روشهای محافظتی در برابر حملات ddos از نوع Spoofed Source IP است. روش هایی برای شناسایی حملات ddos در شبکه:

ـ چک لیست نظارت و تحلیل ترافیک وب سایت: در این روش گزارشهای مربوط به ترافیک وب سایت کنترل و هرگونه ترافیک غیرعادی بررسی میشود.

ـ چک لیست بررسی تاخیر وب سایت: در صورتی که پی در پی بارگیری وب سایت با تاخیر انجام شود نشانهای از حملات ddos است.

ـ چک لیست تاخیرهای طولانی مدت: ترافیک نامشخص، افزایش ناگهانی و غیرعادی بارکاری پردازنده تا حدود 100% و هر عملیات مشکوک دیگری نشانهای از حمله ddos است.

جهت آشنایی با DNS و SNMP به مقاله DNS چیست و پروتکل SNMP یا پروتکل مدیریت شبکه چیست؟ مراجعه نمایید.

راهکارهای ایجاد امنیت:

در مجموع ایجاد امنیت و دفاع در برابر حملات ddos به دو بخش تقسیم میشود:

1ـ راهکارهای قبل از حمله DDoS:

ـ پیکربندی قوی فایروال

ـ به کارگیری ارائه دهنده امنیت وب

ـ زیرساختهای Honeypot

ـ امنیت حرفهای شبکه

2ـ دفاع از سیستم در زمان حمله DDoS:

ـ فیلتر ترافیک ورودی شبکه

ـ فیلترینگ IP براساس تاریخچه

ـ تغییر آدرس IP

ـ Load balancing

برای آشنایی با مثلث امنیت به مقاله مثلث امنیت و یا CIA چیست؟ مراجعه نمایید.

در آخر:

مجرمان اینترنتی به طور مداوم در حال پشرفت و تکامل متدهای خود هستند، زیرا آنها به دنبال راه های جدیدی برای بهره برداری از سیستم ها برای منافع شخصی خود می باشند. با معرفی فن آوری های جدید، بردارهای حمله بیشتری به طور حتم ایجاد می شوند و فرصت هایی را برای پیاده سازی روش های خلاقانه DDoS فراهم می کنند.

بنابراین ما نه تنها باید اقدامات اضافی را برای محافظت از خود در برابر حملات ناشی از آسیب پذیری های قدیمی انجام دهیم، بلکه همچنین باید با خطرات جدید با فن آوری های متنوع تر و پیشرفته تر نیز مقابله کنیم.

برای آشنایی با پروتکل BGP به مقاله BGP پروتکلی برای حفاظت از اینترنت مراجعه نمایید.

یک دیدگاه در “حمله DDos چیست و معرفی 7 نوع جدید DDoS Attack به همراه ویدئو”

بسیار کامل و جامع توضیح دادین ممنون