Network Forensic چیست؟

| این مقاله در تاریخ 1 تیر 1400 نوشته و در تاریخ 19 مرداد 1401 مورد بازبینی قرار گرفته است. |

Forensic در لغت به معنی پزشکی قانونی است. به روش های علمی اشاره دارد که برای حل جرم استفاده می شود. Forensic جمع آوری و تجزیه و تحلیل تمام شواهد فیزیکی مرتبط با جرم است تا بتواند در مورد مظنون نتیجه گیری کند. محققان برای تعیین چگونگی وقوع جرم، هارد دیسک ها، رایانه یا سایر فناوری ها را بررسی می کنند. گرچه این یک تعریف کلی است، زیرا انواع مختلف Forensic وجود دارد.

در مبحث Digital Forensics انواع مختلفی وجود دارد که عبارتند از:

فهرست محتوا

ـ Disk Forensics:

این کار با استخراج داده ها از رسانه های ذخیره سازی با جستجو در پرونده های فعال، اصلاح شده یا حذف شده سروکار دارد.

ـ Network Forensics:

یکی از زیرشاخه های پزشکی قانونی دیجیتال است. این امر برای جمع آوری اطلاعات مهم و شواهد قانونی مربوط به نظارت و تجزیه و تحلیل ترافیک شبکه رایانه ای است.

ـ Wireless Forensics:

این یک بخش از Network Forensic است. هدف اصلی ان ارائه ابزارهای مورد نیاز برای جمع آوری و تجزیه و تحلیل داده ها از ترافیک شبکه بی سیم است.

ـ Database Forensics:

این یک شاخه از Digital Forensic است که مربوط به مطالعه و بررسی پایگاه های داده و فراداده مربوط به آنها است.

ـ Malware Forensics:

این شاخه با شناسایی کد مخرب، برای بررسی میزان بارگذاری آنها، ویروس ها، کرم ها و غیره سروکار دارد.

ـ Email Forensics:

با بازیابی و تجزیه و تحلیل ایمیل ها، از جمله ایمیل های پاک شده، تقویم ها و مخاطبین، سر و کار دارد.

ـ Memory Forensics:

این کار با جمع آوری داده ها از حافظه سیستم (ثبات های سیستم، حافظه پنهان، حافظه RAM) به صورت خام و سپس حک کردن داده ها از Raw dump سرو کار دارد.

ـ Mobile Phone Forensics:

این کار عمدتا با بررسی و تجزیه و تحلیل دستگاه های تلفن همراه انجام می شود. به بازیابی مخاطبین تلفن و سیم کارت، گزارش تماس، پیام کوتاه، صوتی، ویدئویی و غیره ورودی و خروجی کمک می کند.

در این مقاله ما قصد داریم به مبحث Network Forensic بپردازیم.

Network Forensic چیست؟

روند ثبت و ضبط و تجزیه و تحلیل بسته های شبکه برای تعیین منبع حملات امنیتی شبکه تحت عنوان Network Forensics شناخته می شود. Forensic مربوط به جمع آوری، نظارت و تجزیه و تحلیل فعالیت های شبکه برای کشف منبع حملات، ویروس ها، نفوذها یا نقض امنیت در شبکه یا در ترافیک شبکه است.

علاوه بر این Forensic نیز فرآیند شناسایی الگوهای نفوذ و تمرکز بر فعالیت های حمله است همچنین برای خنثی سازی یا بررسی حملات شبکه مفید است به منظور تجزیه و تحلیل داده های ترافیک شبکه، داده ها را از سایت های مختلف و تجهیزات شبکه مانند فایروال ها و IDS جمع آوری می کنند. علاوه بر این، Network Forensics می تواند برای نظارت، جلوگیری و تجزیه و تحلیل حملات احتمالی استفاده شود.

بیشتر بخوانید: مفهوم IoC چیست و چه کاربردی دارد؟

Network Forensic شامل 7 مرحله است:

1ـ شناسایی (Identification):

روند شناسایی تأثیر بسزایی در مراحل زیر دارد زیرا این مرحله مسیر ختم پرونده است. این مراحل شامل روند شناسایی و تعیین یک حادثه بر اساس شاخص های شبکه است.

2ـ حفظ (Preservation):

در فرآیند دوم، فرد آزمونگر داده ها را برای اهداف حفاظت و امنیت جدا می کند تا از استفاده مردم از دستگاه دیجیتال جلوگیری کند تا شواهد دیجیتالی دستکاری نشود. ابزارهای نرم افزاری بسیاری برای حفظ داده ها مانند Autopsy و Encase وجود دارد.

3ـ مجموعه (Collection):

جمع آوری فرآیند ضبط صحنه فیزیکی و تکثیر شواهد دیجیتالی با استفاده از روش ها و رویه های استاندارد است.

4ـ معاینه (Examination):

این فرایند شامل ثبت تمام داده های قابل مشاهده است. فرد آزمایش کننده ممکن است بسیاری از داده های فراداده را پیدا کند که ارائه آنها به دادگاه مفید است.

5ـ تحلیل و بررسی (Analysis):

پس از شناسایی و حفظ شواهد (داده ها)، عوامل تحقیق قطعات داده را بازسازی می کنند. براساس تجزیه و تحلیل داده ها، نماینده براساس شواهد نتیجه گیری می کند. نرم افزار Security Information and Event Management (SIEM) سابقه فعالیتهای موجود در محیط IT را ارائه می دهد. ابزارهای SIEM داده های گزارش و رویداد را در زمان واقعی تجزیه و تحلیل می کند تا نظارت بر تهدید، همبستگی رویداد و پاسخ حادثه را فراهم کند- با استفاده از مدیریت اطلاعات امنیتی (SIM) که داده های گزارش را جمع آوری، تجزیه و تحلیل و گزارش می کند.

6ـ ارائه (Presentation):

روند جمع بندی و توضیح نتیجه گیری انجام می شود. این مرحله باید با اصطلاحات انتزاعی در layperson نوشته شود و تمام اصطلاحات انتزاعی باید به جزئیات خاص مراجعه کنند.

7ـ پاسخ حادثه (Incident Response):

نفوذ شناسایی شده بر اساس اطلاعات جمع آوری شده برای اعتبارسنجی و ارزیابی حادثه است.

انواع Network Forensics:

ـ Ethernet:

Wireshark، ابزاری رایج که برای مانیتور و ضبط ترافیک شبکه استفاده می شود.میتوانید تمام داده های موجود در این لایه را انتخاب کنید و به کاربر اجازه می دهد تا رویدادهای مختلف را فیلتر کند. با استفاده از این ابزار، فقط در صورت انتقال یا دریافت بدون رمزگذاری صفحات وب سایت، پیوست های ایمیل و سایر ترافیک شبکه می توان بازسازی کرد. یک مزیت جمع آوری این داده ها اتصال مستقیم آنها به یک هاست است. اگر به عنوان مثال آدرس IP یا آدرس MAC هاست در یک زمان مشخص، مشخص باشد، تمام داده های ارسال شده به این آدرس IP یا MAC می توانند فیلتر شوند.

برای ایجاد ارتباط بین آدرس IP و MAC، جداول پروتکل ARP آدرسهای MAC را با آدرسهای IP مربوطه لیست می کند. برای جمع آوری اطلاعات روی این لایه، کارت رابط شبکه (NIC) از یک هاست می تواند در حالت ” promiscuous mode ” قرار گیرد. با این کار کل ترافیک به CPU منتقل می شود، نه فقط ترافیکی که برای هاست در نظر گرفته شده است.

با این حال، اگر مهاجم مطلع باشد که ممکن است اتصال وی شنود شود، ممکن است از رمزگذاری برای برقراری ارتباط خود استفاده کند. امروزه شکستن رمزگذاری تقریباً غیرممکن است اما این واقعیت که ارتباط مظنون با هاست به طور مداوم رمزگذاری شده است، ممکن است نشان دهنده این باشد که هاست دیگر،همدست مظنون است.

ـ TCP/IP:

در لایه network، پروتکل اینترنت (IP) وظیفه هدایت بسته های تولید شده توسط TCP را از طریق شبکه (به عنوان مثال اینترنت) با اضافه کردن اطلاعات مبدا و مقصد قابل تفسیر توسط روترهای سراسر شبکه بر عهده دارد. شبکه هایی مانند GPRS، از پروتکل های مشابه IP استفاده می کنند، بنابراین روش های توصیف شده برای IP نیز با آنها کار می کنند.

برای مسیریابی صحیح، هر روتر میانی باید یک جدول مسیریابی داشته باشد تا بداند بسته بعدی را کجا ارسال می کند. این جداول مسیریابی یکی از بهترین منابع اطلاعاتی در صورت بررسی جرم دیجیتالی و تلاش برای ردیابی یک مهاجم هستند. برای انجام این کار، لازم است بسته های مهاجم را دنبال کنید، مسیر ارسال را معکوس کنید و رایانه ای را که بسته از آن آمده است (یعنی مهاجم) پیدا کنید.

ـ Encrypted Traffic Analytics:

با توجه به گسترش رمزگذاری TLS در اینترنت، از آوریل 2021 تخمین زده می شود که نیمی از بدافزارها از TLS برای فرار از شناسایی استفاده می کنند. تجزیه و تحلیل ترافیک رمزنگاری شده با شناسایی ترکیبات مشکوک از ویژگی های TLS، معمولاً به شبکه ها یا سرورهای غیرمعمول، ترافیک را برای شناسایی ترافیک رمزگذاری شده ناشی از بدافزار و سایر تهدیدات بررسی می کند. رویکرد دیگر برای تجزیه و تحلیل ترافیک رمزنگاری شده از پایگاه داده تولید شده از اثر انگشت استفاده می کند ، اگرچه این تکنیک ها مورد انتقاد قرار گرفته اند که توسط هکرها به راحتی دور زده می شوند و نادرست هستند.

ـ Internet:

اینترنت می تواند منبع غنی از شواهد دیجیتالی از جمله مرور وب، ایمیل، گروه خبری، چت همزمان و ترافیک نظیر به نظیر باشد. به عنوان مثال، گزارش های سرور وب می تواند برای نشان دادن اینکه (یا اگر) مظنون به اطلاعات مربوط به فعالیت مجرمانه دسترسی پیدا کرده است استفاده شود.

حساب های ایمیل اغلب می تواند حاوی شواهد مفیدی باشد. اما سرصفحه های ایمیل به راحتی جعل می شوند، بنابراین ممکن است از پزشکی قانونی شبکه برای اثبات منشأ دقیق مطالب مجازات آمیز استفاده شود. همچنین می توان با استفاده از استخراج اطلاعات حساب کاربری از ترافیک شبکه، از Network Forensic برای کشف اینکه چه کسی از رایانه خاصی استفاده می کند استفاده کرد.

هدف Network Forensic:

هدف از تجزیه و تحلیل Network Forensic کاملاً ساده است. به طور معمول در مورد حملات شبکه استفاده می شود. در بسیاری از موارد، برای نظارت بر شبکه برای شناسایی فعالانه ترافیک مشکوک یا حمله قریب الوقوع استفاده می شود. در طرف دیگر، برای جمع آوری شواهد از طریق تجزیه و تحلیل داده های ترافیک شبکه به منظور شناسایی منبع حمله استفاده می شود.

همه سازمان ها می توانند از Network Forensic بهره مند شوند:

Forensic می تواند نقش مهمی در محافظت از شبکه ها در برابر تهدیدات امنیتی ظریف و مخرب داشته باشد. Network Forensic می تواند یک سازمان را قادر به بررسی و متوقف کردن نقض داده هایی کند که باعث تهدید سازمان، هزینه های رقابتی یا هر دو می شود. جمع آوری یک سابقه کامل از فعالیت شبکه می تواند برای پرداختن به انبوهی از مسائل فنی، عملیاتی و سازمانی بسیار ارزشمند باشد.

چرا به Network Forensic نیاز دارید؟

سازمان ها وقتی به نیاز به یک رویکرد سیستماتیک برای حل سریع مشکلات امنیتی و عملکرد شبکه پی بردند، در Network Forensic سرمایه گذاری کردند. اما درسرعت 10گیگ و شبکه های سریعتر، Forensic اهمیت بیشتری پیدا کرده است زیرا تنها راهی که سازمان ها می توانند تجزیه و تحلیل دقیق از عبور و مرور از شبکه خود با سرعت 5Gbps یا بالاتر را انجام دهند.

شبکه های امروزی داده های زیادی را انتقال می دهند به طوری که تنها راه برای نظارت و عیب یابی ترافیک، ابتدا ضبط آن است. بنابراین، در حالی که پزشکی قانونی شبکه هنوز ابزاری ارزشمند برای یافتن اثبات حملات امنیتی است، اکنون نیز یک ابزار “ضروری” برای تجزیه و تحلیل دقیق شبکه های مدرن است.

پزشکی قانونی می تواند در بسیاری از موارد برای حل مشکلات عملکرد، امنیت و سیاستگذاری در شبکه های پرسرعت امروز اعمال شود. این شامل:

ـ یافتن اثبات حمله امنیتی

ـ عیب یابی مشکلات عملکرد متناوب

ـ نظارت بر فعالیت کاربر برای انطباق با سیاست های IT و HR

ـ شناسایی منبع نشت داده ها

ـ نظارت بر معاملات تجاری

ـ عیب یابی VoIP وفیلم از طریق IP

آنچه برای پیاده سازی Network Forensic شبکه نیاز دارید:

برای تسهیل مناسب Network Forensic سه قابلیت اساسی لازم است:

ـ ضبط و ضبط داده ها: توانایی ضبط و ذخیره چندین ترابایت داده از شبکه های با توان بالا، از جمله 10گیگ و حتی 40 گیگ، بدون دراپ شدن و از دست دادن هیچ بسته ای.

ـ کشف داده ها: پس از ثبت داده ها در محیط ذخیره سازی، راه حل باید ابزاری برای فیلتر کردن موارد خاص مورد علاقه، به عنوان مثال توسط آدرس IP، برنامه، زمینه و غیره فراهم کند. مهندسان فناوری اطلاعات به ابزارهای کشف برای غربالگری ترابایت داده ها متکی هستند برای پیدا کردن مکالمات خاص شبکه یا بسته های فردی به موقع.

ـ تجزیه و تحلیل داده ها: تجزیه و تحلیل خودکار، از جمله تجزیه و تحلیل تخصصی که زمینه وقایع شبکه را توضیح می دهد، به مهندسان فناوری اطلاعات کمک می کند تا رویدادهای شبکه را به سرعت غیر عادی یا غیر قابل توجه تشخیص دهند. به محض شناسایی این موارد، آنها می توانند وارد شده و اصلاحات مناسب را انجام دهند.

بیشتر بخوانید: RADIUS Server چیست و چگونه کار می کند؟

جعبهابزارهای Forensic (فارنزیک):

هر فردی که در زمینه جرمیابی دیجیتال فعالیت میکند قاعدتاً علاوه بر دانش دررابطهبا این زمین احتیاج به ابزارها و فریموک هایی نیز دارد که بتواند راهحل کار را با آنها بهدرستی پیش ببرد. در اینجا با برخی از جعبهابزارها آشنا خواهیم شد که عبارتاند از:

- جعبه ابزار شماره یک: یکی از جعبهابزارهای فارنزیک میتوانیم به سیستمعامل کالی لینوکس نام ببریم. این سیستمعامل دارای 600 ابزار فعال و کارآمد در زمینههای گوناگونی از جمله نفوذ و محبوبیت در بین هکران و تسترهای نفوذ است. همچنین این ابزار دارای یک بخش کامل در ارتباط با ابزارهای و فریمورکی فارنزیک است.+-

- جعبه ابزار شماره دو: سیستمعامل امنیتی parrot os که به سیستمعامل طوطی نیز شناخته میشود یکی از سیستمعاملهای امنیتی بسیار قدرتمند و سبک است که تقریباً شباهت بسیار زیادی با سیستمعامل کالی لینوکس دارد.

- جعبه ابزار شماره سه: سیستمعامل SIFT WORKSTATION بهعنوان یکی از سیستمعاملهای کامل دررابطهبا فارنزیک محسوب میشود.

در ادامه این مقاله ما به بررسی ابزارهای فارنزیک، سیستمعامل کالی لینوکس مپردازیم که این سیستمعامل از سال 2013 به بعد تکامل بسیار خوبی در زمینه فارنزیک پیدا کرده است.

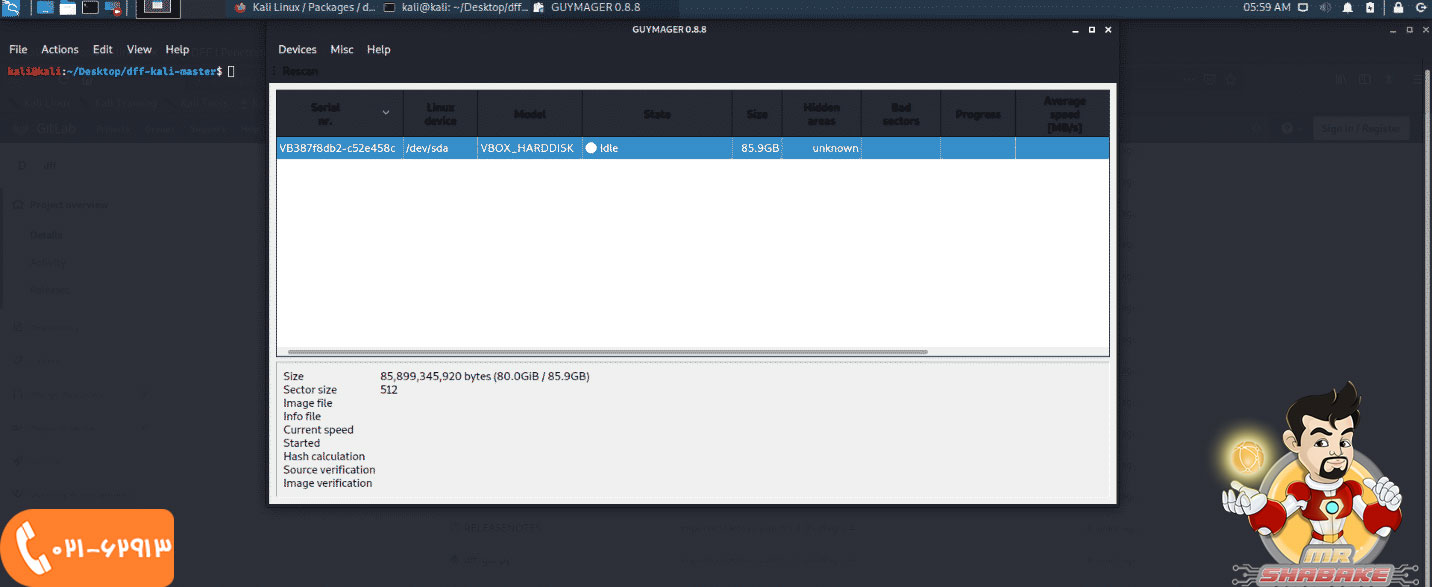

ـ ابزار Guymager:

در ابتدا کار یک جرمشناس دیجیتال، گرفتن یک عکس از سطح هارد سیستم است که ابزار قدرتمند Guymager یکی از موفقترین ابزارها در این زمینه است.

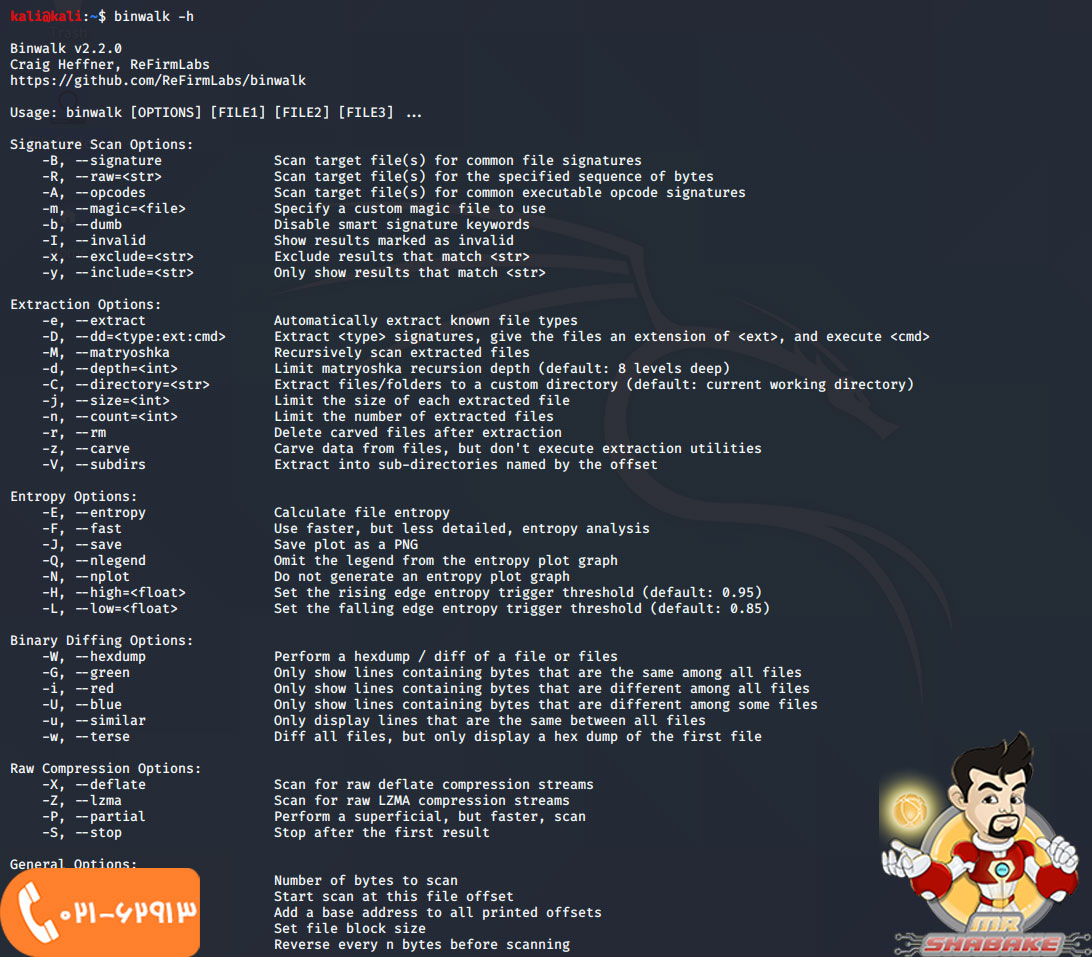

ـ ابزار Binwalk:

این ابزار که از کتابخانه قدرتمند libmagic استفاده میکند وظیفه دریافت عکسها و جستوجو فایلها و منابع مختلف را از آن عکس را دارد. این ابزار برای آنالیز Firmware دستگاههای IoT نیز بکار میآید.

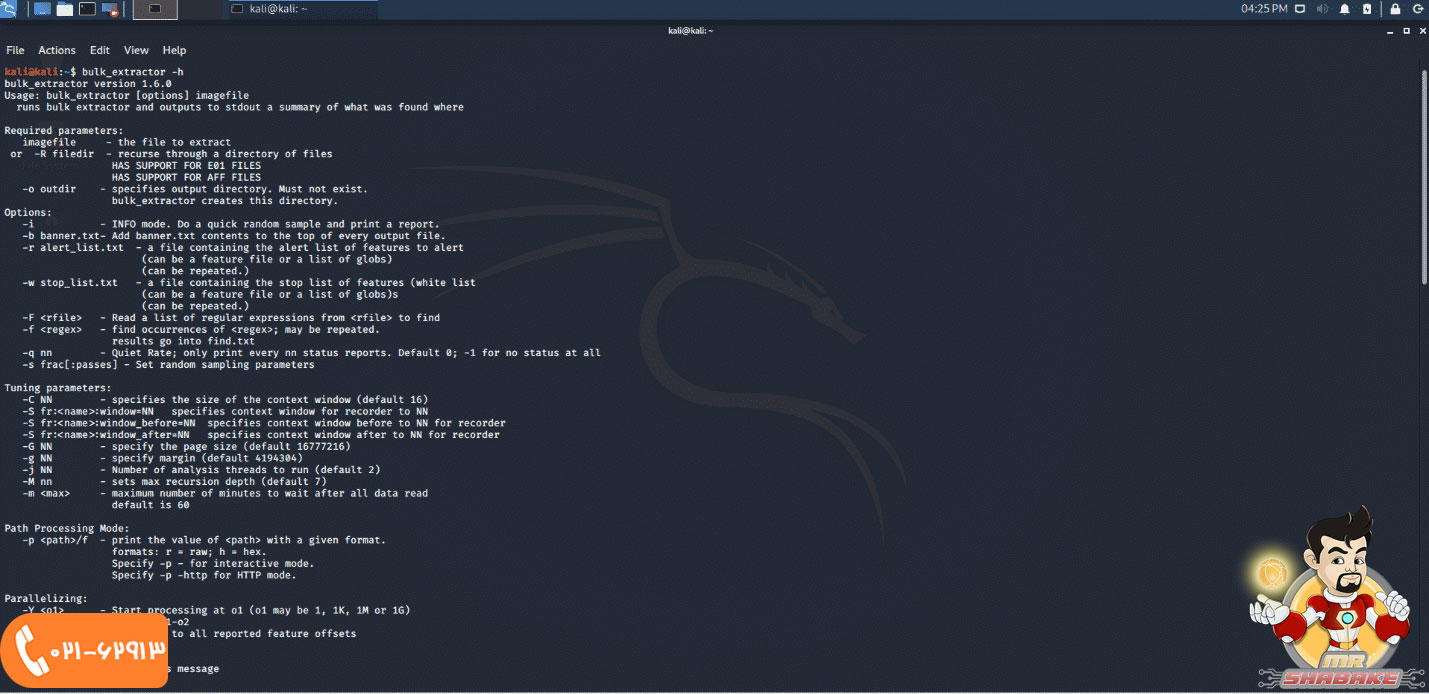

ـ ابزار Bulk extractor:

این ابزار وظیفه کشف اطلاعات بسیار مهم از جمله آدرسهای E-mail ،G-mail، شماره کارتهای اعتباری و آدرسهای URL که از جمله بحثهای مهم جرمشناسی دیجیتال است را دارد. Bulk extractor به شما در کشف حملات مختلف سایبری از جمله: شکستن رمزهای عبور و هک آنها و آسیبپذیریهای گوناگون به شما کمک بزرگی میکند. از مزیتهای خوب این ابزار پشتیبانی از آنالیز انواع فایلها حتی فایلهای فشرده نیز است.

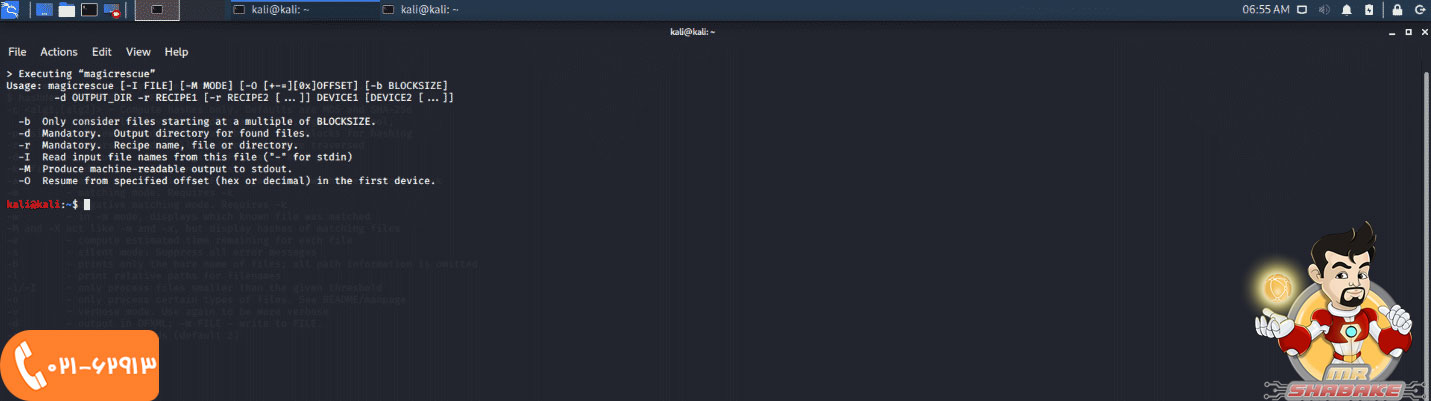

ـ ابزار Magic rescue:

Magic rescue توانایی اسکن دستگاههای بلاک شده را خیلی راحت برای شما فراهم میکند. این ابزار میتواند تمام فایلهای شناخته شده بر روی دستگاه را کشف و استخراج کند.

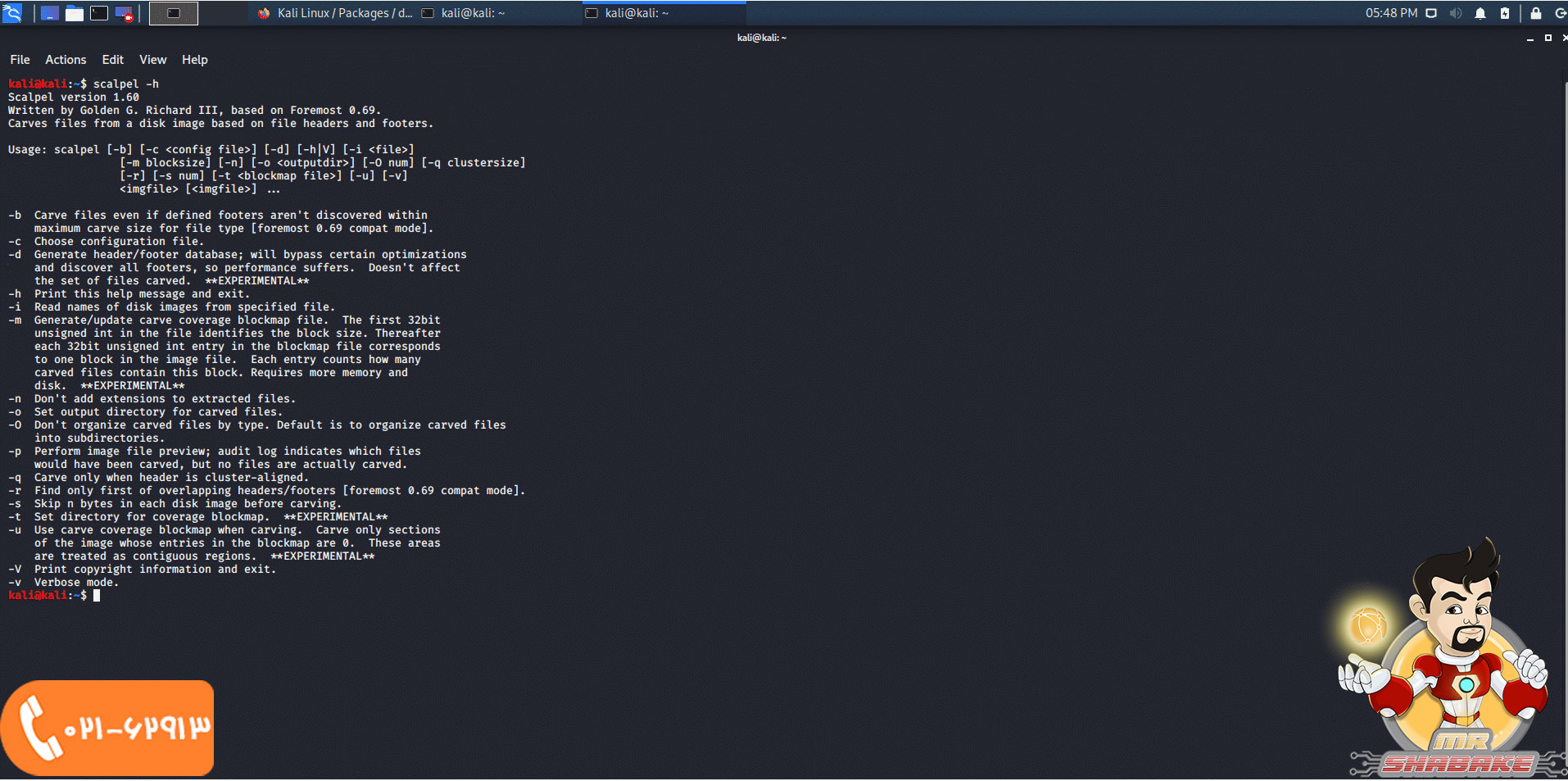

ـ ابزار Scalpel:

این ابزار وظیفه لیست سازی تمام نرمافزارهای در حال اجرا بر روی سیستمهای لینوکسی و ویندوزی را دارد.

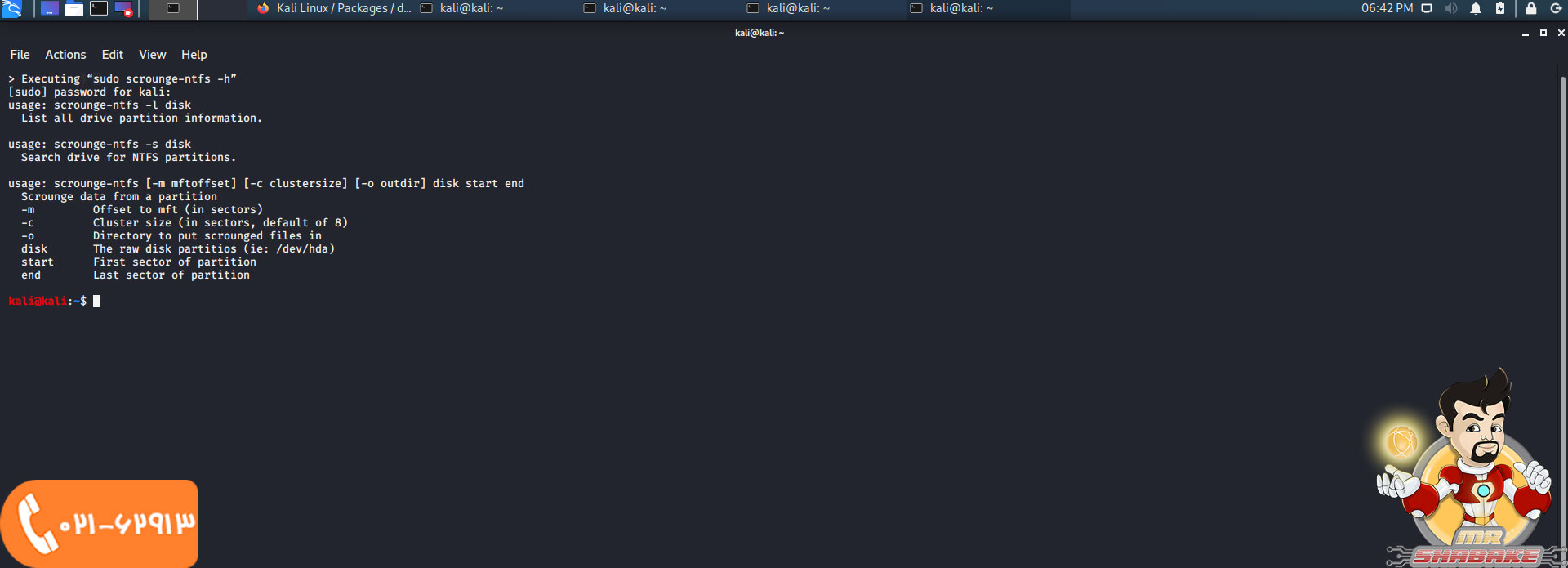

ـ ابزار Scrounge-NTFS:

Scrounge-NTFS قدرتمند وظیفه بازیابی اطلاعات از روی فایل سیستمهای NTFS که آسیبدیده و خراب شدند را دارد. با این ابزار شما میتوانید فایلهای خود را از یک فایل سیستم خراب شده به یک فایل سیستم سالم هدایت کنید.

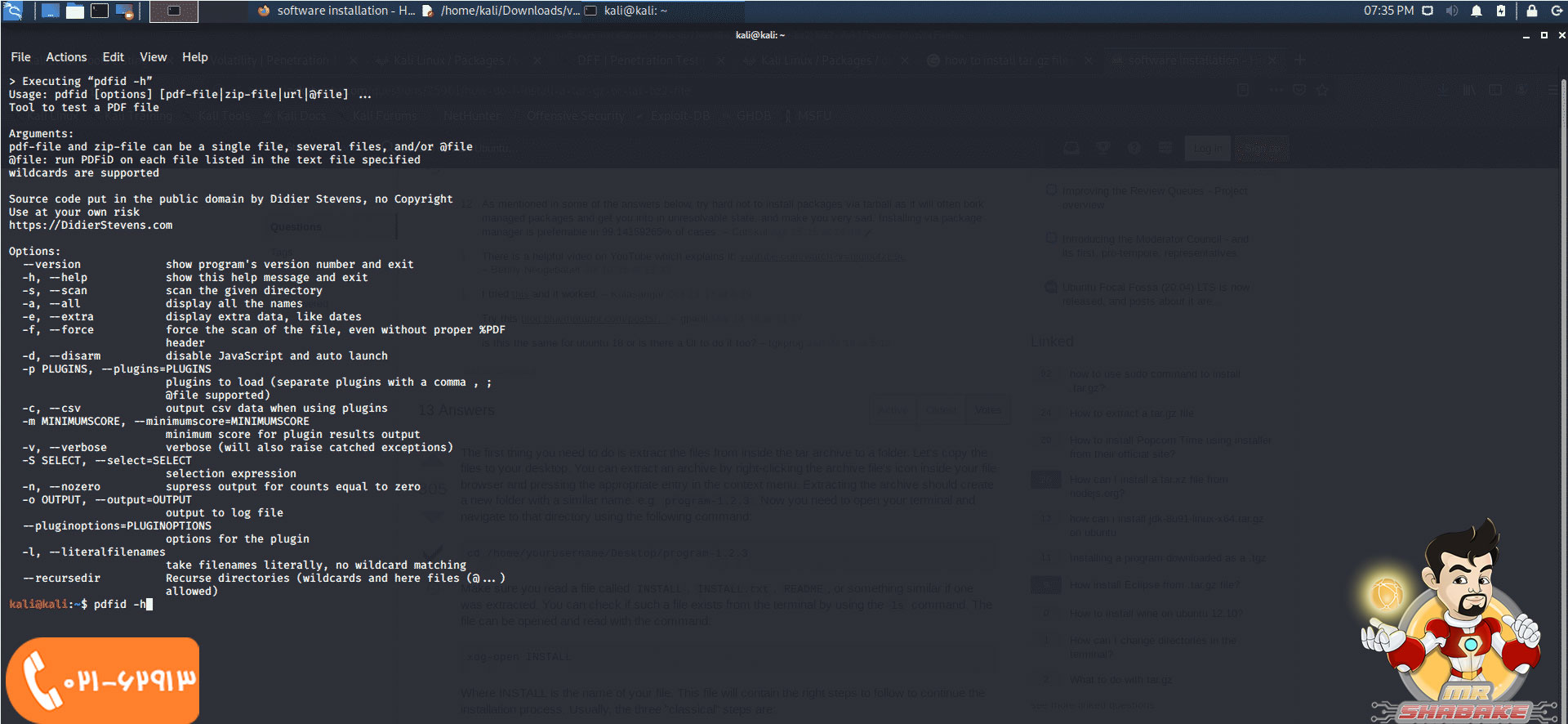

ـ ابزار Pdfid:

ابزار Pdfid برای اسکن فایلهای pdf به کار میرود و به شما این امکان را میدهد که به جستجو جست قسمتهای مختلف فایل بپردازید. حتی قابلیت این را دارد که بررسی کنید فایل pdf در هنگام اجرا کدی برای سیستم شما اجرا میسازد یا خیر. همچنین Pdfid مشکلات فایلهای pdf را نیز حل میکند.

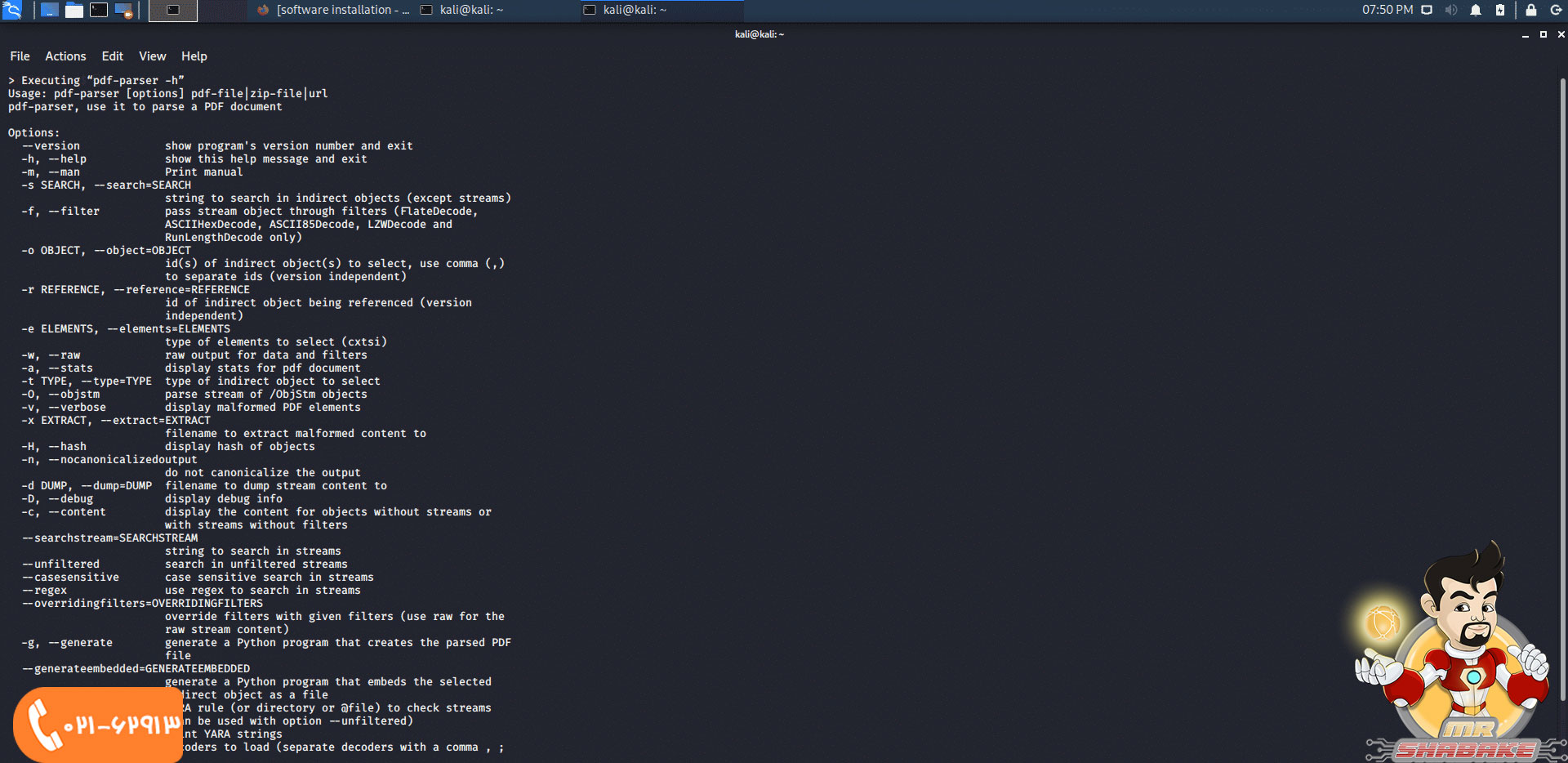

ـ ابزار PDF-Parser:

ابزار PDF-Parser یکی از مهمترین ابزار برای جرمیابی فایلهای pdf است. این ابزار وظیفه تجزیهوتحلیل فایلهای pdf را بر عهده دارد و اجزا و عناصر مهم آن را از فایل استخراج میکند.

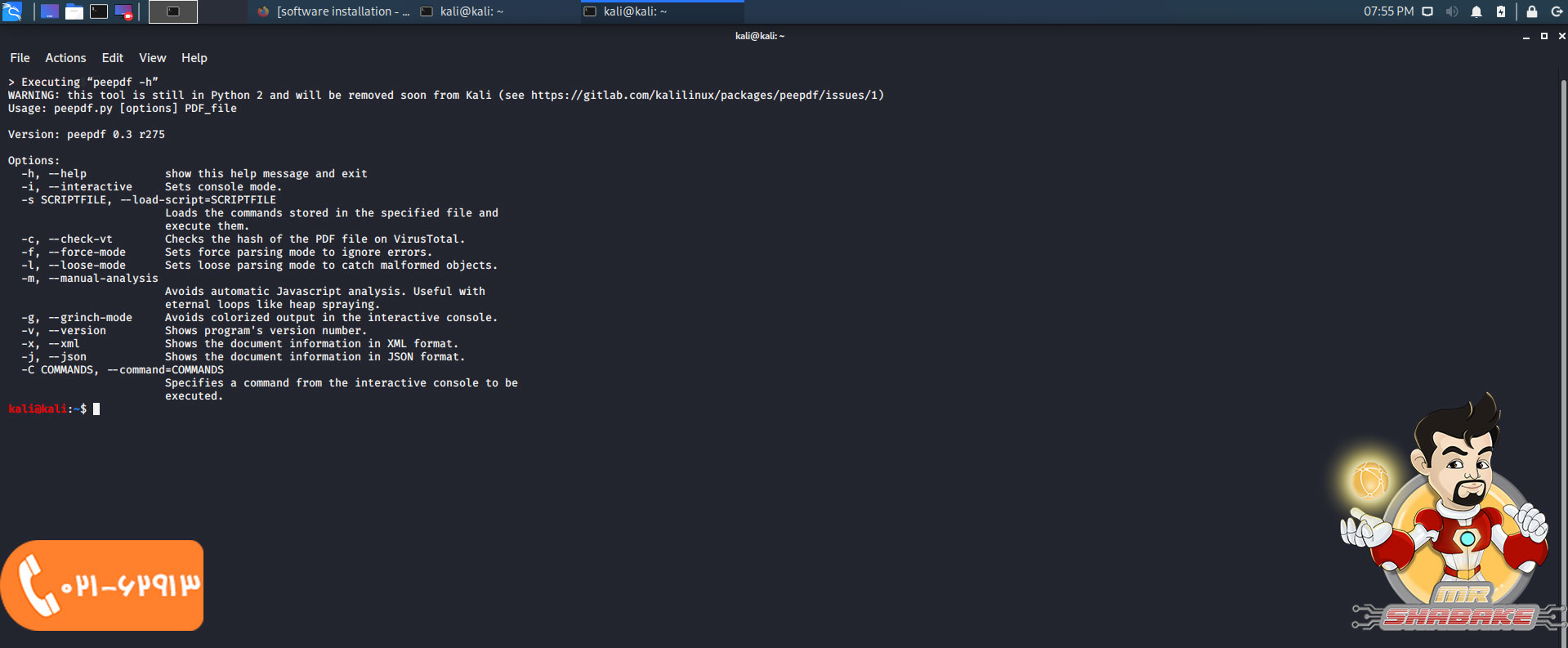

ـ ابزار PEEPDF:

PEEPDF یک ابزار به زبان پایتون است که به بررسی فایل PDF میپردازد تا از بیخطر بودن و آلوده نبودن آنها مطمئن شود.

این ابزار تمام تجزیهوتحلیلهای فایل پیدیاف را ارائه میدهد و حتی عناصر و تکنیکهایی مختلف جهت درامانماندن از علم فارنزیک بهوسیله هکرها استفاده میشود نیز رد میشود. از مزیتهای خوب این ابزار میتوانیم به توانایی تجزیهوتحلیل فایلهای پیدیاف رمزنگاری شده است.

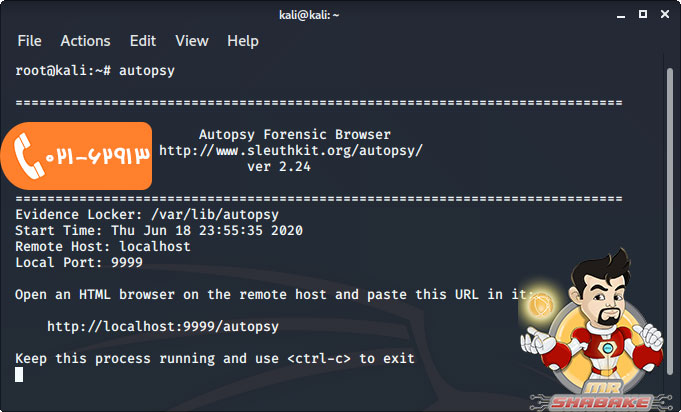

ـ ابزار Autopsy:

ابزار Autopsy یک ابزار سریع و بسیار قدرتمند که برای بازیابی اطلاعات و فیلتر Hashها مورداستفاده قرار میگیرد. این ابزار با استفاده از PhotoRec قابلیت بازیابی سریع اطلاعات حذف شده و حتی کشف دادههای مهم مانند: Exif Data را نیز دارد. همچنین این ابزار پس از اجرا سازی از طریق محیط وب در مرورگر قابلدسترسی است.

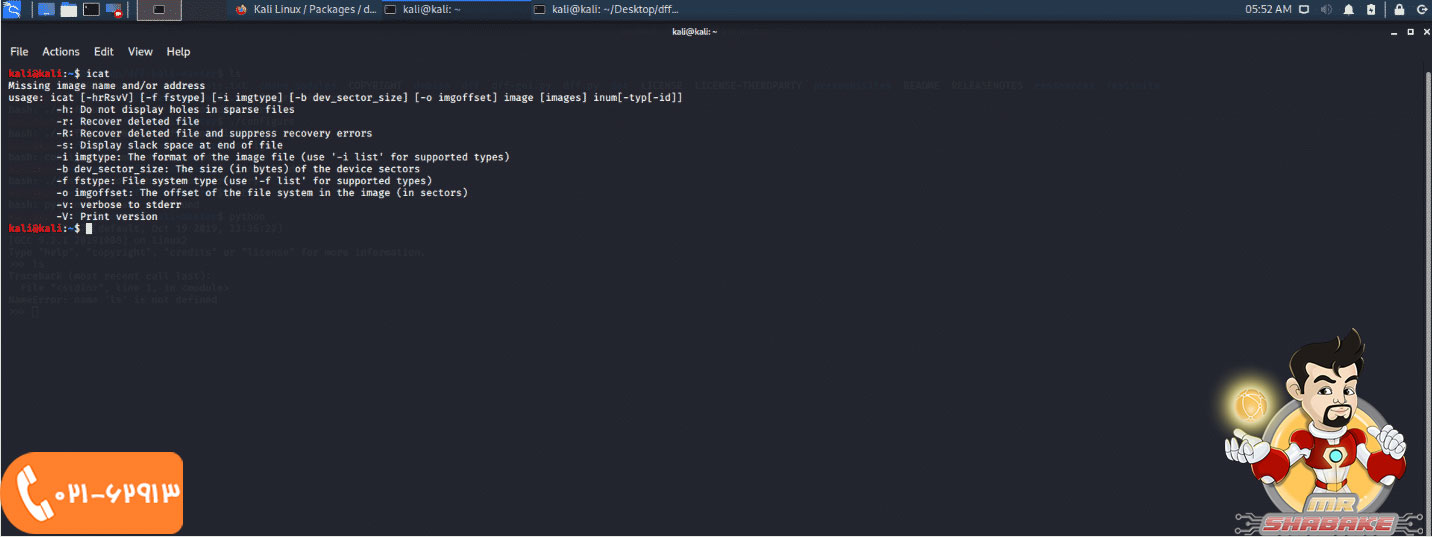

ـ ابزار ICAT:

ابزار ICAT یکی از چندین ابزار خانواده Sleuth Kit tool که با نام TSK نیز شناخته میشوند میباشد که وظیفه کشف اطلاعات مختلف مانند: میزان مجوز ها، اطلاعات و تعداد فایل ها بر اساس inode هارا دارد.

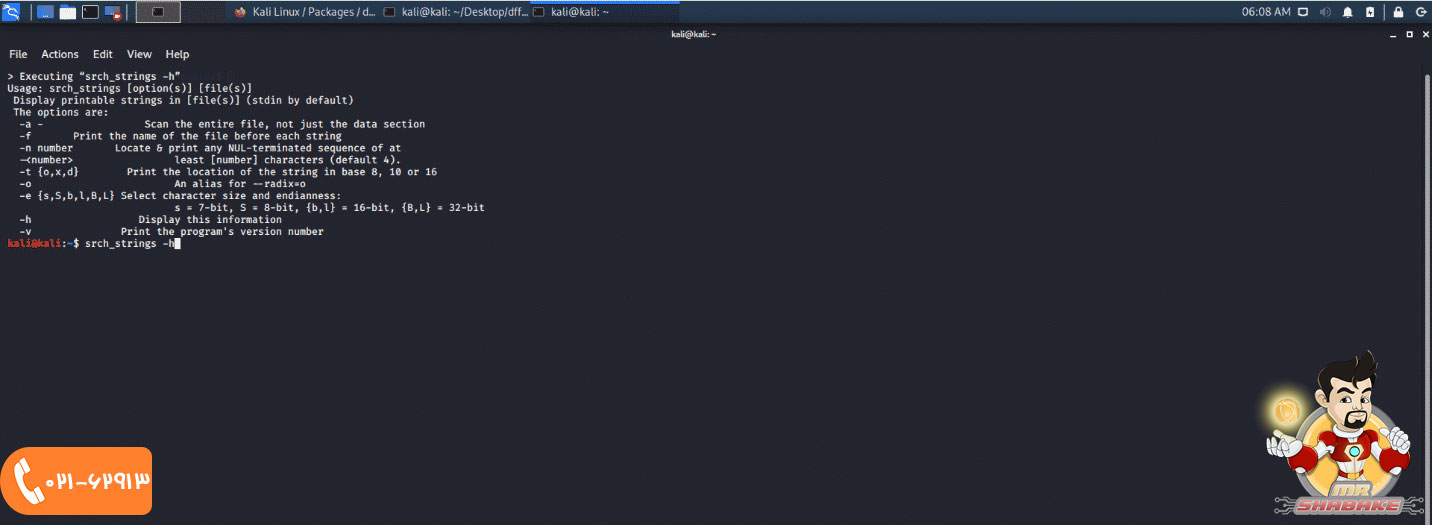

ـ ابزار Srch_strings:

ابزار Srch_strings tool به دنبال متنها ACSII و UniCode در فایلهای باینری میپردازد و آنها را استخراج میکند. همچنین فراموش نکنید که علم فارنزیک صرفاً برای کشف مجرمان سایبری نیست بلکه این عمل در همه موارد تا به الان بهکارآمده است حتی برای دستگیری مجرمان تروریستی.

| شما می توانید کلیه تجهیزات شبکه مورد نیاز خود را از مسترشبکه بزرگترین فروشگاه اینترنتی تجهیزات شبکه در ایران با گارانتی معتبر خریداری نمایید. |

یک دیدگاه در “Network Forensic چیست؟”

از اطلاعات بسيار مفيدتان لذت بردم.

اميدوارم هميشه موفق و سر افراز باشيد