دربارهی Cisco TrustSec بیشتر بدانید

| این مقاله در تاریخ 16 اسفند 1398 نوشته و در تاریخ 8 مهر 1403 مورد بازبینی قرار گرفته است. |

در این مقاله به بررسی تکنولوژی StackWise سیسکو و مکانیزم های خاص مورد استفاده برای ایجاد یک معماری سوئیچینگ منطقی و یکپارچه از طریق اتصال چندین سوئیچ با پیکربندی ثابت می پردازیم. این تکنولوژی به منظور ایجاد سوئیچینگ بالا و همچنین عملکرد فوق العاده، توسط شرکت سیسکو ایجاد شده است.

Cisco TrustSec چیست؟

امروزه اطلاعات نقش مهمی در موفقیت یک کسب و کار ایفا می کنند به طوری که محافظت از آنها به امری ضروری تبدیل شده است. اما این کار چگونه صورت می گیرد؟ تا چه حد می توان امنیت شبکه خود را تأمین کرد؟

برای محافظت از assetهای مهم کسب و کار (business)، باید شبکهی خود را تقسیمبندی کنید اما رویکردهای قدیمی پیچیده هستند. برای این کار می توان از قابلیت Cisco TrustSec بهره برد.

Cisco TrustSec تهیه و مدیریت دسترسی ایمن به سرویسها و برنامههای شبکه را ساده می کند. در مقایسه با مکانیسمهای اکسس کنترل که مبتنی بر توپولوژی شبکه هستند، Cisco TrustSec پالیسیهایی را با استفاده از گروهبندیهای پالیسی منطقی (logical policy) تعریف می کند، بنابراین دسترسی ایمن حتی با انتقال منابع در شبکههای تلفن همراه و مجازیسازی شده بطور مداوم حفظ می شود. حق دسترسی De-coupling از آدرسهای IP و VLANها حفظ پالیسیهای امنیتی را ساده کرده، هزینههای عملیاتی را کاهش داده و اجازه می دهد تا پالیسیهای دسترسی مشترک برای دسترسی به حالتهای سیمی، بیسیم و VPN به طور مداوم اعمال شود.

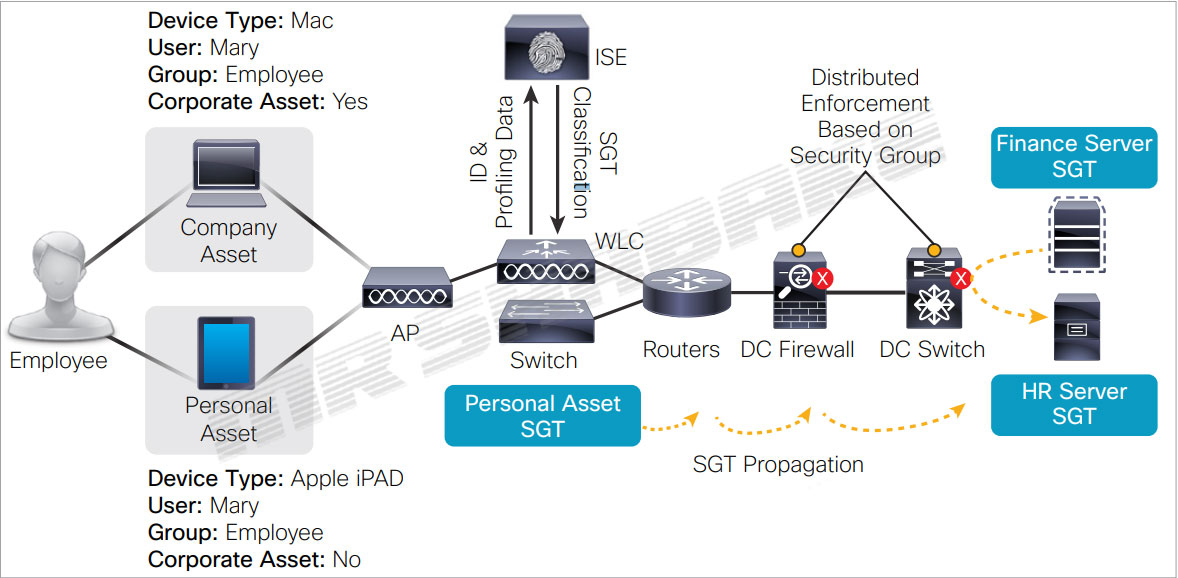

طبقهبندی و فانکشنهای تقویت پالیسی Cisco TrustSec در محصولات سوئیچینگ، روتینگ ، شبکه بیسیم LAN و فایروال سیسکو تعبیه شده است. Cisco TrustSec با طبقهبندی ترافیک بر اساس شناسایی contextual در endpointها در مقایسه با آدرس IP، اکسس کنترلهای منعطفتری را برای محیطهای شبکهای پویا و مراکز داده امکانپذیر می کند.

در نقطه دسترسی به شبکه، یک گروه پالیسی Cisco TrustSec به نام (Security Group Tag (SGT به یک endpoint اختصاص می یابد که معمولاً بر اساس ویژگیهای کاربر و دستگاه و موقعیت مکانی آن endpoint است. SGT حق دسترسی endpoint را مشخص می کند و تمام ترافیک از endpoint، اطلاعات SGT را حمل می کند. SGT توسط سوئیچ شبکه، روترها و فایروالها برای تصمیمگیری در مورد ارسال استفاده می شود. از آنجا که تعیین SGT می تواند نقش و کارکردهای تجاری را نشان دهد، کنترلهای Cisco TrustSec را میتوان برحسب نیازهای تجاری (و نه زیربنای جزئیات شبکه) تعریف کرد.

به شکل زیر توجه کنید:

با استفاده از Cisco TrustSec، یک ادمین شبکه می تواند کنترلهای تقسیمبندی شبکهی گسترده و اکسس کنترلهای endpoint را بدون تغییر توپولوژی شبکه (به عنوان مثال، VLAN های اضافی) و مدیریت rule پیادهسازی کند که این امر مهندسی و عملیات IT را بسیار ساده میکند. پالیسیهای Cisco TrustSec به صورت مرکزی توسط (Cisco Identity Services Engine (ISE با فانکشنهای اجرایی موجود در سوئیچهای campus، سوئیچهای مراکز داده یا اصطلاحاً دیتاسنترها (data center)، فایروالها و روترها اداره می شود.

بیشتر بخوانید: نرم افزار Packet Tracer چیست

مزایای استفاده از قابلیت Cisco Trustsec:

1ـ هزینههای عملیاتی را کاهش می دهد:

footprintهای مجازی عملکرد منعطفی (elastic) را امکانپذیر می کنند. Cisco TrustSec اجازه می دهد تا قوانین فایروال و اکسس کنترل توسط نقش (role) یک asset یا برنامه تعریف شود و مدیریت آن قوانین را به صورت خودکار می کند و باعث صرفهجویی چشمگیر و قابل توجهی در انجام کارهای عملیاتی و همچنین زمان می شود.

2ـ امکان دسترسی ایمن به «هر نوع دستگاهی» را به منابع می دهد:

Cisco TrustSec برای کمک به سازمانها در به دست آوردن دید مناسب و کنترل مؤثر بر دستگاههای موبایل بدون کنترل دسترسی به شبکههای خود، کنترل های منعطف و کارایی در دستگاههای شبکه را برای کنترل دسترسی به منابع مبتنی بر ویژگیهایی مانند نقش کاربر، مکان، نوع دستگاه و وضعیت قرار می دهد.

3ـ تقسیم بندی campus پویا:

Cisco TrustSec برخلاف تکنیکهای قدیمی تقسیمبندی شبکهی campus، ابزاری مقیاس پذیر، چابک و کارآمد برای اجرای پالیسیهای امنیتی در محیطهای بسیار پویای امروزی است.

4ـ ایجاد تغییر در نیروی کار و روابط تجاری:

اغلب کاربران mobile هستند و با کسب و کارهای جدید همکاری بیشتری دارند. اجازهی دسترسی کنترلشده به منابع برای کاربران mobile، پیمانکاران، شرکا و مهمانان برای بسیاری از شرکتها و سازمانها از نظر عملیاتی چالش برانگیز شده است.

استفاده از Cisco TrustSec:

1ـ تقسیم کردن شبکهی campus:

روال رایج برای دسترسی کاربر در شبکههای campus بزرگ، این است که گروههای مختلف کاربران را در VLANهای مناسب نگاشت کرده تا جداسازی کامل بین گروهها فراهم گردد. هر VLAN به فضای آدرس و provisioning نیازمند است و باید به رابط شبکهای مسیریابیشدهی upstream نگاشت شود که آن هم برای حفظ حالت ایزولگی ممکن است نیاز به استفاده از لیستهای اکسس کنترلهای استاتیک (ACL) یا عملکردهای مسیریابی و انتقال مجازی (VRF) داشته باشد.

اگر برخی تعاملات بین بخشهای کاربری مطلوب باشد و یا خدمات مشترک به گروههای مختلف کاربران تحویل داده شود، تعاملات کنترلشده تمایل به تعریف در تنظیمات سوئیچ استاتیک و تنظیمات پیکربندی روتر که می توانند پیچیده هم باشند، دارند. علاوه بر این، اجرای کنترل ارتباطات در یک VLAN یا سگمنت بسیار سخت است.

راه حل Cisco TrustSec:

استفاده از نقش Cisco TrustSec یا SGT به عنوان ابزاری برای توصیف مجوزها در شبکه، امکان تعامل سیستمهای مختلف را با مقایسهی مقادیر SGT تعیین میکند. این امر از نیاز به VLAN provisioning بیشتر جلوگیری کرده، طرح شبکهی دسترسی را ساده نگه داشته و همچنین از تکثیر و شاخهسازی VLAN و وظایف پیکربندی آن با توجه به افزایش تعداد نقشها (roles) جلوگیری می کند. در واقع این مورد یک رویکرد بسیار سادهتر و منعطفتر برای مدیریت پالیسیهای امنیتی ارائه می دهد.

Cisco TrustSec SG-ACL ها می توانند ترافیک ناخواسته بین کاربران از یک role یکسان را مسدود کنند بنابراین میتوان از فعالیتهای شناسایی مخرب و حتی سوءاستفاده از راه دور از طریق بدافزار جلوگیری کرد.

2ـ اکسس کنترلها:

ACLهای مبتنی بر IP را، با توجه به درک طراحی شبکه و asset های خاصی که باید محافظت شوند، به راحتی می توان مستقر کرد. آنها نیاز به مدیریت مداوم دارند اما برای ساختارهای سادهی role این مسئله چندان مشکلساز نیست. اگرچه با افزایش تعداد نقشهای دسترسی، نه تنها مدیریت این ACLها دشوار می شود اما اطمینان حاصل می شود که ACL های بارگیری شده از حافظه و قابلیتهای پردازش هیچ یک از دستگاهها فراتر نمی روند.

راه حل Cisco TrustSec:

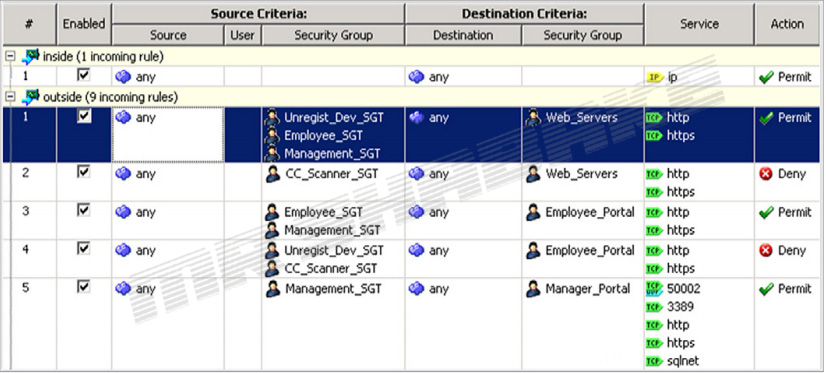

Cisco TrustSec از گروههای ACL امن (SG-ACL) برای اکسس کنترل role-based استفاده می کند. این لیستها شامل roleهای مبدأ و مقصد و سرویسهای لایه 4 (پورتها) هستند. لازم نیست آدرس IP را در این ACLها حفظ کنید بنابراین حتی با رشد محیط، نگهداری آنها همچنان ساده است.

SG-ACLها مطابق نیاز دستگاه شبکه به طور پویا از Cisco ISE بارگیری میشوند، بنابراین تغییرات در SG-ACLها در شبکه نیازی به provision شدن ندارند. در بسیاری از سیستمعاملهای سیسکو، توابع SG ACL با line rate کار میکنند و این امکان را برای ACLها در 10G ، 40G و حتی 100G فراهم میکنند.

3ـ اتوماسیون اصول فایروال:

سازمان ها عادت دارند که دسترسی به assetهای محافظت شده را براساس آدرس IP آن تعریف کنند. این امر اغلب منجر به ایجاد جداول بزرگ اصول فایروال می شود و درک و مدیریت آنها دشوار است. در مراکز دادهی مجازیسازی شده، ممکن است تعداد زیادی سرور logical برای محافظت وجود داشته باشند و تغییر در آنها به دلایل مدیریت بار کار (workload) و دلایل جابجایی بیشتر است.

راه حل Cisco TrustSec:

با استفاده از Cisco TrustSec، می توان اصول فایروال را با استفاده از roleهای سرور و نه آدرس IP یک asset نوشت. این امر پالیسیها را سادهتر کرده و آنها را در درک ، اداره و حسابرسی آسانتر می کند.

برای مراکز دادهی مجازیسازی شده، فانکشن های Cisco TrustSec تعبیه شده در پلتفرم سوئیچینگ مجازی Cisco Nexus® 1000V اجازه میدهند تا وظیفهی تعیین role سرورها در یک پروفایل provisioning تهیه شده مشخص شود و به طور خودکار با فایروالهای سیسکو به اشتراک گذاشته شود. هرچه بار کاری (workload) بیشتری برای یک پلتفرم مشخص وجود داشته باشد، یا با جابهجایی بار کاری، فایروال ها با اطلاعات عضویت در گروه خیلی سریعالسیر به روز (update) میشوند.

برای اینکه سرورهای جدید در roleهای موجود نگاشت شوند، نیازی به تغییر در جدول اصول فایروال نیست. به شکل زیر که جدول اصول فایروال Cisco TrustSec را نشان میدهد، توجه کنید:

دسترسی ایمن BYOD یا دسترسی به «هر نوع دستگاهی»:

Cisco TrustSec می تواند از extensive ISE profiling، اعتبارسنجی وضعیتی و توابع ادغام مدیریت دستگاه موبایل به عنوان بخشی از فرایند طبقهبندی استفاده کند. Cisco TrustSec میتواند کنترلهای پیشرفتهای را که در صورت ترجیح در شبکه و یا به طور خاص در فانکشنهای فایروال انجام دهد و طبقهبندی contextual از ISE را نیز در نظر میگیرد.

خلاصهای از مزایای Cisco TrustSec:

- پالیسی ساده شده با توجه به زمینهی بیزینس یا کسب و کار

ـ بر اساس زبان معنی دار بیزینس یا کسب و کار و نه جزئیات شبکه.

ـ بر اساس گروههایی که هنگام انتقال منابع تغییر نمیکنند.

ـ مدیریت پالیسی را به تیم بررسی امنیت بازمیگرداند.

- افزایش امنیت و کاهش پیچیدگی

ـ طراحی ساده، مهندسی ترافیک را کاهش داده و عملکرد مرکز داده (data center) را بهبود میبخشد.

ـ علامت گذاری line-rate بسیار مقیاسپذیر و اجرای پالیسی در دستگاه های مناسب

ـ پیچیدگی کمتر شبکه نسبت به سایر روشهای سگمنتبندی، مانند VLANها

- کاهش هزینههای عملیاتی

ـ فایروال خودکار و مدیریت اکسس کنترل

ـ کاهش در نگهداری، پیچیدگی و سربار ACL

ـ افزایش agility از خودکارسازی، انتقالها و تغییرات

مؤلفههای راه حل دسترسی ایمن و مطمئن Cisco TrustSec:

FlexAuth (802.1X, WebAuth, MAB): All Cisco Catalyst® switching platforms

Device sensors: Cisco Catalyst 3000 Series; Cisco Catalyst 4500 Series with Supervisor 7(L)-E; Cisco Wireless LAN Controllers

Cisco TrustSec:

Cisco Catalyst 2960-S/SF/C, 3560, 3560-E/C, 3750, 3750-E Series: SXP only

Cisco Catalyst 3560-X, 3750-X Series: SXP, SGT, SGACL

Cisco Catalyst 4500 Series with Supervisor 6(L)-E, 7(L)-E: SXP only

Cisco Catalyst 6500 with Supervisor Engine 2T: SXP, SGT, SGACL

Cisco Nexus 7000 and 5000 Series: SXP, SGT, SGACL

Cisco Nexus 1000v: SXP only

Cisco Wireless LAN Controller 2500, 5500, Cisco Wireless Service Module (WiSM) 2, Cisco Wireless Controller on Cisco Services-Ready Engine (SRE): SXP only

Cisco Integrated Services Router G2: SXP, Security Group Firewall (SG-FW)

Cisco ASR 1000 Series Aggregation Services Router: SXP, SG-FW

Cisco ASA 5500 Series Adaptive Security Appliances: SXP, SG-FW

Virtual Desktop Infrastructure (VDI) and Cisco AnyConnect® Secure Mobility Client with Remote Desktop Protocol (RDP)

اطلاعاتی دربارهی معماری Cisco TrustSec:

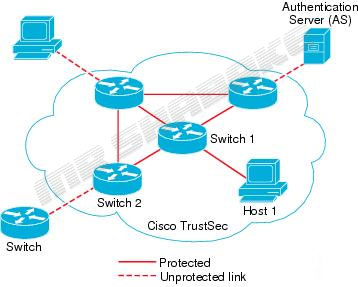

معماری امنیتی Cisco TrustSec با ایجاد دامنهی دستگاههای قابل اعتماد شبکه، شبکههای امنی را ایجاد میکند. هر دستگاه موجود در دامنه (domain) توسط همتاهای (peer) خود تأیید (authenticate) میشود. ارتباطات بین لینکها بین دستگاههای موجود در دامنه با ترکیبی از رمزگذاری، بررسی صحت پیام و مکانیسمهای محافظت از پخش مسیر دادهها تأمین میشود.

Cisco TrustSec برای طبقهبندی پکتها (packets) توسط گروههای بررسی امنیت (SG) هنگام ورود به شبکه، از دستگاه و اعتبارنامههای بدست آمده در هنگام تأیید اعتبار (authentication) استفاده میکند. این طبقهبندی پکتها با برچسب زدن (tagging) به پکتهای موجود در شبکهی Cisco TrustSec حفظ میشود تا بتوان آنها را به درستی به منظور اعمال امنیت و سایر معیارهای پالیسی در طول مسیر داده شناسایی کرد. این tag، با نام (security group tag (SGT، به شبکه اجازه میدهد تا با فعال کردن دستگاه endpoint بتواند از SGT برای فیلتر کردن ترافیک، سیاست کنترل دسترسی یا همان اکسس کنترل را اعمال کند.

معماری Cisco TrustSec دارای سه بخش اصلی است:

1ـ زیرساخت شبکهای تأیید اعتبار شده (Authenticated):

پس از تأیید اعتبار اولین دستگاه (به نام دستگاه seed) با authentication server برای شروع دامنهی Cisco TrustSec، هر دستگاه جدیدی که به دامنه اضافه میشود توسط دستگاههای همتای (peer) خود در دامنه تأیید میشود. peerها به عنوان واسطه برای سرور تأیید اعتبار دامنه عمل میکنند. هر دستگاهی که جدید تأیید شده باشد، توسط سرور احراز هویت طبقهبندی میشود و بر اساس هویت (identity)، نقش (role) و وضعیت امنیت (security posture)، شمارهی گروه امنیتی به آن اختصاص میابد.

2ـ پالیسیهای اکسس کنترلهای مبتنی بر گروه امنیتی:

در دامنهی Cisco TrustSec بر اساس نقش (role) (همانطور که توسط شمارهی گروه امنیتی نشان داده شده است) دستگاههای مبدأ و مقصد به جای آدرسهای شبکه، مستقل از توپولوژی هستند. پکتهای جداگانه با شماره گروه امنیتی منبع تگگذاری و مشخص می شوند.

3ـ ارتباطات ایمن، با داشتن سخت افزار قادر به رمزگذاری (encryption):

ارتباط با هر لینک بین دستگاههای موجود در دامنه میتواند با ترکیبی از رمزگذاری، بررسیهای یکپارچگی پیام و مکانیسمهای محافظت از پخش مجدد دادهها ایمن شوند.

به تصویر زیر توجه کنید؛ این تصویر، مثالی از یک دامنهی Cisco TrustSec را نشان می دهد. در این مثال، چندین دستگاه شبکه و یک دستگاه endpoint در دامنهی Cisco TrustSec قرار دارند. یک دستگاه endpoint و یک دستگاه شبکه در خارج از دامنه هستند زیرا آنها دستگاههای دارای قابلیت Cisco TrustSec نیستند یا از دسترسی آنها خودداری شده است. سرور تأیید اعتبار (authentication server) خارج از دامنهی Cisco TrustSec در نظر گرفته میشود. این یک (Cisco Identities Service Engine (Cisco ISE یا یک Cisco ACS است.

هر یک از شرکتکنندگان در فرآیند احراز هویت Cisco TrustSec در یکی از نقشهای زیر عمل میکنند:

- Supplicant:

یک دستگاه غیرمجاز متصل به یک همتا (peer) در دامنهی Cisco TrustSec است و برای پیوستن به دامنهی Cisco TrustSec تلاش میکند.

- Authentication server:

سروری که هویت فرد متقاضی را تأیید میکند و پالیسیهایی را تعیین میکند که دسترسی متقاضی به خدمات در دامنهی Cisco TrustSec را تعیین میکند.

- Authenticator:

یک دستگاه تصدیق شده که در حال حاضر بخشی از دامنهی Cisco TrustSec است و می تواند از طرف Authentication server، متقاضیان جدید peer را تأیید کند.

سایر مقاله های پیشنهادی :

Cisco IOS چیست و چه کاربردی دارد؟

Cisco IOS چیست و چه کاربردی دارد؟

معرفی انواع Cisco IOS و نحوه انتخاب لایسنس

قابلیت ASA سیسکو با خدمات FirePower

| خرید انواع سوئیچ شبکه از مسترشبکه بزرگترین فروشگاه اینترنتی تجهیزات شبکه با گارانتی معتبر |