Zone-Based Firewall چیست؟

فایروال یک سیستم امنیتی شبکه است که بسته های ورودی یا خروجی را بر اساس قوانین تعریف شده نظارت و اقدام لازم را انجام می دهد. فایروال می تواند یک دستگاه سخت افزاری یا یک نرم افزار باشد.

Zone-Based Firewall چیست؟

فهرست محتوا

این فایروال، جانشین Firewall Legacy Cisco IOS به نام (CBAC) Context-Based Access Control است. اولین چیزی که هنگام اجرای فایروال Zone-Based باید درک شود این است که پیکربندی آن با پیکربندی های فایروال CBAC که در گذشته استفاده می شد متفاوت است.

در پیکربندی فایروال CBAC، هر اینترفیس به صورت جداگانه با یک سیاست خاص پیکربندی شده بود که در ترکیب با لیست دسترسی (ACL) کار می کرد. ترافیک برای پروتکل های خاص پیکربندی شده، بازرسی می شد و براساس پیکربندی مجاز یا غیر مجاز بودند. یکی از اصلی ترین مشکلاتی که مردم با CBAC داشتند این بود که به تعداد زیادی دستور پیکربندی برای ورود به هر اینترفیس مرتبط نیاز داشت. این پیکربندی را بسیار زمانبر ساخته و تغییرات جزئی را نیز زمانبر می کرد.

مفهوم ZBF منطقه ای است که رابط های مختلف را با ویژگی های امنیتی یکسان یا سطح اطمینان یکسانی گروه بندی می کند. مجوزها برای انتقال ترافیک بین مناطق (ZONE) یا داخل یک منطقه است، نه بین رابط (اینترفیس) های فیزیکی.

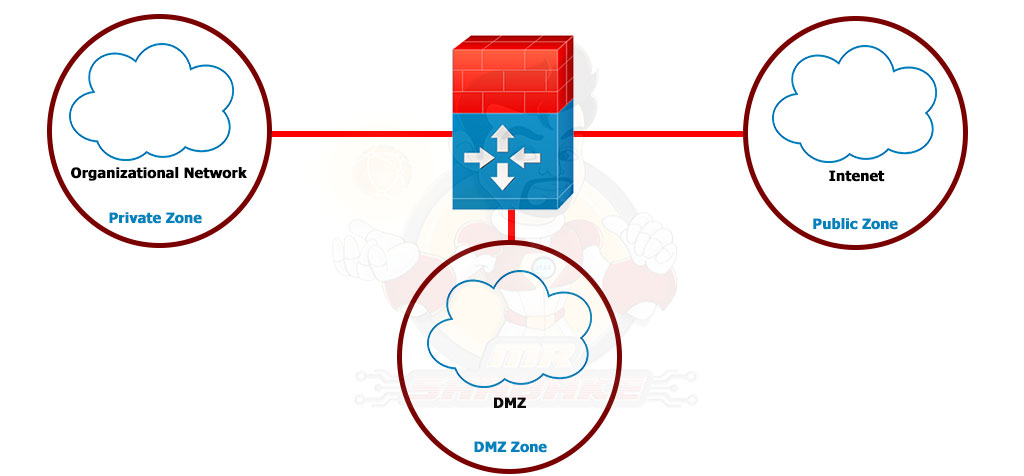

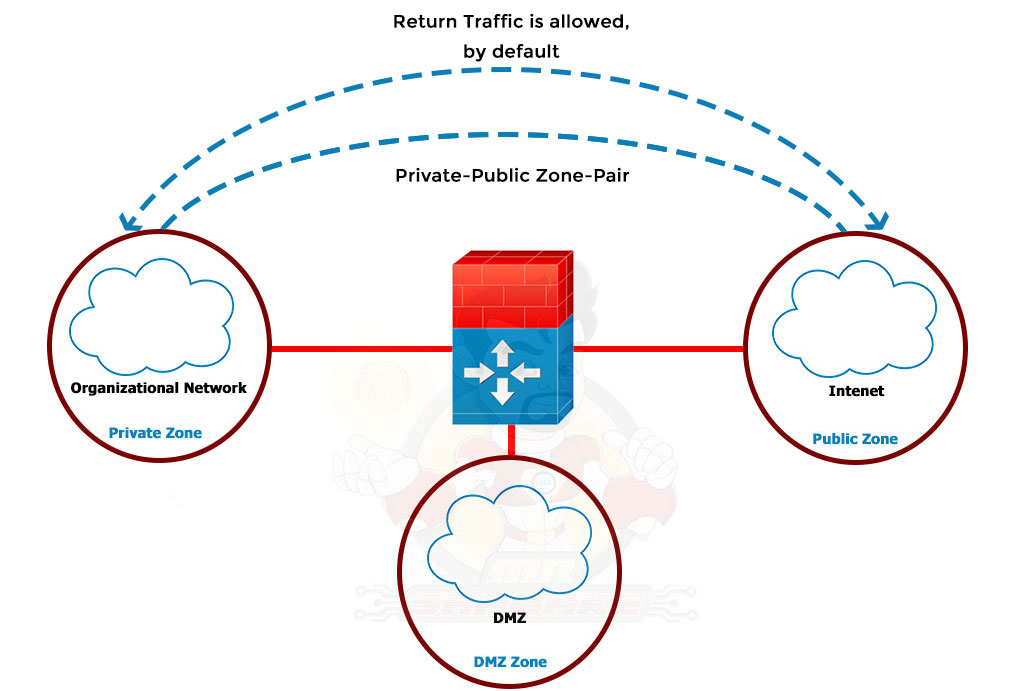

با استفاده از فایروال Zone-Based، مناطقی برای هر قسمت از شبکه ایجاد می شوند که به سیاست های کنترل دسترسی / ترافیک متفاوتی نیاز دارند. متداول ترین پیکربندی در این مدل فایروال، داشتن مناطق خصوصی (داخل)، عمومی (خارج) و DMZ (غیرنظامی) است.

منطقه خصوصی برای رابط هایی است که ترافیک را به سمت داخل شبکه سازمانی هدایت می کنند ، منطقه عمومی برای رابط هایی است که ترافیک را به سمت یک شبکه عمومی (به عنوان مثال اینترنت) می فرستند و منطقه DMZ (در صورت نیاز) برای رابط هایی است که ترافیک را به سمت یک شبکه DMZ می فرستند (به عنوان مثال سرورهای وب و ایمیل). هنگام پیکربندی این فایروال، رابط های موجود در روتر می توانند همزمان فقط بخشی از یک منطقه باشند. البته تعداد مناطق به این پیکربندی نمونه محدود نمی شود.

بیشتر بخوانید:DMZ چیست

فایروال Zone-Based یک روش پیشرفته از فایروال stateful است. این نوع فایروال یک پایگاه داده حاکم دارد که در آن آدرس IP مبدا ، آدرس IP مقصد، شماره پورت مبدا و شماره پورت مقصد ثبت و نگهداری می شود. به همین دلیل، فقط پاسخ های مربوط به این آدرس ها مجاز هستند.

روتر Cisco IOS را می توان از طریق دو روش فایروال ساخت:

- با استفاده از CBAC: یک لیست دسترسی(ACL) ایجاد کرده و آن را روی رابط ها اعمال کنید و در نظر داشته باشید که چه ترافیکی باید مجاز یا ممنوع باشد و در چه جهتی.

- استفاده از فایروال مبتنی بر Zone.

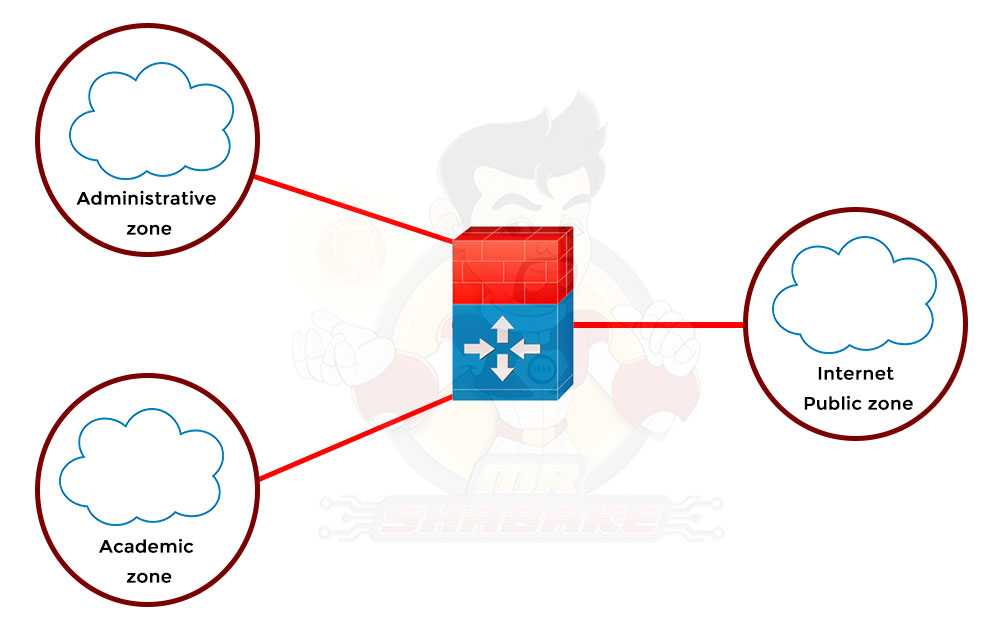

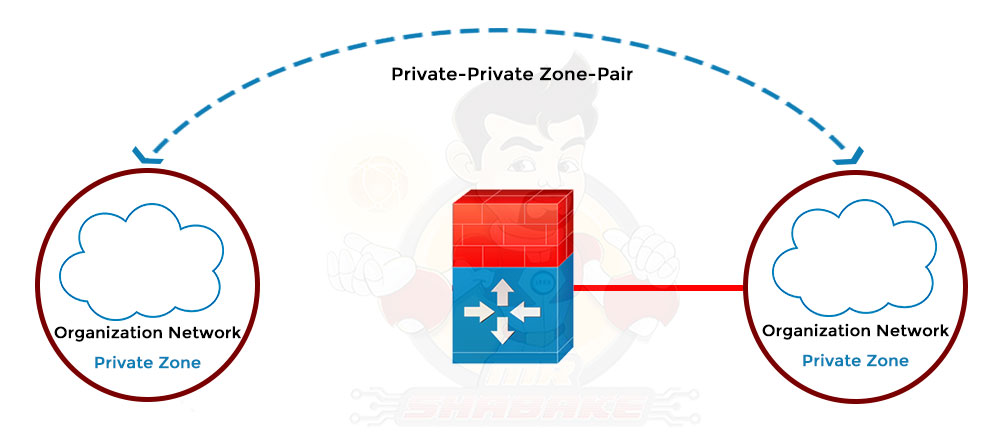

مثال دیگر از انواع پیکربندی فایروال Zone-Based هنگامی استفاده می شود که چندین حوزه اداری در داخل سازمان وجود داشته باشد. به عنوان مثال، در یک محیط دانشگاه، دستگاههایی وجود دارد که اصولاً برای مدیریت و دستگاه هایی که عمدتا برای دانشگاهیان استفاده می شوند. به منظور محافظت از دستگاه های اداری در برابر دستگاه های دانشگاهی، می توان مناطق جداگانه ای ایجاد کرد. نمونه ای از این پیکربندی منطقه در شکل نشان داده شده است.

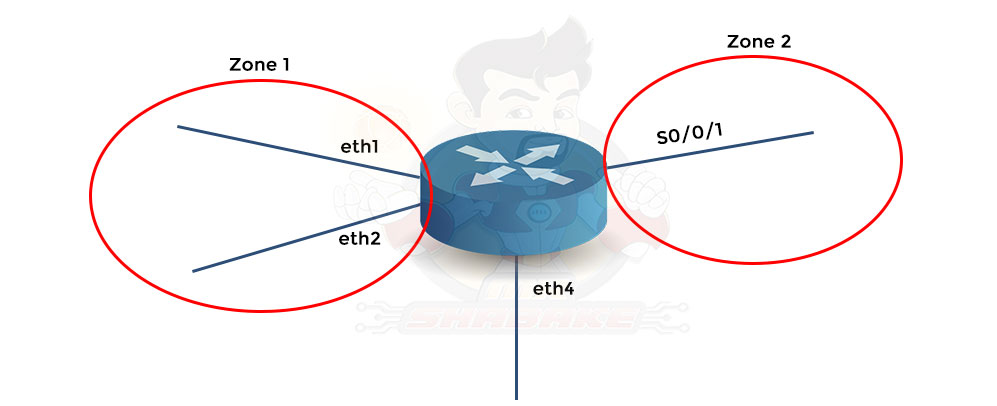

Zone: یک منطقه است که در آن دستگاه هایی با سطح اعتماد یکسان زندگی می کنند. پس از ایجاد یک منطقه، یک رابط به یک منطقه اختصاص داده می شود. به طور پیش فرض، ترافیک از یک منطقه به منطقه دیگر مجاز نیست.

همانطور که می بینید رابط (اینترفیس) های eth1 و 2 مربوط به منطقه 1 هستند، رابط 1s0 / 0/ متعلق به منطقه 2 است و رابط eth4 متعلق به هیچ رابطی نیست.

اگر جریان ترافیکی بین رابط در منطقه 1 و رابط در منطقه 2 باشد، از خط مشی پیش فرض یا خط مشی سفارشی استفاده می شود.

اگر جریان ترافیکی بین رابط در منطقه 1 و رابط دیگر در همان منظقه وجود داشته باشد ، از هیچ خط مشی (Policy) استفاده نمی شود.

اکنون با درک کامل از مناطق، بیایید ببینیم که چگونه این مناطق مختلف به یکدیگر متصل شده اند. هنگام پیکربندی دسترسی و سیاست بین مناطق، زوج های منطقه برای ایجاد ارتباط یک منطقه با منطقه دیگر ایجاد می شوند. که در ادامه انواع انها را توضیح خواهیم داد:

Zone-pair (زوج منطقه):

خط مشی هایی تعریف می شوند که در آن ترافیک مشخص می شود (چه نوع ترافیکی) و سپس چه اقدامی باید انجام شود (غیر مجاز، مجاز). سپس ما باید این سیاست ها را برای یک زوج منطقه اعمال کنیم. یک Zone-pair همیشه یک جهته است. اگر می خواهیم آن را دو طرفه کنیم، باید یک Zone-pair دیگر ایجاد کنیم.

به عنوان مثال، ما می خواهیم ترافیک از داخل شبکه به خارج شبکه مجاز شود، پس باید یک Zone-pair ایجاد کنیم. در این صورت ایجاد ترافیک از شبکه داخلی و پاسخ از خارج از شبکه مجاز است (stateful filtering).

حال، اگر می خواهیم به ترافیک خارج از شبکه امکان دسترسی به شبکه را بدهیم، باید یک Zone-pair (زوج منطقه) جداگانه بسازیم. اگر ترافیک از شبکه خارج ایجاد شود، این Zone-pair اجازه می دهد تا ترافیک به شبکه داخلی برسد.

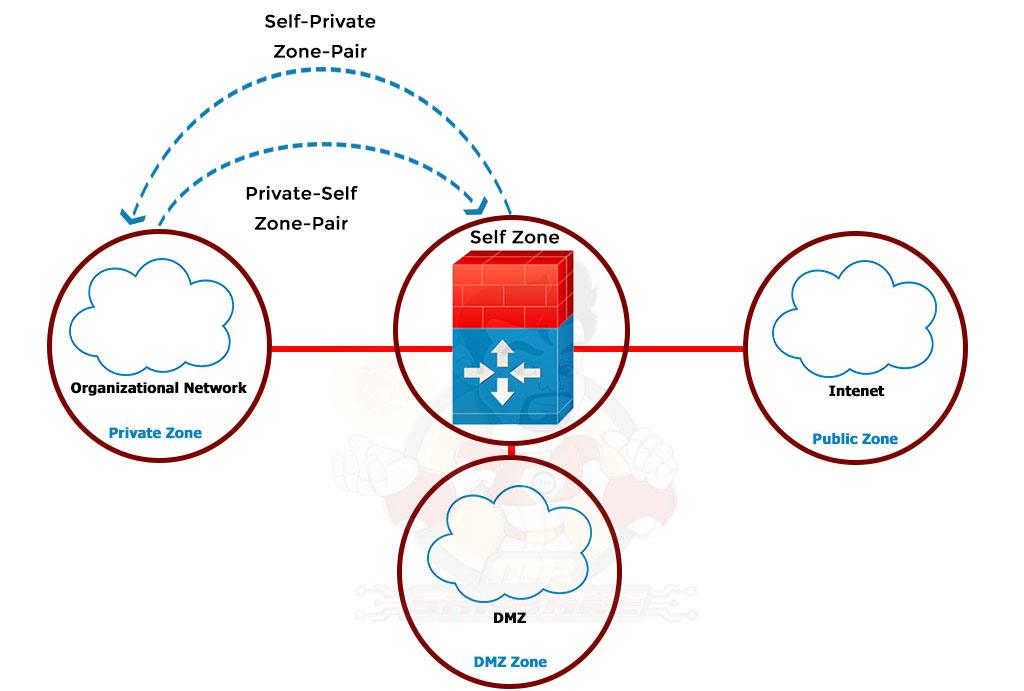

Self-zone:

ترافیکی که به روتر هدایت می شود ، صرف نظر از اینکه دستگاه از چه روشی ارسال کرده باشد، به عنوان self zone شناخته می شود. ترافیکی که از روتر ایجاد می شود به عنوان ترافیکی که از خود منطقه می آید شناخته می شود. ترافیک رفتن به روتر به عنوان ترافیک رفتن به Self-zone در نظر گرفته می شود. به طور پیش فرض، ترافیک به سمت منطقه self zone یا از آن مجاز است، اما می توان آن را با توجه به سیاست های اعمال شده تغییر داد.

Intrazone:

آخرین مورد اساسی که باید درک شود نحوه تعامل فایروال Zone-Based با لیست کنترل دسترسی (ACL) موجود است. از آنجا که ACL ها در پیکربندی فایروال Zone-Based استفاده نمی شوند، توجه به این نکته مهم است که وقتی روی یک رابط که به عنوان بخشی از یک منطقه نیز در نظر گرفته می شود، به طور مشترک ACL نیز وجود داشته باشد، ACL همیشه قبل از هر یک از موارد در نظر گرفته می شود. برای در نظر گرفتن خط مشی Zone-Based، ACL های موجود باید پیکربندی شوند تا از طریق آن برخی از ترافیک ها امکان پذیر باشد.

با نامگذاری مناطق، سیاست هایی ایجاد می شود که ترافیک شامل چه نوع ترافیکی است که مجاز به ایجاد و اجازه عبور از داخل شبکه به خارج شبکه است یا خیر و چه اقداماتی باید انجام شود.

اقدامات می تواند به صورت زیر باشد:

ـ Inspect(بازرسی): بازرسی از ترافیکی که از مبدأ به مقصد می رود، انجام می شود به طور خودکار اجازه بازگشت ترافیک را می دهد و برای پروتکل هایی که سیاست برای آنها اعمال شده است، در پایگاه داده حاوی اطلاعات ثبت می کند تا پاسخ ها را (برای داخل شبکه) دوباره برگرداند.

ـ drop: اگر ترافیک با خط مشی ها مطابقت نداشته باشد، اقدام پیش فرض را انجام می دهد.

ـ pass: ترافیک از یک منطقه به منطقه دیگر مجاز است اما ارتباطی برقرار نیست.

ترافیکی که با خط مشی ها مطابقت نداشته باشد وارد خط مشی پیشفرض می شود. این سیاست ها برای یک جهت (مانند داخل به خارج) در یک Zone-pair تعریف می شود.

اگر شرایط، مستلزم اجازه ایجاد ترافیک اولیه در هر دو جهت باشد (داخل به خارج از شبکه و خارج به داخل شبکه) ، دو جفت Zone-pair ایجاد می شود و سیاست های جداگانه اعمال می شود.

بیشتر بخوانید: WAF یا Web application firewalls چیست؟

مزایای استفاده از Zone-Based Firewall:

- در این فایروال ترافیک برخلاف CBAC مسدود شده است.

- هیچ ترافیکی از یک منطقه به منطقه دیگر مجاز نیست، در حالی که در CBAC، اگر هیچ ACL اعمال نشود ، همه ترافیک ها مجاز هستند.

- برخلاف CBAC، فایروال مبتنی بر Zone به شدت وابسته به ACL نیست.

افزودن رابط دیگر آسان است زیرا فقط باید ناحیه ای که رابط به آن تعلق دارد اعمال شود و تمام سیاست ها همان است که قبلاً برای آن ناحیه اعمال شده است.

| شما می توانید کلیه تجهیزات شبکه مورد نیاز خود را از فروشگاه اینترنتی مسترشبکه با بهترین قیمت و کیفیت همراه با گارانتی معتبر خریداری نمایید. |