DMZ چیست و چه کاربردی دارد؟ به همراه ویدئو

| این مقاله در تاریخ 14 اردیبهشت 1400 نوشته و در تاریخ 7 اسفند 1402 مورد بازبینی قرار گرفته است. |

DMZ چیست؟

فهرست محتوا

DMZ یا Demilitarized zone در دنیای واقعی به منطقه ای گفته می شود که نیروهای نظامی اجازه ورود به آن منطقه را ندارند و اما در یک شبکه کامپیوتری به محیطی گفته می شود که حفاظت فایروال در آن وجود ندارد. در واقع DMZ یک شبکه محیطی است که از شبکه داخلی محلی (LAN) سازمان در برابر ترافیک غیرقابل اعتماد محافظت می کند. یعنی شبکه DMZ شامل خدماتی می باشد که در معرض دسترسی عموم قرار دارد و معمولا این نقطه ناامن، اینترنت می باشد.

معنای DMZ، زیر شبکه ای است که بین اینترنت عمومی و شبکه های خصوصی قرار دارد. شبکه DMZ سرویس های خارجی را در معرض شبکه های غیرقابل اعتماد قرار می دهد و یک لایه امنیتی اضافی برای محافظت از اطلاعات حساس ذخیره شده در شبکه های داخلی، با استفاده از فایروال برای فیلتر کردن ترافیک ، ایجاد می کند.

هدف نهایی DMZ این است که به سازمان اجازه دسترسی به شبکه های غیرقابل اعتماد مانند اینترنت را بدهد، در حالیکه از امنیت شبکه خصوصی یا شبکه محلی آن اطمینان حاصل می کند. سازمان ها معمولاً خدمات و منابع خارجی و همچنین سرورهای (DNS)، پروتکل انتقال فایل (FTP)، ایمیل، پروکسی، پروتکل انتقال صدا از طریق اینترنت (VoIP) و وب سرورها را در DMZ ذخیره می کنند. در نتیجه، رویکرد شبکه DMZ دسترسی مستقیم به داده های سازمان و سرورهای داخلی از طریق اینترنت را برای هکر دشوارتر می کند.

شبکه DMZ چگونه کار می کند؟

برای مثال شرکتی را در نظر بگیرید که دارای یک وب سایت است و باید وب سرور خود را از طریق اینترنت قابل دسترسی نماید. اما همانطور که می دانید این کار می تواند کل شبکه داخلی آن را به خطر بیاندازد. برای جلوگیری از آن می توان از یک شرکت ارائه دهنده هاست درخواست کرده تا وب سایت یا سرورهای عمومی را از طریق فایروال میزبانی نماید، که این کار ممکن است بر عملکرد تاثیر بگذارد. بنابراین بهتر است در عوض توسط سرورهای عمومی در شبکه ای مجزا و جداگانه میزبانی شوند.

یک شبکه DMZ یک بافر بین اینترنت و شبکه خصوصی یک سازمان فراهم می کند. شبکه DMZ توسط یک درگاه امنیتی مانند فایروال که ترافیک بین DMZ و LAN را فیلتر می کند، جدا شده است. البته DMZ توسط درگاه امنیتی دیگری محافظت می شود که ترافیکی را که از شبکه های خارجی وارد می شود را نیز فیلتر می کند.

این مکان بین دو فایروال واقع شده است و تنظیمات فایروال DMZ قبل از ورود به سرورهای میزبان در شبکه DMZ، از مشاهده بسته های شبکه ورودی توسط یک فایروال یا سایر ابزارهای امنیتی اطمینان حاصل می کند. این بدان معناست که حتی اگر یک مهاجم پیچیده قادر به عبور از اولین فایروال باشد، قبل از آسیب رساندن به یک شبکه، باید به تنظیمات DMZ نیز دسترسی داشته باشد.

اگر یک مهاجم بتواند به فایروال خارجی نفوذ کند و سیستمی را در DMZ به خطر بیندازد، پس از آن باید قبل از دسترسی به داده های حساس شرکت، از یک فایروال داخلی نیز عبور کنند. ممکن است یک هکر ماهر بتواند یک DMZ امن را به خطر بیاندازد، اما تنظیمات موجود در شبکه DMZ شما را از این تهدیدات مطلع خواهد کرد.

برای مثال برخی از سازمان ها که امنیت اطلاعات برای آنها اهمیت دارد یک پروکسی بر روی سرور DMZ نصب می کنند، که با استفاده از آن می توانند کلیه فعالیت های یک کاربر را ضبط کرده و زیر نظر داشته باشند و یا حتی اطمینان داشته باشند که کارمندان از اینترنت استفاده می کنند.

برای مثال فرض کنید که شما در ساختار شبکه DMZ خود یک سرویس ایمیل دارید، و کاربران اینترنتی از آن استفاده می کنند، اما مدیر همین سرور تصمیم می گیرد به این سرور که در شبکه داخلی قرار داشته و توسط فایروال Publish شده است دسترسی پیدا کند، چه مشکلی پیش می آید ؟ با استفاده از Reverse Proxy شما می توانید به وی اجازه برقرار ارتباط Remote به سرور مورد نظر را بدهید.

توجه کنید که در چنین حالت هایی برای کاهش خطرات موجود شما از فایروال های لایه هفتم یا Application Layer Firewall ها استفاده می کنید تا درصد بروز حملات به سرورها از طریق Reverse Proxy را کاهش دهید. این روش امن ترین روش برقراری ارتباط از خارج شبکه به داخل آن می باشد.

بیشتر بخوانید: PAM یا Privileged Access Management چیست؟

جهت آشنایی بیشتر با DMZ ویدئو زیر را مشاهده نمایید:

مزایای استفاده از DMZ:

مزیت اصلی DMZ فراهم کردن شبکه داخلی با یک لایه امنیتی اضافی از طریق محدود کردن دسترسی به داده های حساس و سرورها است. شبکه DMZ بازدید کنندگان وب سایت را قادر می سازد تا خدمات خاصی را بدست آورند در حالی که یک بافر بین آنها و شبکه خصوصی سازمان فراهم می کند.

در نتیجه، DMZ مزایای زیر را ارائه می دهد:

ـ امکان کنترل دسترسی: مشاغل می توانند از طریق اینترنت عمومی، دسترسی به خدمات خارج از محیط شبکه داخلی خود را در اختیار کاربران قرار دهند. DMZ امکان دسترسی به این سرویس ها را در حین اجرای تقسیم بندی شبکه فراهم می کند تا دسترسی کاربر غیر مجاز به شبکه خصوصی را دشوارتر کند. شبکه DMZ همچنین ممکن است شامل یک سرور پراکسی باشد که جریان داخلی ترافیک را متمرکز کرده و نظارت و ضبط آن ترافیک را ساده می کند.

ـ جلوگیری از شناسایی شبکه: با تهیه یک بافر بین اینترنت و یک شبکه خصوصی، یک DMZ مانع از انجام کار شناسایی توسط مهاجمان در تأمین اهداف بالقوه می شود. سرورهای داخل DMZ در معرض دید عموم قرار می گیرند اما توسط فایروال یک لایه امنیتی دیگر ارائه می شود که مانع از مشاهده حمله به داخل شبکه داخلی می شود. حتی اگر یک سیستم DMZ به خطر بیافتد، فایروال داخلی شبکه خصوصی را از DMZ جدا می کند تا امنیت آن را حفظ کرده و شناسایی خارجی را دشوار کند.

ـ مسدود کردن کلاهبرداری پروتکل اینترنت (IP): مهاجمان می توانند با جعل آدرس IP و جعل هویت دستگاه تأیید شده به سیستم در شبکه، به سیستم ها دسترسی پیدا کنند. DMZ می تواند چنین تلاش های کلاهبرداری را کشف و متوقف کند زیرا سرویس دیگری قانونی بودن آدرس IP را تأیید می کند. شبکه DMZ همچنین تقسیم بندی شبکه را ایجاد می کند تا فضایی برای سازماندهی ترافیک و دسترسی به خدمات عمومی به دور از شبکه خصوصی داخلی ایجاد کند.

بیشتر بخوانید: WAF یا Web application firewalls

خدمات شبکه DMZ شامل:

- سرورهای DNS

- سرورهای FTP

- سرورهای نامه

- سرورهای پروکسی

- وب سرورها

طراحی و معماری DMZ:

شبکه DMZ یک “شبکه کاملاً باز” است، اما روشهای مختلفی برای طراحی و معماری وجود دارد که از آن محافظت می کند. در این معماری ها از فایروال دوگانه استفاده می کنند که می تواند برای توسعه سیستم های پیچیده تر گسترش یابد.

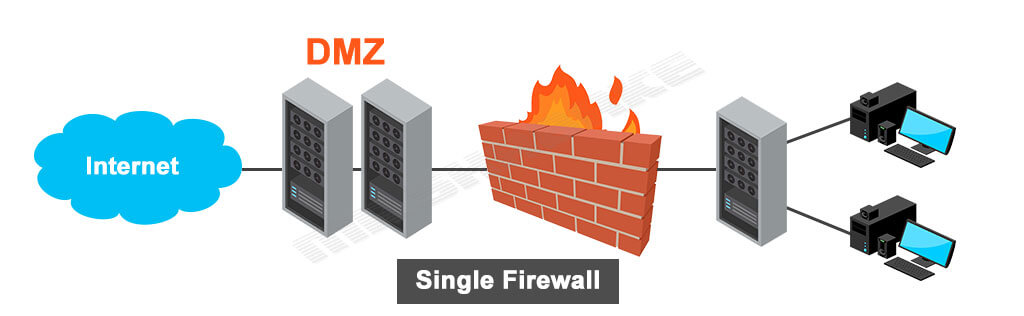

1ـ فایروال منفرد: شبکه DMZ با طراحی تک فایروال به سه یا چند رابط شبکه نیاز دارد. اولین شبکه خارجی است که اتصال اینترنت عمومی را به فایروال متصل می کند. شبکه دوم شبکه داخلی را تشکیل می دهد در حالی که شبکه سوم به DMZ متصل است. قوانین مختلف ترافیکی را که اجازه دسترسی به DMZ را دارند و اتصال به شبکه داخلی را محدود می کنند کنترل می کنند. در این حالت شما یک فایروال سخت افزاری یا نرم افزاری دارید که دارای حداقل سه کارت شبکه می باشد که طراحی DMZ شما در این سه کارت شبکه جای می گیرد.

ارتباط خارجی شما که به اینترنت و شبکه ISP متصل می شود به درون کارت شبکه اول متصل می شود. شبکه داخلی شما به کارت شبکه دوم موجود و در نهایت شبکه DMZ شما نیز به کارت شبکه سومی که بر روی فایروال قرار دارد متصل می شود. در اینجا فایروال ما یک Single Point Of Failure ایجاد کرده است، به این معنی که با از بین رفتن این فایروال یا بروز اختلال در آن کلیه شبکه هایی که به آن متصل شده اند دچار مشکل خواهند شد.

همچنین اگر ترافیک بین شبکه ها زیاد باشد این فایروال به تنهایی ممکن است نتواند سرویس دهی را انجام دهد و شبکه شما کند شود. به هر یک از این کارت شبکه ها در اصطلاح یک Zone یا محدوده گفته می شود. معمولا برای نمایش این ساختار برای مستند سازی از رنگ بنفش برای شبکه داخلی ، سبز برای شبکه DMZ و قرمز برای شبکه اینترنت استفاده می شود.

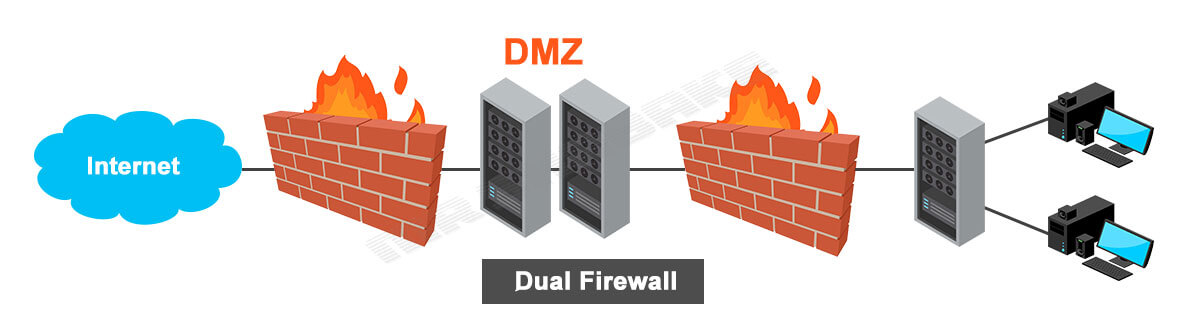

2ـ دیوار آتش یا فایروال دوگانه: استقرار دو فایروال با شبکه DMZ بین آنها به طور کلی گزینه ایمن تری است. فایروال اول فقط به ترافیک خارجی DMZ اجازه می دهد و دومی فقط به ترافیکی که از DMZ به شبکه داخلی می رود اجازه می دهد. یک مهاجم مجبور است برای دسترسی به شبکه LAN سازمان، هر دو فایروال را رد کند. استفاده از دو عدد فایروال در طراحی شبکه DMZ یکی از امن ترین طراحی های موجود در DMZ را به شما ارائه می دهد.

اولین فایروال که به آن front-end firewall هم گفته می شود به گونه ای تنظیم می شود که ترافیک را از شبکه اینترنت دریافت و به آن ارسال می کند، این ترافیک قاعدتا ابتدا به Zone ای که به DMZ معروف است متصل می شود. فایروال دوم به گونه ای تنظیم می شود که ترافیک ورودی و خروجی به شبکه داخلی را مدیریت می کند و در اصطلاح به آن back-end firewall گفته می شود.

سازمان ها همچنین می توانند کنترلهای امنیتی را برای بخشهای مختلف شبکه تنظیم کنند. این بدان معنی است که یک سیستم تشخیص نفوذ (IDS) یا سیستم پیشگیری از نفوذ (IPS) در یک DMZ می تواند به گونه ای پیکربندی شود که هرگونه ترافیک دیگری غیر از درخواست پروتکل انتقال Hypertext Secure (HTTPS) به پورت 443 پروتکل کنترل انتقال (TCP) را مسدود کند. این طراحی از امنیت بیشتری برخوردار است ، دلایل مختلفی برای اثبات این موضوع وجود دارد. ایجاد مشکل و خرابکاری در دو فایروال طبیعی است که از یک فایروال سخت تر است و یک هکر به ناچار بایستی انرژی بیشتری برای هک این سرورها بگذارد. اگر فایروالهای مورد استفاده در این طراحی از دو نوع مختلف باشند ، درجه امنیتی را بالاتر خواهند برد ، وجود نقطه ضعف امنیتی در یکی از سرورها باعث بروز مشکل در سرور دیگری یا فایروال دیگری نخواهد شد

بیشتر بخوانید: معرفی 7 نوع جدید DDoS Attack

اهمیت شبکه DMZ: چگونه از آنها استفاده می شود؟

شبکه DMZ از زمان معرفی فایروال ها و نقش امنیت شبکه های سازمانی بسیار مهم بوده. آنها با جدا کردن شبکه های داخلی از سیستم هایی که می توانند توسط مهاجمان هدف قرار گیرند، از داده ها ، سیستم ها و منابع حساس سازمان محافظت می کنند. DMZ ها همچنین سازمان ها را قادر می سازند تا سطح دسترسی به سیستم های حساس را کنترل و کاهش دهند.

شرکت ها به طور فزاینده ای از کانتینرها و ماشین های مجازی (VM) برای جداسازی شبکه ها یا برنامه های خاص خود از بقیه سیستم های خود استفاده می کنند. رشد ابر به این معنی است که بسیاری از مشاغل دیگر نیازی به وب سرورهای داخلی ندارند. آنها همچنین بسیاری از زیرساخت های خارجی خود را به ابر با استفاده از برنامه های نرم افزار به عنوان سرویس (SaaS) انتقال داده اند.

به عنوان مثال ، یک سرویس Cloud مانند Microsoft Azure به سازمانی که برنامه ها را در داخل و در شبکه های خصوصی مجازی (VPN) اجرا می کند، اجازه می دهد تا از روش ترکیبی با نشست DMZ بین هر دو استفاده کند. این روش همچنین می تواند هنگام کنترل ترافیک خروجی یا کنترل ترافیک بین یک مرکز داده داخلی و شبکه های مجازی مورد استفاده قرار گیرد.

علاوه بر این، شبکه DMZ در مقابله با خطرات امنیتی ناشی از دستگاه های اینترنت اشیا (IoT) و سیستم های فناوری عملیاتی (OT) ، که یک سطح تهدید گسترده ایجاد می کنند ، مفید واقع می شوند. به این دلیل است که تجهیزات OT برای مقابله یا بازیابی از حملات سایبری به شیوه دستگاههای اینترنت اشیا طراحی نشده است ، که خطر قابل توجهی برای داده ها و منابع حیاتی سازمان است. DMZ تقسیم بندی شبکه را برای کاهش خطر حمله ای که می تواند به زیرساخت های صنعتی آسیب برساند فراهم می کند.

بیشتر بخوانید: معرفی و آموزش پیکربندی فایروال کریو

| شما می توانید فایروال را با بهترین قیمت و کیفیت از مسترشبکه بزرگترین فروشگاه اینترنتی تجهیزات شبکه در ایران خریداری نمایید. |

2 دیدگاه در “DMZ چیست و چه کاربردی دارد؟ به همراه ویدئو”

سلام و وقت بخیر آیا DMZ فیزیکی دارید؟

سلام بله DMZ فیزیکی داریم که درآن منطقه DMZ با استفاده از سوئیچ های فیزیکی درون یک شبکه فیزیکی ایجاد می شوند.