نحوه فعالسازی SSH بر روی سوئیچ شبکه

یکی از مهم ترین دغدغه هایی که امروزه کاربران و مدیران دارند، حفظ امنیت و ایمن سازی شبکه و اطلاعات آن ها می باشد. گاها ممکن است، اطلاعات، بسیار عادی و فاقد ارزش، برای فاش شدن باشند، اما در بیشتر مواقع این اطلاعات حیاتی و ضروری هستند و لو رفتن آنها می تواند آسیب های جبران ناپذیری به شما وارد کند.

در دنیای شبکههای امروزی، مدیریت و پیکربندی دستگاههای شبکه بهطور مداوم و از راه دور امری ضروری است. یکی از روشهای امن و کارآمد برای دسترسی به سوئیچهای شبکه، استفاده از پروتکل SSH (Secure Shell) است. SSH به مدیران شبکه این امکان را میدهد که بهطور امن و رمزنگاریشده به تجهیزات شبکه خود دسترسی پیدا کنند، بدون اینکه اطلاعات حساس آنها در معرض خطر قرار گیرد.

در این آموزش، قصد داریم گامبهگام روش فعالسازی SSH بر روی سوئیچهای شبکه را بررسی کنیم. با استفاده از این روش، میتوانید ارتباطات امنتری را برقرار کرده و از امکانات مدیریتی پیشرفتهتری بهرهمند شوید. این آموزش به شما کمک خواهد کرد تا نحوه پیکربندی SSH، تنظیم نام دستگاه و دامنه، ایجاد کلیدهای رمزنگاری و اعمال تنظیمات دسترسی مناسب را بیاموزید.

با فعالسازی SSH، شما قادر خواهید بود بهراحتی و از هر مکانی به سوئیچهای شبکه دسترسی پیدا کنید و بدون نیاز به حضور فیزیکی، تنظیمات و تغییرات موردنظر خود را اعمال نمایید. پروتکل SSH یک روش رمزنگاری برای حفظ امنیت شبکه شما می باشد و ما در این مقاله قصد داریم ضمن بررسی این پروتکل، نحوه فعالسازی SSH بر روی سوئیچ شبکه را نیز بررسی کنیم؛

آموزش نحوه فعالسازی SSH بر روی سوئیچ شبکه:

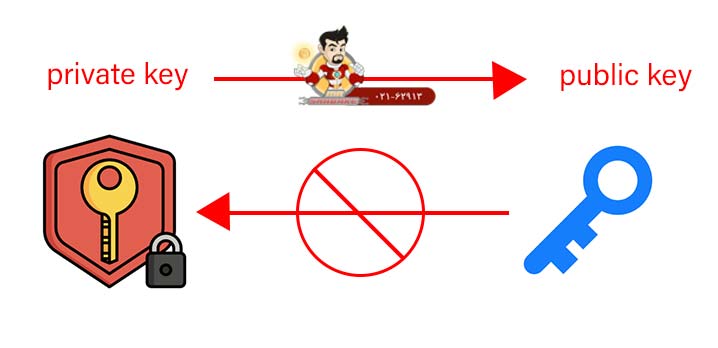

قبل از توضیح در مورد نحوه فعالسازی SSH بر روی سوئیچ شبکه، ابتدا پروتکل SSH چیست را شرح می دهیم تا با عملکرد آن بهتر آشنا شوید. SSH مخفف عبارت Secure Shell یا Secure Socket Shell بوده و یک پروتکل رمزنگاری شبکه است که موجب برقراری ارتباط امن در یک شبکه نا امن می شود. این پروتکل برای برقراری ارتباط ایمن و رمزنگاری به یک کلید با عنوان RSA نیازمند است.

پروتکل SSH دارای دو نسخه می باشد که با عنوان SSH-1 و SSH-2 در سیستم عامل ها موجود است. نصب پروتکل SSH بر روی سرورها به صورت client to server است و شما می توانید با استفاده از سه ابزار SLOGIN، SSH و SCP این پروتکل را فعال سازید. SSH امنیت بیشتری برای اتصالات از راه دور را نسبت به پروتکل Telnet فراهم می کند و با ارائه رمزگذاری قوی در هنگام احراز هویت یک دستگاه، امنیت بیشتری برای شبکه شما به وجود می اورد.

تفاوت SSH و Telnet:

پروتکل SSH یک جایگزین برای Telnet به شمار می آید. نقطه مشترک این دو پروتکل برقراری ارتباط ایمن از راه دور می باشد که بین کامپیوترها و دستگاه ها از طریق محیط CMD ارتباط برقرار می کند. تکنولوژی Telnet در پورت 23 فعال می باشد ولی به دلیل عدم رمزنگاری اطلاعات، امنیت بالایی ندارد و امکان هک شدن و مورد حمله قرار گرفتن آن ها به سادگی وجود دارد اما پروتکل SSH این مشکل را برطرف کرده و با فعال بودن در پورت 22 و همچنین دارا بودن استانداردهایی چون IEFT می تواند امنیت بالاتری ارائه دهد و با رمزنگاری اطلاعات ارسالی و دریافتی، امکان حمله به آن ها را کاهش دهد.

یکی دیگر از مهم ترین تفاوت های پروتکل امنیتی SSH و Telnet در ترافیک بین کاربران و دستگاه های رمزگذاری شده است. SSH می تواند امنیت بالاتری ارائه دهد. برای اینکه بتوانید این قابلیت را در دستگاه های خود فعالسازی کنید نیازمند داشتن IP در تمامی دستگاه های خود هستید، به دلیل عدم IP دهی به سوئیچ هایی که در لایه 2 هستند، از VLAN که یک Interface لایه 3 محسوب می شود استفاده می کنیم. نکته دیگر که برای راه انداری این قابلیت بسیار حائز اهمیت است، برقرار بودن ping میان کامپیوتر و سوئیچ شبکه می باشد.

بیشتر بخوانید: فعال سازی Telnet در سوئیچ سیسکو

پیش نیازهای پیکربندی Secure Shell:

پیش نیازهای پیکربندی سوئیچ برای پوسته ایمن (SSH) به شرح زیر است:

- برای استفاده از SSH، باید software image رمزنگاری (رمزگذاری شده) را روی سوئیچ خود نصب کنید.

- برای اینکه SSH کار کند، سوئیچ به یک جفت کلید عمومی/خصوصی Rivest ،Shamir و Adleman (RSA) نیاز دارد. این پروتکل کپی ایمن (SCP) برای انتقال امن خود به SSH متکی است.

- قبل از فعال کردن SCP، باید SSH، احراز هویت و مجوز را روی سوئیچ به درستی پیکربندی کنید.

- از آنجایی که SCP به SSH برای حمل و نقل ایمن خود متکی است، روتر باید دارای Rivest ،Shamir و Adelman (جفت کلید (RSA)) باشد.

- SCP برای امنیت به SSH متکی است.

- SCP نیاز دارد که تأیید اعتبار، مجوز و مجوز حسابداری (AAA) به گونه ای پیکربندی شود تا روتر بتواند تعیین کند که آیا کاربر سطح امتیاز صحیحی دارد یا خیر.

- یک کاربر باید مجوز مناسب برای استفاده از SCP داشته باشد.

- کاربر دارای مجوز مناسب، می تواند از SCP برای کپی کردن هر فایلی در سیستم فایل سیسکو IOS استفاده کند، یک مدیر مجاز نیز می تواند با استفاده از (IFS) در سوئیچ و دستور کپی، این کار را از یک workstation انجام دهد.

- سرور Secure Shell (SSH) به رمزگذاری IPsec (استاندارد رمزگذاری داده [DES] یا 3DES) نیاز دارد و software image، سرویس گیرنده SSH به یک software image رمزگذاری IPsec (DES یا 3DES) نیاز دارد.

- با استفاده از نام میزبان و نام دامنه IP، نام میزبان و دامنه میزبان را برای دستگاه خود پیکربندی کنید و دستورات در حالت پیکربندی جهانی قرار دهید.

چه محدودیتهایی برای پیکربندی امنیت SSH در سوئیچ های شبکه وجود دارد:

در زیر محدودیتهایی برای پیکربندی سوئیچ در حالت پوسته امن (SSH) وجود دارد.

- سوئیچ از احراز هویت Rivest، Shamir و Adelman (RSA) پشتیبانی می کند.

- SSH فقط از برنامه execution-shell پشتیبانی می کند.

- سرور SSH و سرویس گیرنده SSH فقط در استاندارد رمزگذاری داده ها (DES) 56 بیتی، پشتیبانی می شوند و نرم افزار رمزگذاری داده 3DES (168 بیتی) در software image DES، DES تنها با الگوریتم رمزگذاری در دسترس است. در 3 software image DES، هر دو الگوریتم رمزگذاری DES و 3DES موجود است.

- سوئیچ از الگوریتم رمزگذاری استاندارد، رمزگذاری پیشرفته (AES) با یک کلید 128 بیتی، کلید 192 بیتی یا کلید 256 بیتی پشتیبانی می کند. با این حال، رمز متقارن AES برای رمزگذاری کلیدها پشتیبانی نمی شود.

- این نسخه نرم افزار از امنیت IP (IPSec) پشتیبانی نمی کند.

- هنگام استفاده از SCP، نمی توانید رمز عبور را در دستور کپی وارد کنید و وقتی از شما خواسته شد باید رمز عبور را وارد کنید.

- بنر ورود در Secure Shell Version 1 پشتیبانی نمی شود و در Secure Shell Version 2 پشتیبانی می شود.

- کلمه کلیدی -l و شناسه کاربری {number} {IP-address}، جداکننده و آرگومانها در زمانی که پیکربندی روش جایگزین Reverse SSH برای دسترسی کنسول است.

نحوه فعالسازی پروتکل SSH بر روی سوئیچ شبکه:

همان طور که گفته شد، این پروتکل امنیتی، معمولاً برای مدیریت از راه دور دستگاه های شبکه و انتقال امن فایل، مورد استفاده قرار می گیرد. پروتکل SSH با استفاده از رمزگذاری و احراز هویت، یک کانال امن را در یک شبکه ناامن فراهم می کند.

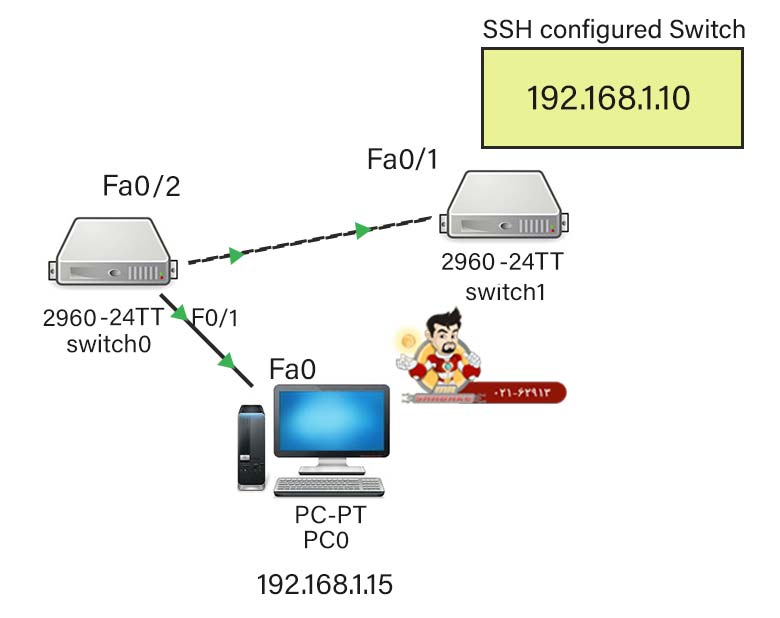

همانطور که در تصویر بالا نشان داده شده است، ابتدا آدرس IP را به VLAN 1 سوییچ اختصاص می دهیم و سپس از این IP (192.168.1.10) برای اهداف SSH استفاده می شود. اکنون ابتدا آدرس IP را مطابق دستور زیر به VLAN 1 پیکربندی می کنیم.

مرحله 1: تخصیص آدرس IP به VLAN 1:

Switch>enable

Switch#configure terminal

.Enter configuration commands, one per line. End with CNTL/z

Switch (config) #interface vlan 1

Switch (config-if) #ip address 192.168.1.10 255.255.255.0

Switch (config-if) #no shutdown

#Switch (config-if)

%LINK-5-CHANGED: Interface Vlan1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up

Switch (config-if) #do wr

…Building configuration

[OK]

اکنون برای فعالسازی و پیکربندی پروتکل SSH روی سوئیچ مراحل زیر را انجام می دهیم.

مرحله 2: کلیدهای RSA را ایجاد کنید:

کلیدهای RSA را برای فعال کردن SSH ایجاد کنید. این مرحله برای ارتباط امن بسیار مهم است.

#Switch (config)#crypto key generate rsa Switch

در این مرحله از شما خواسته می شود که اندازه کلید را انتخاب کنید (به عنوان مثال، 1024 یا 2048 بیت).

مرحله 3: یک نام میزبان (اگر قبلاً تنظیم نشده است) تنظیم کنید؛

اکنون با استفاده از دستور hostname نام سوئیچ را تنظیم می کنیم.

Switch (config) #hostname SSH-Configured-Switch

#SSH-Configured-Switch (config)

مرحله 4: نام دامنه را پیکربندی کنید (اگر قبلا تنظیم نشده است) از طریق این نام دامنه می توانیم به جای IP به سوئیچ دسترسی داشته باشیم.

SSH-Configured-Switch (config) #ip domain-name securitywithblue.com

#SSH-Configured-Switch (config)

مرحله 5: نام کاربری و رمز عبور ایجاد کنید (اگر قبلاً تنظیم نشده باشد) اکنون نام کاربری و رمز عبور را تنظیم کنید که به عنوان اعتبار ورود به سیستم SSH عمل می کند.

SSH-Configured-Switch (config) #username securitywithblue secret security123

مرحله 6: خطوط VTY را برای دسترسی SSH فعال کنید؛ اکنون VTY (ترمینال مجازی) را برای SSH مانند دستور زیر روی سوئیچ فعال می کنیم.

SSH-Configured-Switch (config-line) #line vty 0 15

SSH-Configured-Switch (config-line) #transport input ssh

SSH-Configured-Switch (config-line) #login local

SSH-Configured-Switch (config-line) #do wr

…Building configuration

[OK]

مرحله 7: تنظیم نسخه SSH (اختیاری) است؛ می توانید نسخه SSH مورد استفاده را مشخص کنید. این مرحله اختیاری است.

SSH-Configured-Switch (config-line) #ip ssh version 2

مرحله 8: تنظیمات را ذخیره کنید؛ پس از تکمیل مراحل پیکربندی، باید تغییرات ایجاد شده را دخیره کنید.

SSH-Configured-Switch (config) #do wr

…Building configuration

[OK]

مرحله 9: وارد سیستم SSH بر روی سوئیچ خود شوید؛ با استتفاده از دستورات موجود در تصویر زیر وارد سوئیچ شوید.

رمز عبور: security123

اکنون، باید بتوانید با استفاده از یک کلاینت SSH با وارد کردن آدرس IP یا نام دامنه آن، به سوییچ متصل شوید. اطمینان حاصل کنید که کلاینت SSH شما از همان نسخه SSH که روی سوئیچ پیکربندی کرده اید پشتیبانی می کند.

نحوه فعال کردن SSH در سوئیچ سیسکو سری 3750:

فرض کنید یک سوئیچ سیسکو سری 3750 در شبکه خود دارید که می خواهید با اتصال کابل کنسول به دستگاه خود، به آن دسترسی پیدا کنید. حال تصور کنید که قصد دارید با استفاده از پروتکل SSH به سوئیبچ خود از راه دور دسترسی پیدا کنید. چگونه می توانید پروتکل SSH را در سوئیچ سیسکو سری 3750 فعال سازید؟

برای پاسخ به این سوال، باید گفت: به طور پیش فرض، هنگامی که یک دستگاه سیسکو را پیکربندی می کنید، باید از کابل کنسول استفاده کنید و برای دسترسی به آن مستقیماً به سیستم متصل شوید. مراحل ذکر شده در زیر را دنبال کنید تا بتوانید دسترسی SSH به دستگاه ها و سوئیچ های سیسکو خود را فعال کنید. هنگامی که SSH را فعال کردید، می توانید از راه دور با استفاده از PuTTY یا هر سرویس گیرنده SSH دیگری به آن دسترسی داشته باشید.

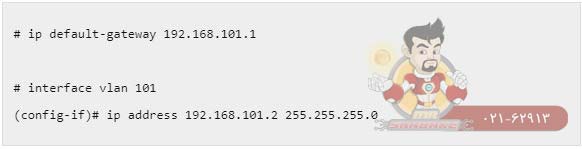

- راه اندازی IP مدیریت:

ابتدا مطمئن شوید که تنظیمات اولیه شبکه را روی سوئیچ خود انجام داده اید. به عنوان مثال، تعیین دروازه پیش فرض، اختصاص دادن آدرس IP مدیریت، و غیره.

اگر این کار قبلا انجام شده است، به مرحله بعدی بروید.

در مثال زیر، آدرس IP مدیریت در 101 VLAN به صورت 192.168.101.2 تنظیم شده است. دروازه پیش فرض به فایروال اشاره می کند که 192.168.101.1 است.

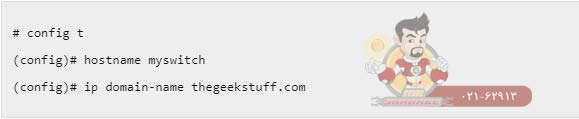

2. hostname و دامنه را تعیین کنید:

در مرحله بعد، مطمئن شوید که سوئیچ یک نام میزبان و نام دامنه به درستی تنظیم شده است.

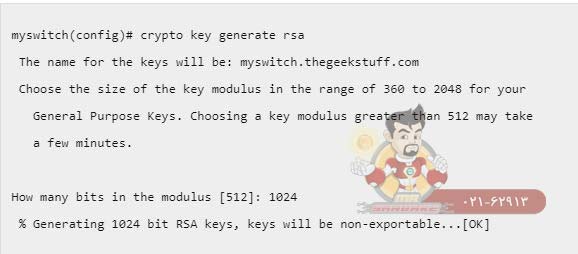

- کلیدهای RSA را ایجاد کنید:

سوئیچ یا روتر باید دارای کلیدهای RSA باشد که در طی فرآیند SSH از آنها استفاده خواهد کرد. بنابراین، مطابق شکل زیر، اینها را با استفاده از دستور کریپتو تولید کنید.

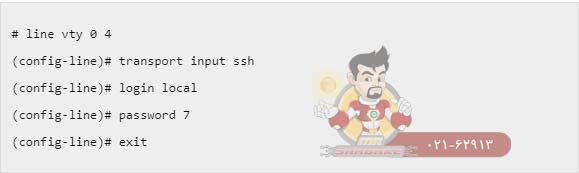

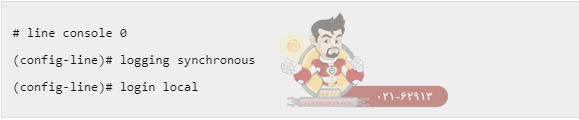

- تنظیمات Line VTY را تنظیم کنید:

پارامترهای پیکربندی خط vty زیر را تنظیم کنید، جایی که انتقال ورودی روی SSH تنظیم شده است. Login را روی Local و رمز عبور را روی 7 قرار دهید.

اگر هنوز خط کنسول را تنظیم نکرده اید، آن را روی مقادیر زیر تنظیم کنید.

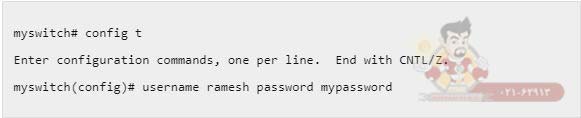

- رمز عبور نام کاربری را ایجاد کنید:

اگر قبلاً نام کاربری ایجاد نکردهاید، این کار را مطابق شکل زیر انجام دهید.

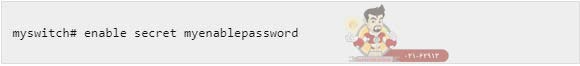

توجه: اگر تنظیمات رمز عبور را به درستی فعال نکردهاید، اکنون این کار را انجام دهید.

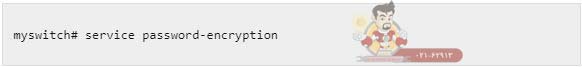

اطمینان حاصل کنید که سرویس رمزگذاری رمز عبور روشن است، که رمز عبور را رمزگذاری می کند، و هنگامی که “sh run” را انجام می دهید، فقط رمز عبور رمزگذاری شده و نه رمز عبور متن واضح را خواهید دید.

6. بررسی دسترسی SSH:

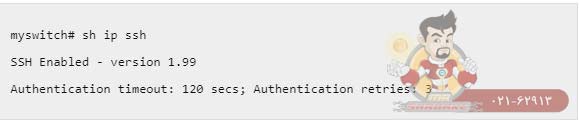

از سوییچ، اگر «sh ip ssh» را انجام دهید، تأیید می کند که SSH در این دستگاه سیسکو فعال است.

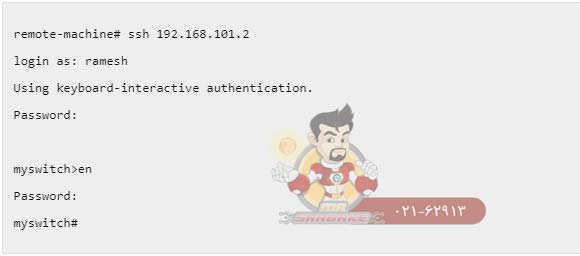

پس از تنظیمات بالا، از یک ماشین راه دور وارد شوید تا مطمئن شوید که می توانید به این سوئیچ سیسکو ssh کنید.

در این مثال، 192.168.101.2 آدرس IP مدیریت سوئیچ است.

دستورات مراحل متفاوت فعالسازی پروتکل SSH در روتر یا سوئیچ شبکه سیسکو:

- تعیین hostname بر روی سوئیچ یا روتر:

.Press RETURN to get started

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname RootLan

#RootLan(config)

- تعیین نام دامنه:

.Press RETURN to get started

RootLan>enable

RootLan#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RootLan(config)#ip domain-name RootLan.com

#RootLan(config)

- تعیین IP آدرس: برای فعالسازی پروتکل SSH مهم است که اگر این پروتکل بر روی روتر صورت می گیرد، یکی از پورت های اترنت آن دارای آدرس IP باشد ولی اگر این فعالسازی بر روی سوئیچ است به دلیل لایه 2 بودن سوئیچ ها و الزام به IP لایه 3، لازم است که شما یک Interface VLAN مجازی ایجاد کنید و سپس به آن آدرس IP اختصاص دهید.

.Press RETURN to get started

RootLan>enable

RootLan#configure terminal

.Enter configuration commands, one per line. End with CNTL/Z

rootlan(config)#interface vlan 1

rootlan(config-if)#ip address 192.168.1.1 255.255.255.0

rootlan(config-if)#no shutdown

#rootlan(config-if)

%LINK-5-CHANGED: Interface Vlan1, changed state to up

- تعیین کلید Crypto Key: همان طور که در ابتدای این مقاله توضیح داده شد، پروتکل SSH به یک کلید RSA برای رمزنگاری نیازمند است که این کلید توسط سوئیچ یا روتر شما ایجاد می شود. شما برای ایجاد این کلید می توانید از دستور crypto key generate rsa استفاده کنید که طول آن می تواند بین 360 تا 4096 متغیر باشد. لازم است بدانید هرچه طول کلید شما بیشتر باشد، امنیت بالاتری برای شما ایجاد می شود. دیفالت طول کلید برابر 512 می باشد.

.Press RETURN to get started

RootLan>enable

RootLan#configure terminal

.Enter configuration commands, one per line. End with CNTL/Z

RootLan(config)#crypto key generate rsa

The name for the keys will be: RootLan.rootlan.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

.a few minutes

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable…[OK]

#RootLan(config)

- نعیین کاربر و پسورد به صورت محلی یا local:

.Press RETURN to get started

RootLan>enable

RootLan#configure terminal

.Enter configuration commands, one per line. End with CNTL/Z

RootLan(config)#username rootlan password cisco

RootLan(config)#exit

- فعالسازی SSH در پورت VTY:

.Press RETURN to get started

RootLan>enable

RootLan#configure terminal

.Enter configuration commands, one per line. End with CNTL/Z

RootLan(config)#line vty 0 15

RootLan(config-line)#login local

#RootLan(config-line)

#RootLan

- فعالسازی نسخه دوم SSH:

.Press RETURN to get started

RootLan>enable

RootLan#configure terminal

.Enter configuration commands, one per line. End with CNTL/Z

RootLan(config)#ip ssh version 2

#RootLan(config)

در نهایت پس از فعالسازی پروتکل SSH بر روی سوئیچ یا روتر شبکه خود در محیط CMD، دستور زیر را وارد کنید، قبل از هر چیز IP اختصاص داده شده به سوئیچ و روتر را ping می کنیم و سپس با دستور زیر قابلیت SSH را در سوئیچ یا روتر خود ایجاد می کنیم.

PC>ssh -l rootlan 192.168.1.1

Open

Password: cisco

#rootlan

| شما میتوانید از مسترشبکه بزرگترین فروشگاه اینترنتی انواع تجهیزات شبکه را به همراه گارانتی خریداری نمایید. |