شبکه ZTN یا Zero Trust Network چیست؟

شبکه Zero Trust Network یا شبکه ZTN یک مدل مدیریت امنیت و کنترل شبکه به شمار می رود که در آن همانطور که از نام آن پیداست میزان اعتماد به صفر می رسد. به این معنی که در این مدل هیچ ماشین، سرویس و یا شخصی معتبر نبوده و در تمام مراحل و از هر جایی (داخل شبکه سازمانی، DMZ، بیرون شبکه سازمانی) کاربران و دستگاه ها باید احراز و تأیید هویت شوند و دسترسی آنها به صورت کاملا محدود و تنها بر حسب نیاز تعریف خواهد شد.

به طور کلی مفهوم شبکه Zero Trust Network این است که در دنیای سایبری هیچ کس و هیچ چیز قابل اعتماد نیست. این راهبرد اولین بار در سال 2010 توسط جان کیندرواگ، که در آن زمان تحلیلگر اصلی شرکت تحقیقات فارستر بود، معرفی گردید. چند سال بعد گوگل اعلام کرد که در شبکه خود Zero Trust را پیاده سازی کرده که منجر به رواج آن در جامعه فناوری شده است.

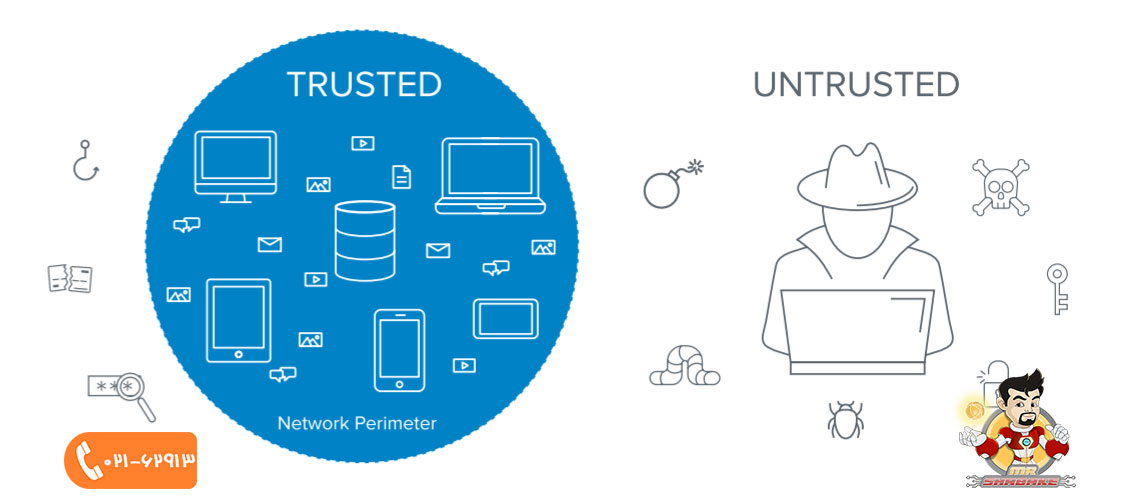

در مدل های مدیریت امنیت سنتی، شبکه به دو بخش بیرون و داخل تقسیم می شده که در آن شبکه بیرون نا امن و غیر قابل اعتماد بوده است. در این مدل ها کابران شبکه داخلی کاملا صادق و مسئولیت پذیر و قابل اعتماد هستند اما از آنکه 80% آسیب ها در شبکه از طریق سوء استفاده افراد با دسترسی های ممتاز کاربران اتفاق افتاده است به همین دلیل شبکه ZTN شکل گرفت که دقیقا اعتماد را نقطه ضعف می داند.

یک اشتباه رایج این است که برخی فکر میکنند عدم اعتماد (ZTN) به معنای آن است که شبکه را به گونهای طراحی کنیم که قابل اعتماد باشد در حالی که این راهبرد دقیقا به منظور از بین بردن این اعتماد کاذب معرفی شده است.

بیشتر بخوانید: DMZ چیست و چه کاربردی دارد؟

چرا یک مدل امنیتی اعتماد صفر ایجاد کنیم؟

فهرست محتوا

شبکه های امروزی میزبان برنامهها و دادههای حیاتی تجاری هستند، که این عامل آنها را برای جمله مجرمان سایبری آماده می سازد. این حملات سبب سرقت و تخریب داده های حساس مانند اطلاعات شخصی، مالکیت معنوی و مالی خواهد شد. از طرفی هیچ سیستم امنیتی به طور کامل و بدون عیب و نقص نمی باشد. اما با ایجاد Zero Trust می توان سطح حمله را تا حد زیادی کاهش داد.

اساس مدل امنیتی Zero Trust:

ـ به حداقل رساندن اعتماد

ـ دادن کمترین دسترسی ممکن به کاربران: یعنی تا حد ممکن از دادن دسترسی حتی به کاربران ممتاز هم خودداری گردد. در واقع هیچ کاربر یا ماشینی نباید بصورت اتوماتیک در شبکه trust شده باشد و همانطور که قبل اشاره شد می بایست “حداقل سطح دسترسی” یا اصطلاحاً Least Privileged Security را برای آنها در نظر بگیریم.

ـ بخش بندی شبکه

ـ مانیتورینگ کلیه فعالیت های شبکه و همچنین مراقبت از فعالیت های مشکوک

ـ هر دستگاه، کاربر یا جریان شبکه ای می بایست authenticate و authorize شود.

ـ آماده سازی لازم جهت برخورد با هر خطری در شبکه در هر زمان

مزیت Zero Trust:

1ـ کاهش ریسک سازمانی:

Zero Trust فرض میکند که همه برنامهها و سرویسها مخرب هستند، تا زمانی ویژگیهای هویتی آنها بهطور مثبت تأیید شود، یعنی ویژگیهای تغییرناپذیرخود نرمافزار یا سرویسها که الزامات احراز هویت و مجوز از پیش تعریفشده را برآورده میکنند، اجازه برقراری ارتباط ندارند.

بنابراین، Zero Trust، ریسک را کاهش می دهد زیرا نشان می دهد که چه چیزی در شبکه وجود دارد و چگونه با شبکه ارتباط برقرار می کنند. علاوه بر این، با ایجاد یک مدل Zero Trust با حذف نرمافزارها و خدمات بیش از حد ارائه شده و بررسی مداوم «معتبر» هر دارایی ارتباطی، ریسک را کاهش میدهد.

2ـ کنترل دسترسی بر روی محیط های ابری:

بزرگترین ترس متخصصان امنیت در مورد جابجایی و استفاده از ابر، از دست دادن دید و کنترل دسترسی است. با وجود تحول در امنیت ارائهدهنده خدمات ابری (CSP)، امنیت حجم کاری، یک مسئولیت مشترک بین CSP و سازمانی که از ابر استفاده میکند، می باشد.

3ـ کمک به کاهش خطر نقض داده ها کمک:

از آنجا که مدل Zero Trust بر حجم کار متمرکز است، تشخیص و توقف فعالیت های مخرب مبتنی بر داده برای تیم های امنیتی آسان تر است. یک رویکرد Zero Trust همیشه تأیید میکند و از برقراری ارتباط بارهای کاری که تأیید نشدهاند در هر نقطه از سیستم جلوگیری میکند.

هر برنامه یا سرویس تغییر یافته، خواه در نتیجه فعالیت های خصمانه، سوء استفاده ای باشد، به طور خودکار غیرقابل اعتماد است تا زمانی که بتواند دوباره از طریق مجموعه ای از خط مشی ها و کنترل ها تأیید شود. حتی زمانی که تأیید شود، ارتباطات به مبنای «نیاز به دانستن» محدود میشود. به عبارت دیگر، دسترسی ایمن فقط برای کاربران، میزبان ها یا سرویس هایی است که به آن نیاز دارند، می باشد.

4ـ حمایت از پیشگیری از خطرات:

با Zero Trust، کارشناسان آی تی به بینش واضح تری نسبت به جریان های داده ای که سازمان دارد دست می یابند و می توانند ببینند که چگونه از حجم کاری محافظت می شود. اZero Trust تعداد مکانها و راههایی را که میتوان ارتباطات شبکه را مورد بهرهبرداری قرار داد، کاهش میدهد، که منجر به یافتههای منفی کمتر و اصلاح سادهتر جریان داده ها میشود.

مراحل پیاده سازی شبکه Zero Trust Network:

1. سطح محافظت شونده یا Protect surface:

سطح محافظت شونده به واحدهای کوچک از حساس ترین و با ارزش ترین المانهای شبکه گفته میشود که شامل: داده (Data)، دارایی (Assets)، برنامههایکاربردی (Applications) و سرویسها (Services) شده که به اختصار DAAS خوانده میشوند.

همانطور که گفته شد DAAS شامل:

- Data: شامل اطلاعات کارت اعتباری (PCI)، اطلاعات محافظت شده (PHI)، اطلاعات شخصی (PII) و مالکیت معنوی (IP)

- Applications: شامل برنامه ها و نرم افزارهای سفارشی

- Assets: کنترل های SCADA ، پایانه های point-of-sale، تجهیزات پزشکی، دارایی های تولیدی و دستگاه های اینترنت اشیا

- خدمات: DNS ، DHCP و Active Directory

2. نقشه جریان داده یا Transaction flow:

در معماری عدم اعتماد (ZTN) فقط ورود به سیستم مهم نیست بلکه استفاده از داده و مسیر حرکت آن در طول شبکه و یا به خارج از شبکه نیز در طول فعالیت کاربر باید مورد بررسی قرار بگیرد.

3. طراحی معماری مبتنی بر عدم اعتماد یا Zero Trust architecture:

هنگامی که رابطه بین DAAS، زیرساخت، سرویسها و کاربران را درک کردید باید لایهای محافظتی را اطراف سطح محافظت شونده(Protect surface) و تا جای ممکن نزدیک به آنها قرار دهید. برای ایجاد این لایه محافظتی و اطمینان از اینکه فقط ترافیک مجاز یا برنامههای قانونی به سطح محافظت شونده دسترسی دارند میتوان از فایروالها نسل جدید (next generation firewall)، استفاده کنید.

4. ایجاد خطمشیهای عدم اعتماد یا Zero Trust policy:

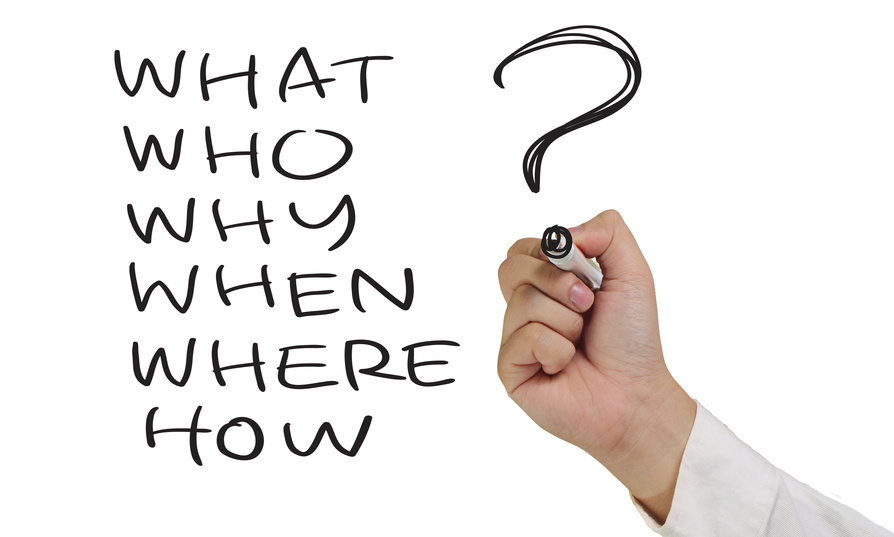

فایروالهای نسل جدید شفافیت بالایی بر روی ترافیک عبوری داشته و این امکان را به شما میدهند که بر اساس روش کیپلینگ (Kipling) لایههای مختلف نظارت و کنترل دسترسی مبتنی بر خط مشی را اعمال کنید. از جمله این سوالات شامل:

- Who: چه کسی باید به یک منبع دسترسی داشته باشد؟

- What: از چه برنامه ای برای دسترسی به منابع داخلی استفاده می شود؟

- When: چه زمانی به منابع دسترسی پیدا می شود؟

- Where: مقصد بسته کجاست؟

- Why: چرا این بسته سعی می کند به این منبع در سطح محافظت دسترسی پیدا کند؟

- How: چگونه بسته از طریق یک برنامه خاص به سطح محافظ دسترسی پیدا می کند؟

۵. نظارت و اصلاح دائم یا Monitor and maintain:

در مدل شبکه Zero Trust NetworkN باید، باید نظارت دقیقی بر روی فعالیت و روابط بین کاربران، دستگاهها، شبکهها برنامههای کابردی و دادهها داشته باشید.

مبانی Zero Trust Network یا ZTN:

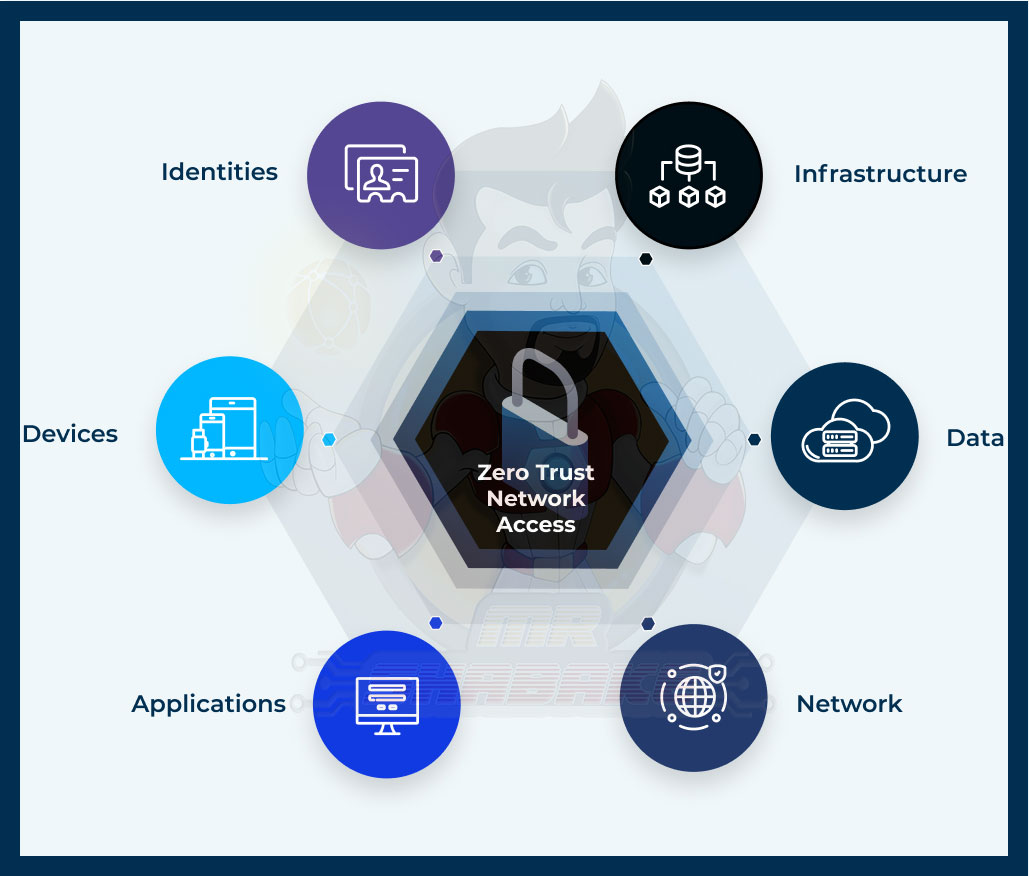

Zero Trust Network صرفاً یک فناوری واحد مانند هویت یا دسترسی از راه دور یا تقسیم بندی شبکه نیست. Zero Trust یک استراتژی پایه ای برای ایجاد یک اکوسیستم امنیتی می باشد. که دارای سه اصل مهم است که شامل:

ـ قطع هرگونه ارتباط: بسیاری از فناوری ها، مانند فایروال ها، از رویکرد “passthrough” استفاده می کنند، به این معنی که پرونده ها همزمان با بازرسی برای گیرندگان ارسال می شوند. اگر یک فایل مخرب شناسایی شود، یک هشدار ارسال می شود، اما اغلب ممکن است این هشدار خیلی دیر باشد.

در مقابل، Zero Trust هر اتصالی را خاتمه می دهد تا بتواند فایل های ناشناخته را قبل از رسیدن به نقطه پایانی نگه داشته و بررسی کند. Zero Trust که بر اساس معماری پروکسی ساخته شده است، به صورت درون خطی عمل می کند و تمام ترافیک را با سرعت بررسی می کند، از جمله ترافیک رمزگذاری شده، اجرای داده های عمیق و تجزیه و تحلیل تهدید.

ـ محافظت از دادهها با استفاده از خطمشیهای کسبوکار: Zero Trust از هویت و وضعیت دستگاه برای تأیید دسترسی، استفاده میکند و سیاستهای تجاری را بر اساس کاربر، دستگاه، برنامه درخواستی و نوع محتوا اعمال میکند. این سیاست های تجاری مانند مکان یا دستگاه ، امتیازات دسترسی به طور مداوم مورد ارزیابی مجدد قرار می گیرند.

ـ کاهش خطر با حذف حمله: Zero Trust کاربران را مستقیماً به برنامهها و منابع مورد نیازشان وصل و هرگز آنها را به شبکه متصل نمیکند. با فعال کردن اتصالات یک به یک (کاربر به برنامه و برنامه به برنامه)، Zero Trust خطر حرکت جانبی را از بین می برد و از آلوده کردن سایر منابع شبکه توسط دستگاه آسیب دیده جلوگیری می کند. با Zero Trust، کاربران و برنامه ها برای اینترنت نامرئی هستند، بنابراین نمی توان آنها را کشف کرد یا مورد حمله قرار داد.

بیشتر بخوانید: حمله DDos چیست و معرفی 7 نوع جدید DDoS Attack به همراه ویدئو

Zero Trust Network Access یا ZTNA چیست؟

Zero Trust Network Access (ZTNA) اصلی ترین فناوری است که سازمان ها را قادر می سازد تا امنیت Zero Trust را پیاده سازی کنند. این فناوری بیشتر زیرساخت ها و خدمات را پنهان می کند و ارتباطات رمزگذاری شده یک به یک بین دستگاه ها و منابع مورد نیاز آنها را ایجاد می کند.

2 دیدگاه در “شبکه ZTN یا Zero Trust Network چیست؟”

ممنون از مقاله خوبتون🙏

سپاس از شما